Da qualche mese è disponibile il Remote Desktop Web Client, un client html5 per poter accedere in remoto ad un’infrastruttura di Remote Desktop Services e di RemoteApp.

Abbiamo già visto nell’articolo Creare una farm di Remote Desktop Services in Microsoft Azure quanto sia facile costruire un ambiente di test basato su RDS in Windows Server 2012 R2 o in Windows Server 2016 utilizzando delle macchine virtuali ospitate in Microsoft Azure. Se volete invece creare la farm RDS on-premises potete seguire le indicazioni contenute nella guida Distribuire l’ambiente Desktop remoto

Per accedere direttamente alle applicazioni installate ed eseguite in remoto in un server terminal (RemoteApp), che quando vengono lanciate sembra che siano eseguite sul pc dell’utente come se fossero delle applicazioni locali, allora potete leggere la guida Configurare le RemoteApp con i Remote Desktop Services di Windows Server 2016

In questo articolo utilizzeremo la farm RDS realizzata in Azure per installare il Remote Desktop Web Client, che offre un’esperienza più fluida quando ci si connette da un browser supportato e che permette agli utenti di accedere ai desktop VDI o RDS oppure alle RemoteApp semplicemente conoscendo l’URL dell’RDS Web Access, da macchine con sistema operativo Windows, Mac OS, ChromeOS o Linux.

Prerequisiti per l’installazione del Remote Desktop Web Client

Prima di procedere all’installazione del Remote Desktop Web Client sono necessari i seguenti prerequisiti:

- La Farm RDS deve utilizzare come sistema operativo Windows Server 2016 oppure Windows Server 2019

- La Farm RDS deve avere un RD Gateway, un RD Connection Broker e un RD Web Access

- Assicuratevi di utilizzare licenze CAL per-user client access licenses (CALs) invece che per-device, altrimenti verranno attivate tutte le licenze

- Installate la KB4025334

sulla macchina con il ruolo di RD Gateway

- Installate un certificato pubblico sulle macchine con il ruolo di RD Gateway e RD Web Access

Installazione del Remote Desktop Web Client

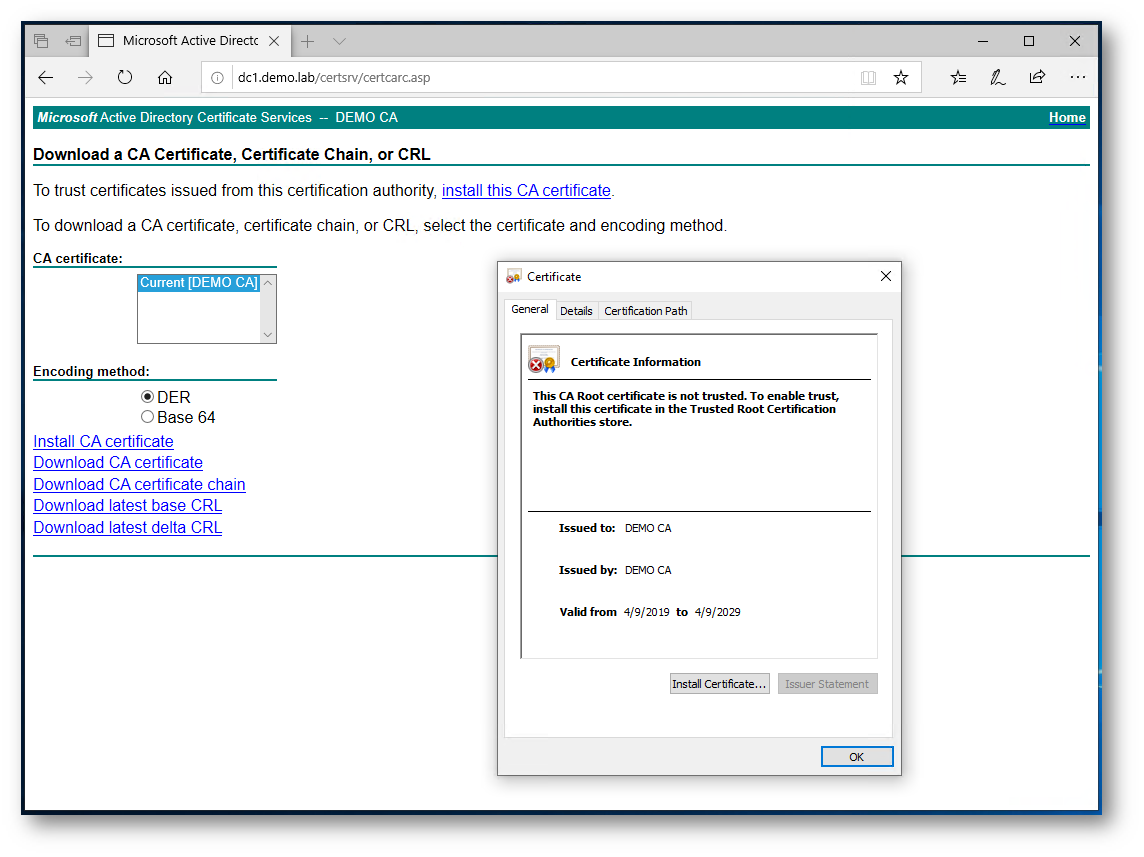

Prima di procedere all’installazione del Remote Desktop Web Client sulla macchina con il ruolo di RD Web Access sarà necessario procurarsi il certificato digitale installato sulla macchina RD Connection Broker ed esportarlo in formato .cer

Il certificato, dopo essere stato copiato sulla macchina RD Web Access, verrà utilizzato al momento dell’installazione del client

Da Esegui lanciate il comando certlm.msc per aprire la console dei Certificati Computer e dal ramo Remote Desktop esportate il certificato del RD Connection Broker (nel mio caso broker.ictpower.lab) in formato .cer

Figura 1: Esportazione del certificato dalla macchina RD Connection Broker

Copiate il certificato esportato sulla macchina con il ruolo di RD Web Access.

L’installazione del Remote Desktop Web Client è possibile solo tramite PowerShell, scaricando il package direttamente dalla PowerShell Gallery. Prima di procedere all’installazione del client, se utilizzate Windows Server 2016 è necessario aggiornare il modulo PowerShellGet con il comando

#Aggiornamento del modulo PowerShell PowerShellGet per supportare l'installazione del modulo di Remote Desktop web client management Install-Module -Name PowerShellGet -Force

Figura 2: Aggiornamento del modulo PowerShellGet

IMPORTANTE: Procedete a riavviare la sessione di PowerShell prima di procedere.

Dopo aver riavviato la sessione potete installare il modulo PowerShell per il Remote Desktop web client management scaricandolo dalla PowerShell Gallery con il comando

#Installazione del modulo PowerShell per Remote Desktop web client management dalla PowerShell gallery Install-Module -Name RDWebClientManagement

Figura 3: Installazione del modulo PowerShell per il Remote Desktop web client management

Accettate la licenza e scaricate l’ultima versione del Remote Desktop web client con il comando

#Download dell'ultima versione del Remote Desktop web client Install-RDWebClientPackage

Figura 4: Download dell’ultima versione del Remote Desktop web client

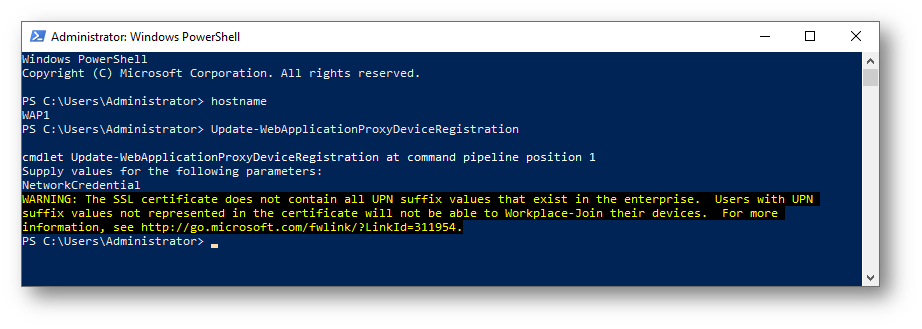

Procedete quindi a configurare il Remote Desktop web client con il certificato che avete precedentemente esportato dal Remote Desktop Connection Broker. Io lo avevo salvato in C: nella macchina RD Web Access.

#Importazione del certificato del Remote Desktop Connection Broker Import-RDWebClientBrokerCert "C:\broker.cer"

Figura 5: Importazione del certificato del Remote Desktop Connection Broker

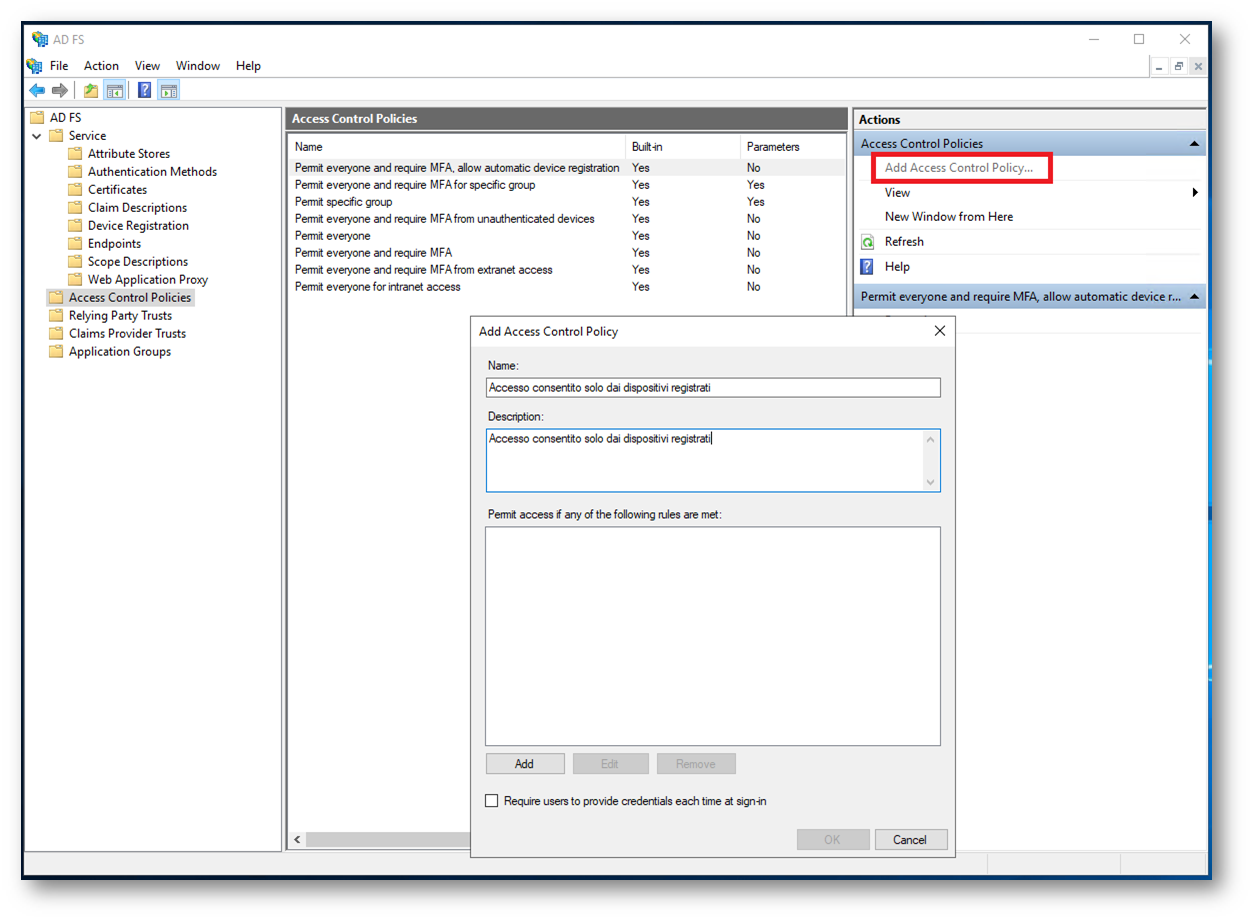

Infine, non vi resta altro che pubblicare il Remote Desktop web client con il comando

#Pubblicazione del Remote Desktop Web Client Publish-RDWebClientPackage -Type Production -Latest

Riceverete il WARNING: Using the Remote Desktop web client with per-device licensing is not supported anche se avete già configurato il vostro ambiente RDS per l’utilizzo delle CAL per-user

Figura 6: Pubblicazione del Remote Desktop Web Client

Per visualizzare tutti i comandi disponibili nel modulo PowerShell di Remote Desktop web client management potete eseguire il comando Get-Command -Module RDWebClientManagement

Figura 7: Comandi disponibili nel modulo PowerShell di Remote Desktop web client management

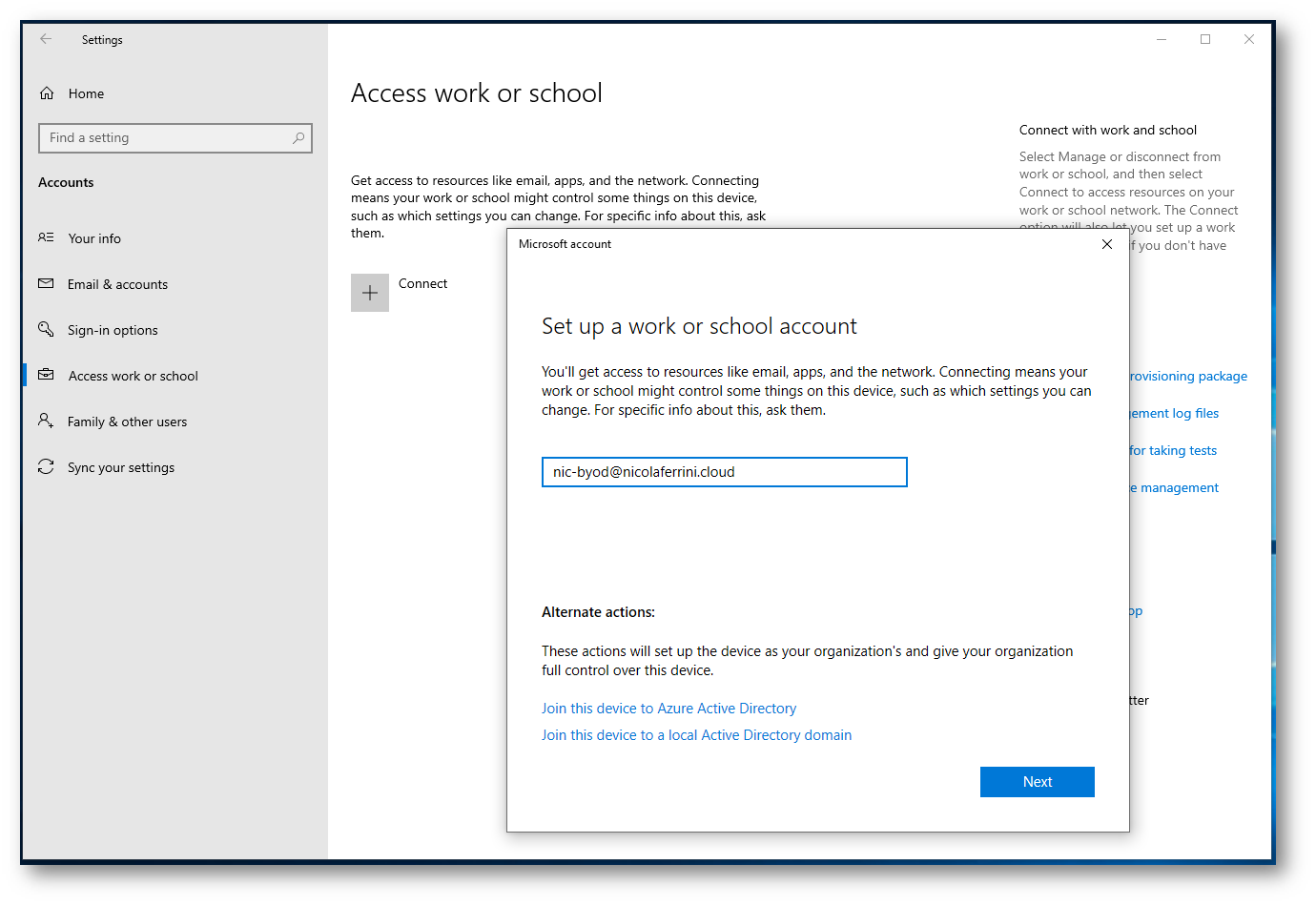

Connessione alla Farm RDS utilizzando il Remote Desktop web client

Per connettervi alla Farm RDS utilizzando il Remote Desktop web client vi basterà utilizzare il collegamento https://server_fqdn/RDWeb/webclient, facendo attenzione ad utilizzare il nome pubblico che appare nel certificato che avete installato nel RD Web Access. Nel mio caso è https://rds2019.ictpower.it/rdweb/webclient

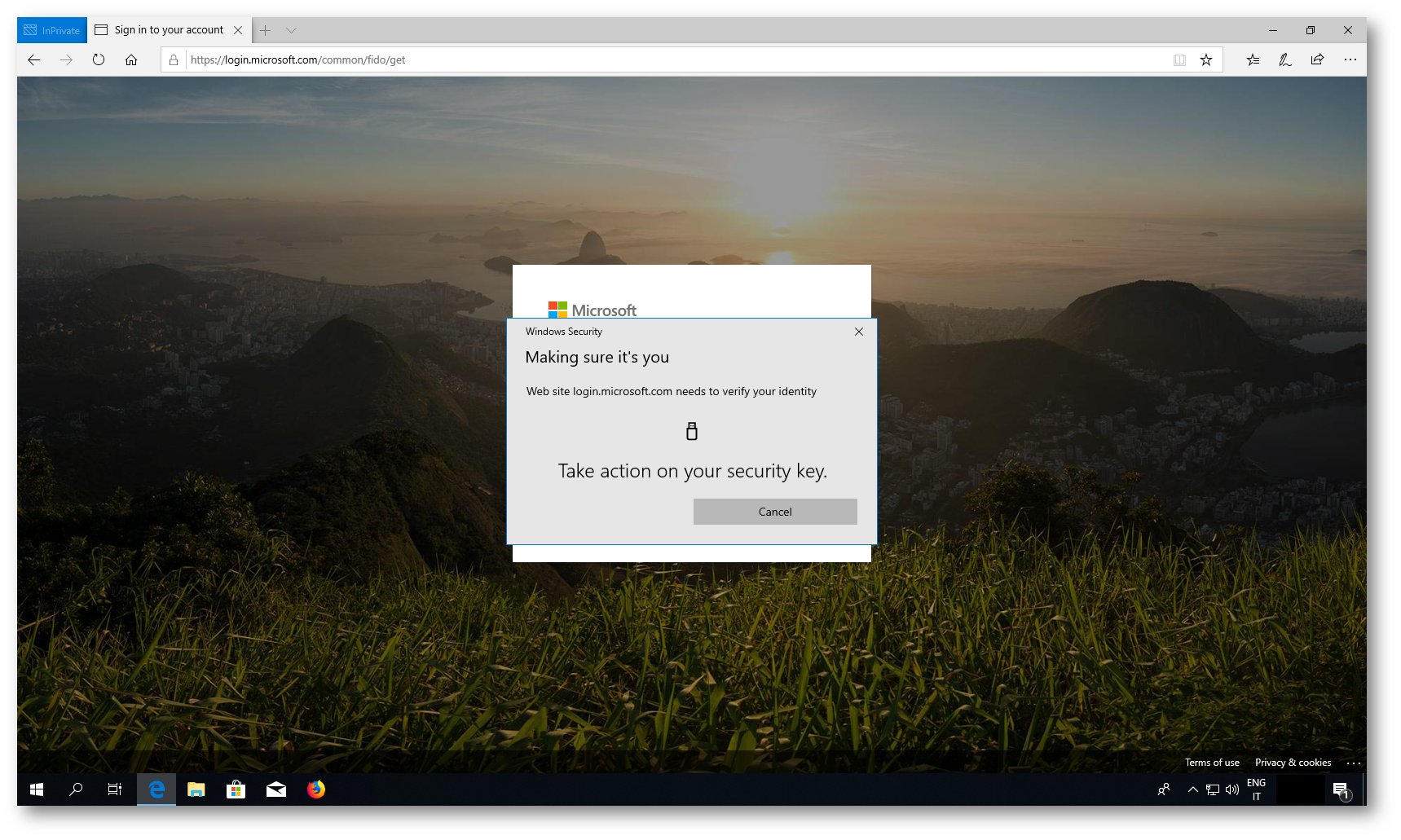

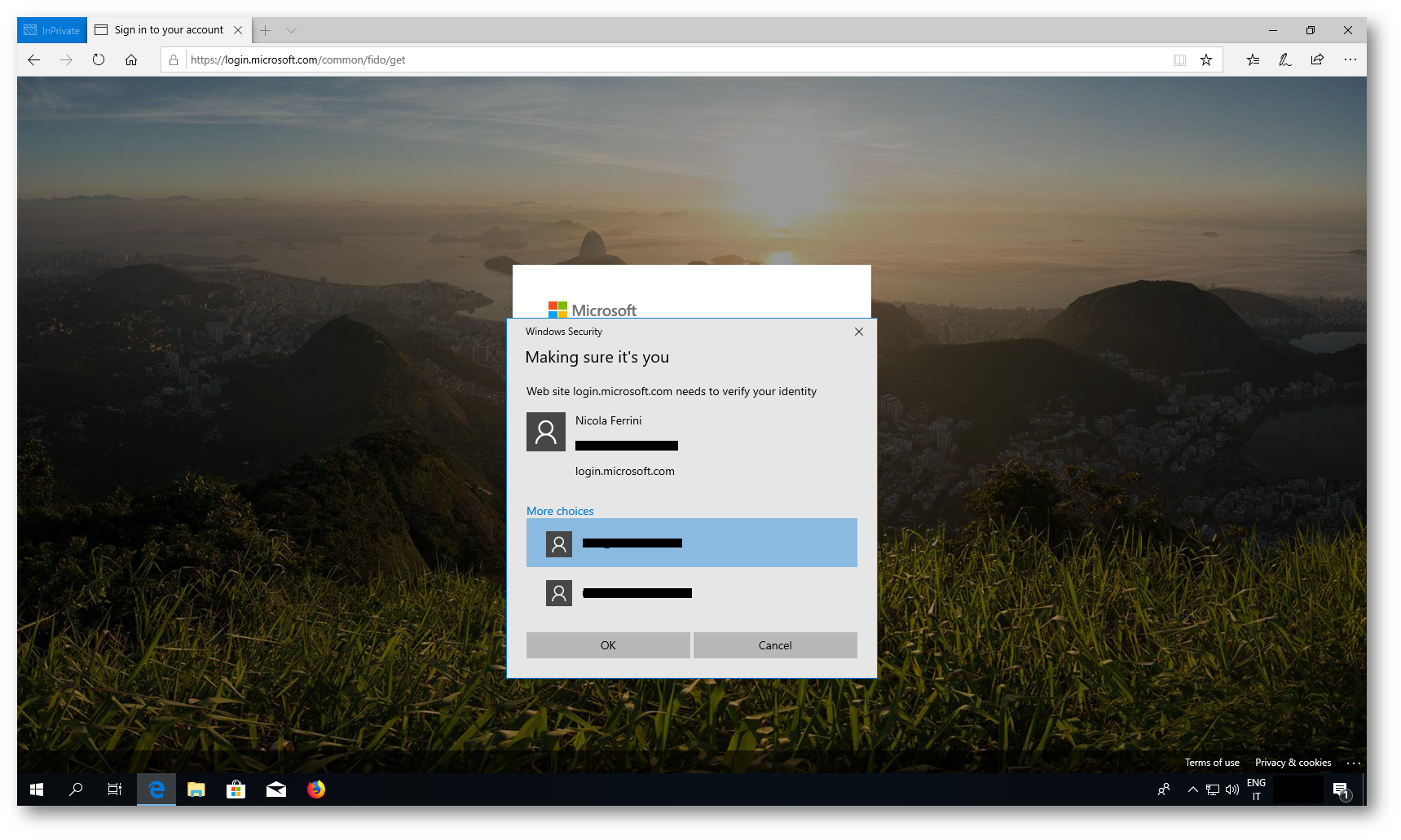

Sotto sono mostrate le diverse schermate che appaiono quando effettuate l’accesso ad una RemoteApp

Figura 8: Autenticazione alla pagina del Remote Desktop Web Client

Figura 9: RemoteApp disponibili nella Farm RDS

Figura 10: Accesso alla RemoteApp e richiesta di redirect di stampanti e appunti dal client con cui vi connettete

Figura 11: Lancio della RemoteApp Word 2019

Figura 12: Connessione a Word 2019 effettuata tramite RemoteApp

L’accesso tramite Remote Desktop Web Client è possibile da sistemi operativi Windows, Mac OS, ChromeOS o Linux utilizzando i browser Edge, Internet Explorer 11, Google Chrome, Safari o Mozilla Firefox (v55.0 e versioni successive). Al momento non sono supportati di dispositivi mobili. Nelle schermate sotto potete visualizzare l’accesso alla farm RDS e alle RemoteApp utilizzando Ubuntu 18.10 e il browser Mozilla Firefox:

Figura 13: Connessione a Word 2019 tramite RemoteApp da Firefox installato in Ubuntu 18.10

Figura 14: Connessione effettuata a Word 2019 tramite RemoteApp da Firefox installato in Ubuntu 18.10

Conclusioni

Il Remote Desktop Web Client utilizza HTML5 per fornire un’esperienza utente migliorata, grazie all’integrazione con i nuovi browser. Non sarà quindi necessario installare sulle macchine Windows, Mac OS, ChromeOS o Linux nessun tipo di client ma basterà utilizzare i browser Edge, Internet Explorer 11, Google Chrome, Safari o Mozilla Firefox (v55.0 e versioni successive). Al momento non sono supportati di dispositivi mobili.

Per maggior informazioni su Remote Desktop Web Client vi rimando alla pagina https://docs.microsoft.com/it-it/windows-server/remote/remote-desktop-services/clients/remote-desktop-web-client-admin

Per rimanere sempre aggiornati sulle versioni disponibili e sulle funzionalità potete visitare la pagina What’s new for the Remote Desktop web client?