Il termine Informatica deriva dalla fusione delle due parole Informazione e Automatica. Le informazioni che gestiamo ogni giorno rappresentano, per gli utenti e per le aziende, delle importanti risorse per il business. Uno degli obiettivi più importanti che ci dobbiamo prefissare è quello relativo alla protezione dei dati e di tutte le informazioni aziendali. Tantissime informazioni vengono condivise ogni giorno dagli utenti, a volte anche in maniera sbagliata perché possono essere sensibili per l’azienda.

Per evitare che informazioni importanti vengano inviate dai nostri utenti a persone non autorizzate, anche per sbaglio, abbiamo a disposizione uno strumento davvero potente: Azure Information Protection.

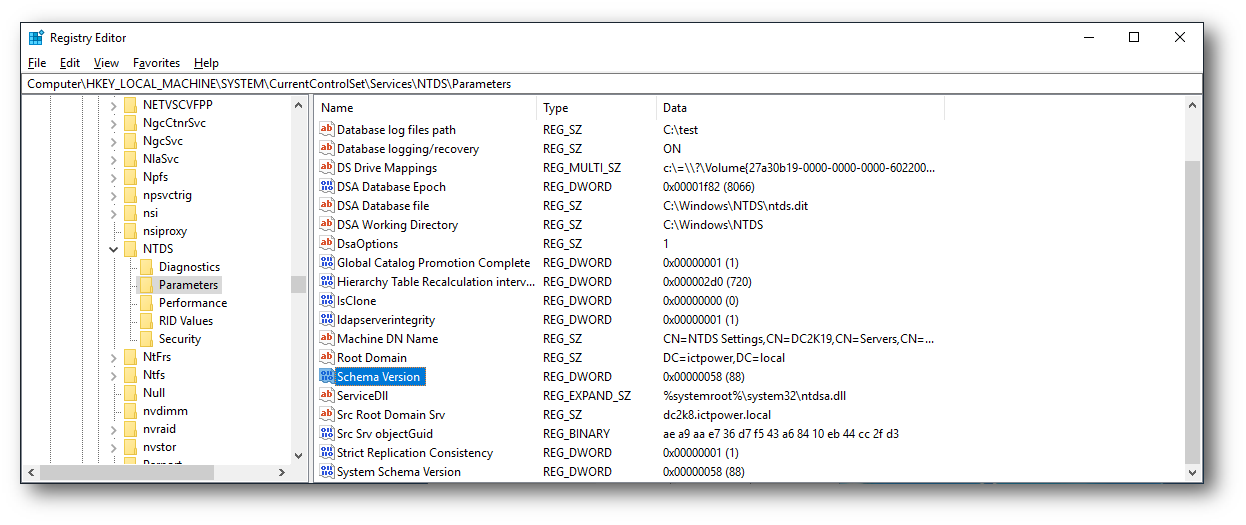

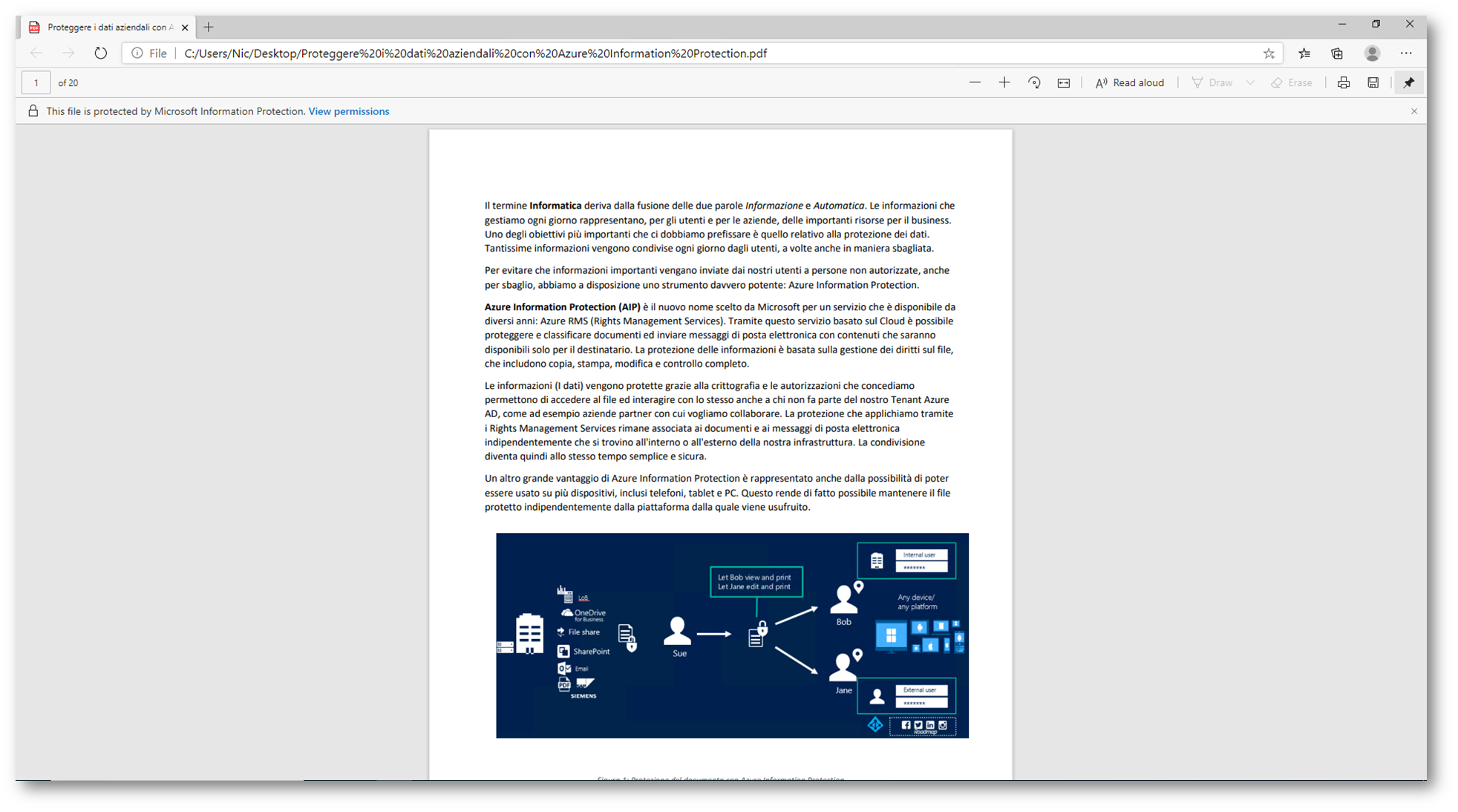

Azure Information Protection (AIP) è un servizio cloud che permette di proteggere e classificare documenti ed inviare messaggi di posta elettronica con contenuti che saranno disponibili solo per i destinatari. Questa funzionalità fa parte della soluzione Microsoft Information Protection (MIP) disponibile in Microsoft 365, di cui trovate maggiori dettagli alla pagina https://docs.microsoft.com/it-it/microsoft-365/compliance/information-protection?view=o365-worldwide

La protezione delle informazioni è basata sulla gestione dei diritti sul file, che includono copia, stampa, modifica e controllo completo.

![]()

Figura 1: Microsoft 365 Compliance e gestione dei dati

Le informazioni e i dati vengono protetti grazie alla crittografia e le autorizzazioni che concediamo permettono di accedere al file ed interagire con lo stesso anche a chi non fa parte del nostro Tenant Azure AD, come ad esempio aziende partner con cui vogliamo collaborare. La protezione che applichiamo tramite i Rights Management Services (Azure RMS) rimane associata ai documenti e ai messaggi di posta elettronica indipendentemente che si trovino all’interno o all’esterno della nostra infrastruttura. La condivisione diventa quindi allo stesso tempo semplice e sicura.

Un altro grande vantaggio di Azure Information Protection è rappresentato anche dalla possibilità di poter essere usato su più dispositivi, inclusi telefoni, tablet e PC. Questo rende di fatto possibile mantenere il file protetto indipendentemente dalla piattaforma dalla quale viene usufruito.

Come ottenere Azure Information Protection

Per utilizzare Azure Information Protection è necessario disporre di:

Azure Information Protection è disponibile in due piani: Azure Information Protection P1 e Azure Information Protection P2

I piani possono essere acquistati in modalità standalone (come licenze aggiuntive), mentre sono già contenuti in alcune licenze:

Alla pagina https://azure.microsoft.com/en-us/pricing/details/information-protection/ trovare tutti dettagli relativi ai prezzi e alle differenze tra Azure Information Protection P1 e Azure Information Protection P2

Attivazione di Azure Information Protection

Information Protection è configurabile dal portale della Microsoft 365 Security & Compliance, raggiungibile dal link diretto https://compliance.microsoft.com/ oppure dal portale amministrativo di Microsoft 365 https://admin.microsoft.com/

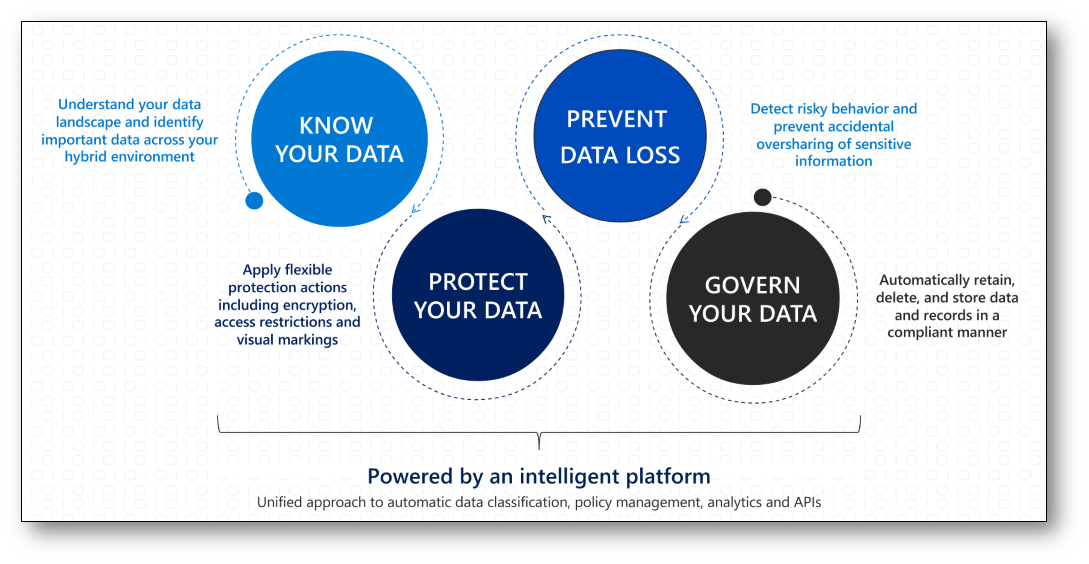

Se accedete ad un tenant creato da poco e state lavorando su un nuovo cliente sarà necessario effettuare alcune configurazioni, come ad esempio abilitare la funzionalità delle Sensitivity Labels, lo strumento che permette di classificare le informazioni aziendali e, sulla base di questa classificazione, proteggerle.

Le Sensitivity Labels si appoggiano alla Unified Labeling Platform e ad Azure Information Protection configurato in modalità di supportare lo Unified Labeling Store. Per maggiori informazioni vi invito alla lettura della nostra guida Come classificare e proteggere le informazioni con le Sensitivity Labels di Office 365 Security & Compliance

![]()

Figura 2: Abilitazione della funzionalità di Processing dei file di Office online

Nell’articolo Azure Information Protection – Protezione delle informazioni e dei dati aziendali avevo già fatto vedere come configurare Azure Information Protection in modalità classica (che verrà deprecata il 31 Marzo 2021, come annunciato qualche mese fa https://techcommunity.microsoft.com/t5/microsoft-security-and/announcing-timelines-for-sunsetting-label-management-in-the/ba-p/1226179 ). Per poter utilizzare la nuova modalità sarà necessario migrare le vecchie etichette di Azure Information Protection a etichette di riservatezza unificate (unified labeling)

NOTA: Se la sottoscrizione di Azure Information Protection è piuttosto nuova, potrebbe non essere necessario eseguire la migrazione delle etichette perché il tenant si trova già nella piattaforma di etichettatura unificata.

Migrare le vecchie etichette di Azure Information Protection a etichette di riservatezza unificate (unified labeling)

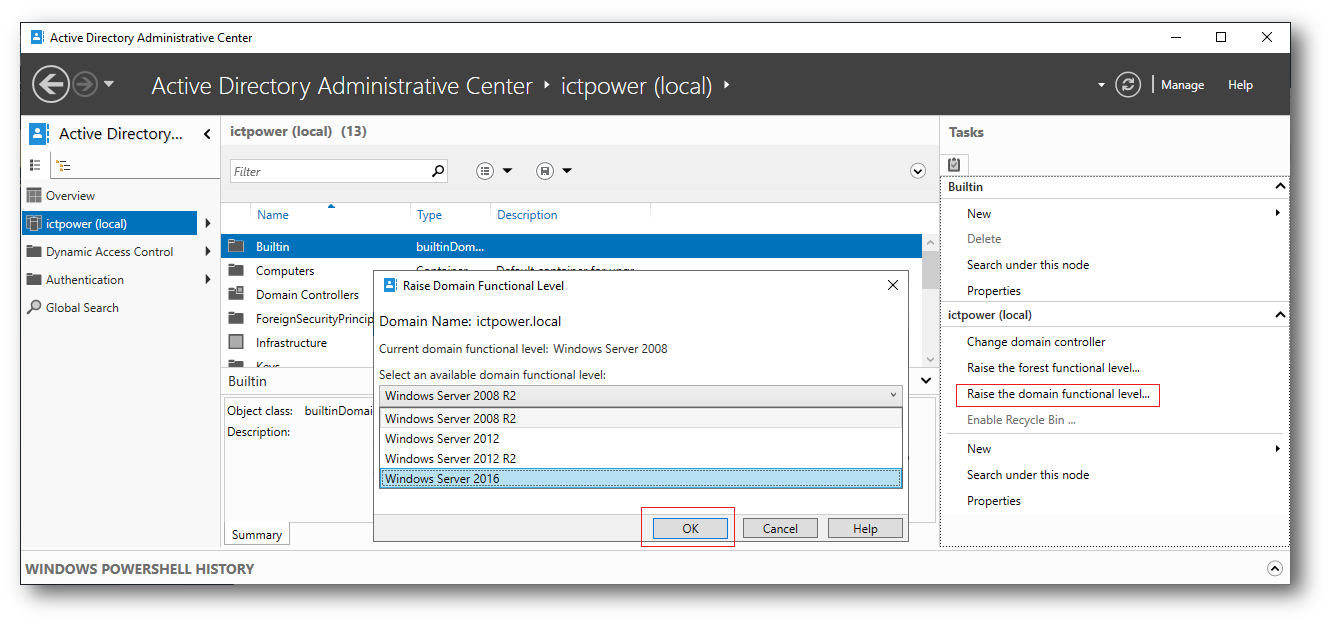

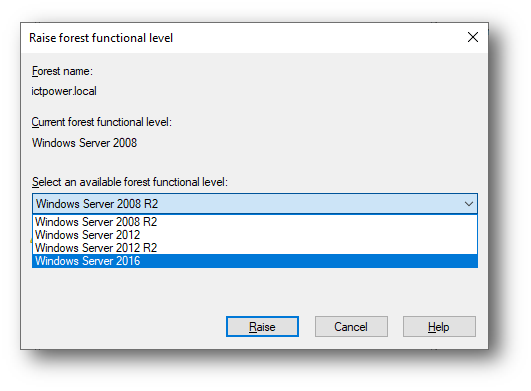

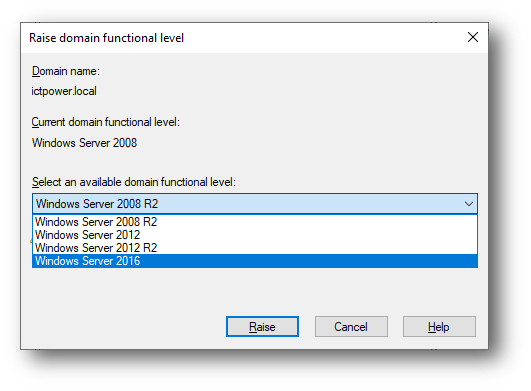

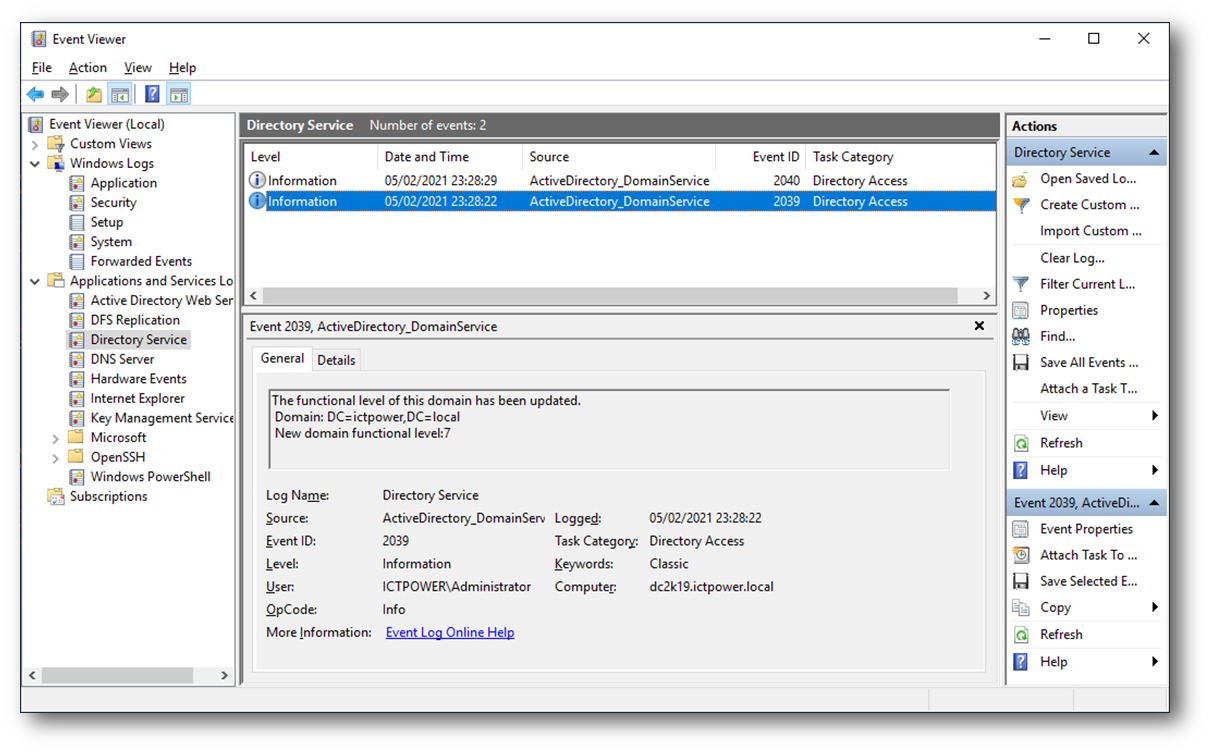

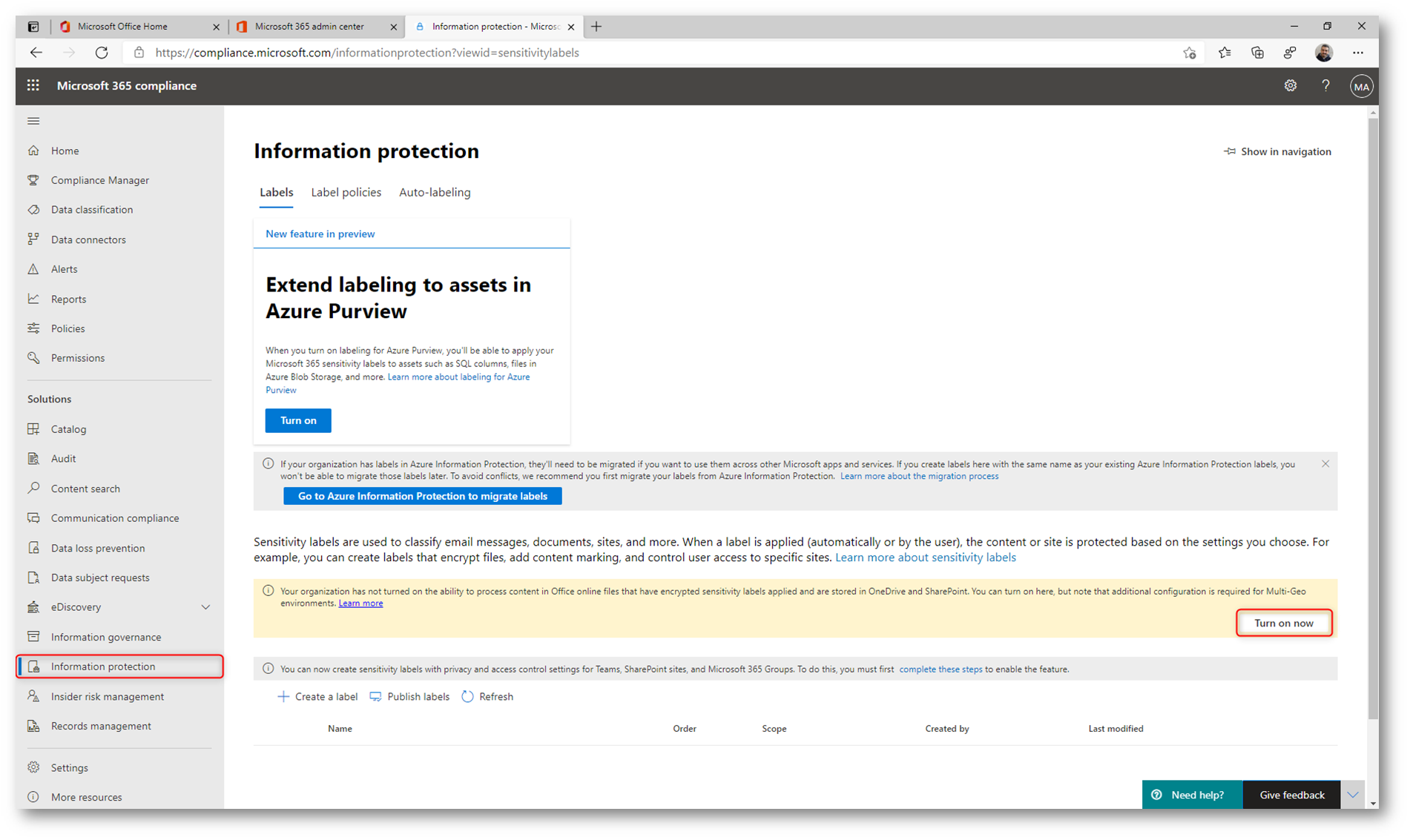

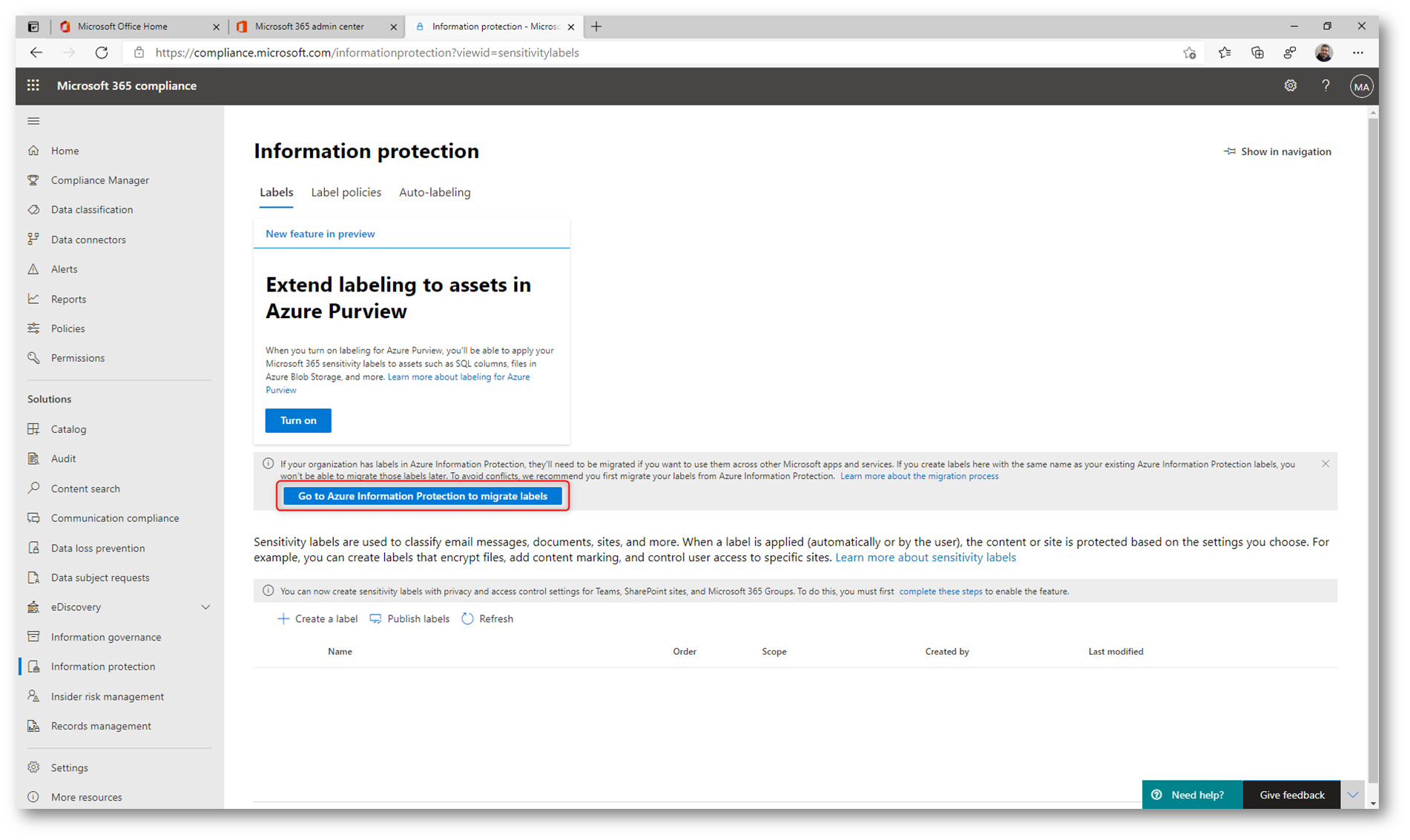

Nel portale Microsoft 365 Security & Compliance selezionate il nodo Information Protection e cliccate su Go to Azure Information Protection to migrate labels

![]()

Figura 3: Migrazione di etichette di Azure Information Protection a etichette di riservatezza unificate

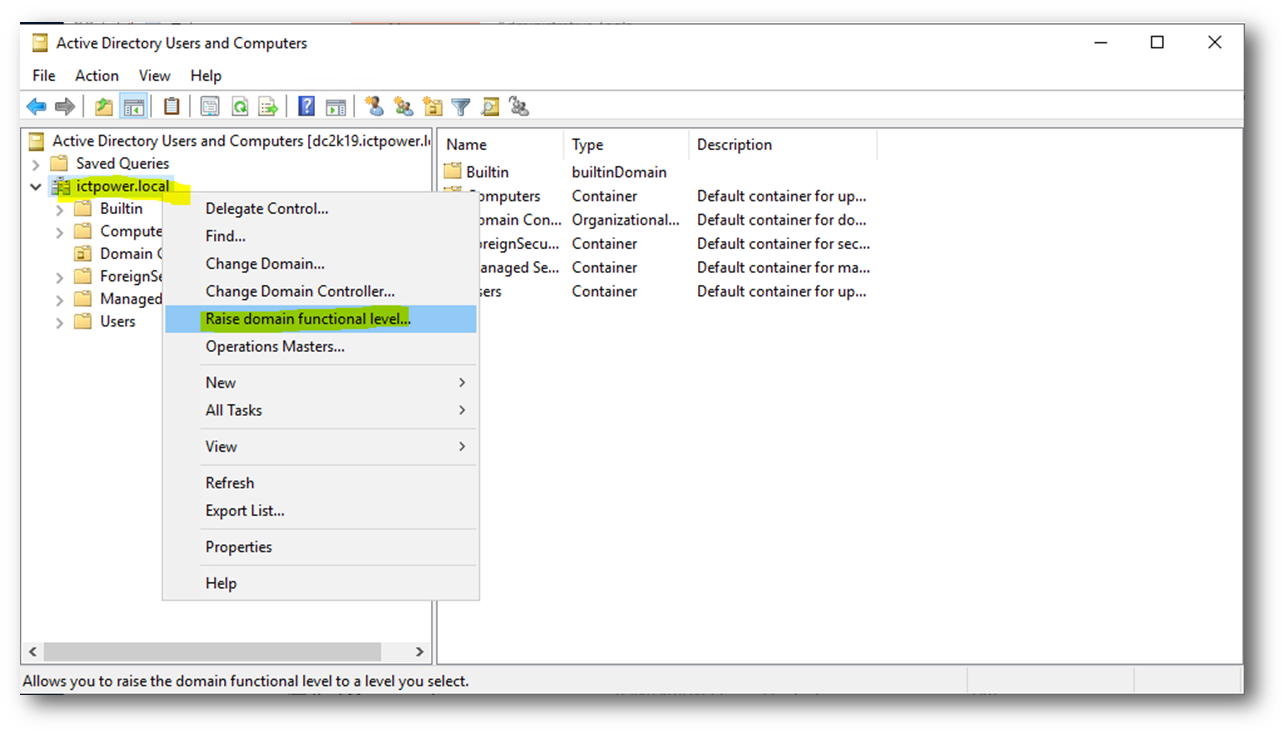

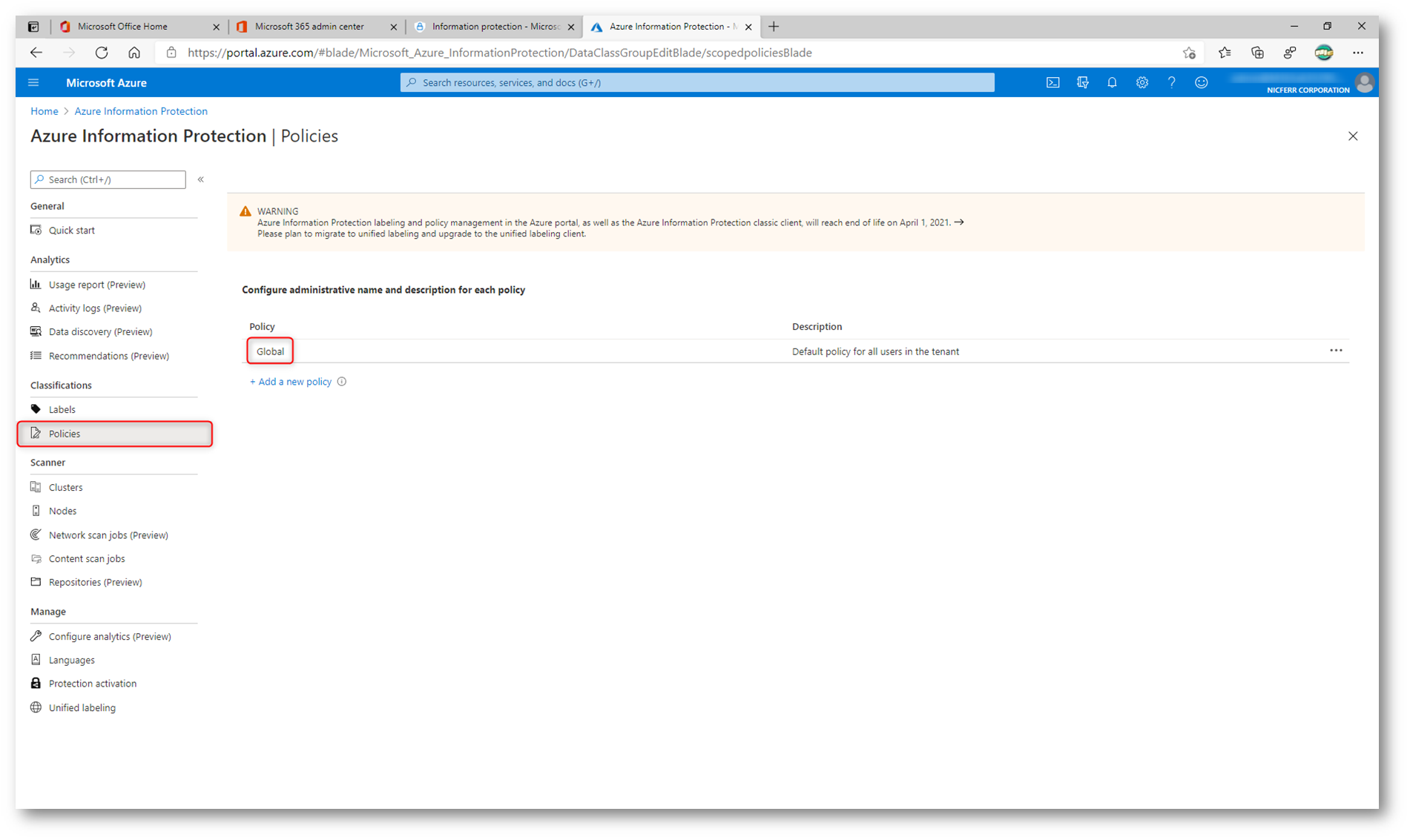

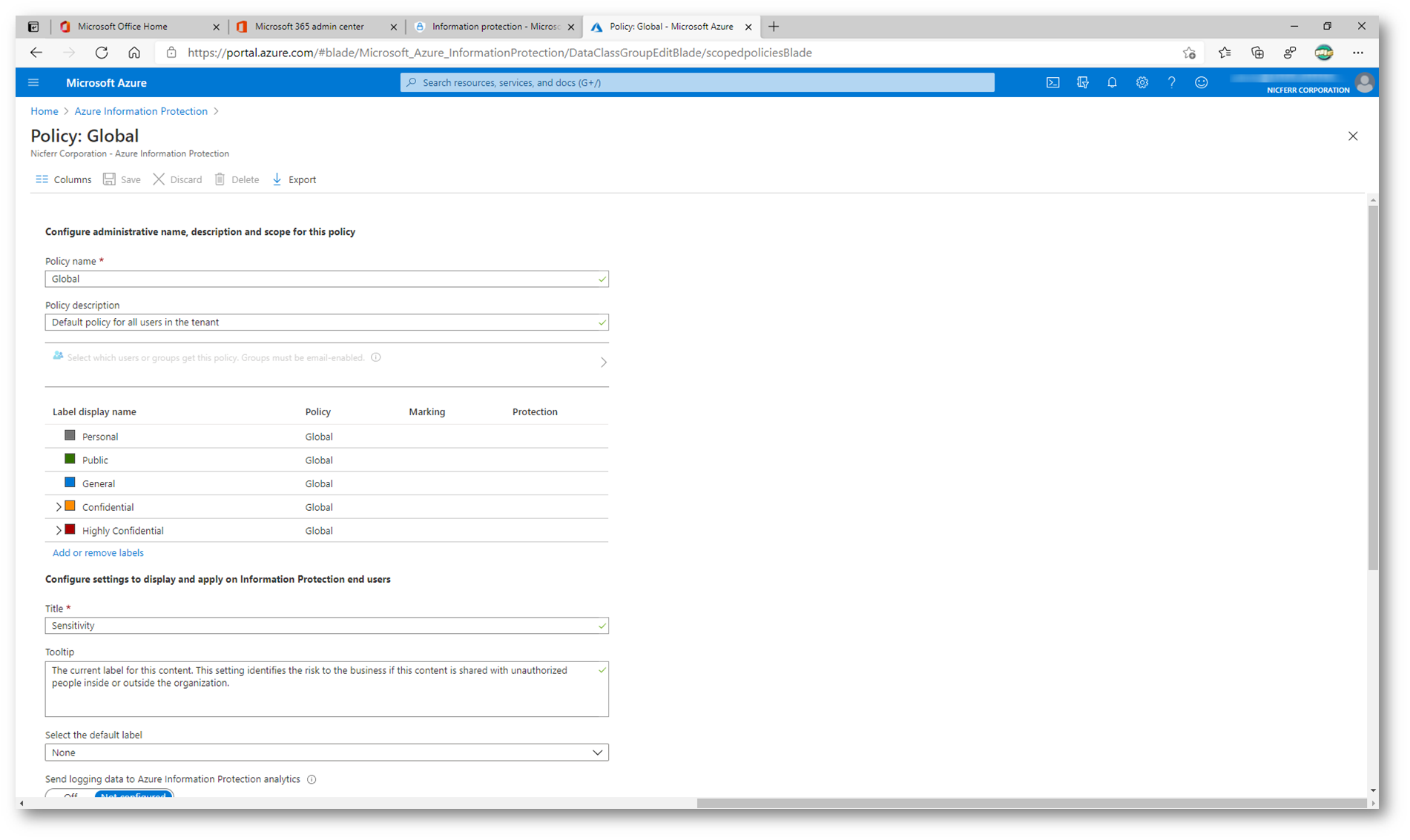

Verrete rediretti al portale di Azure Information Protection classico, all’interno del quale potrete verificare le policy di distribuzione delle etichette di riservatezza. Nel mio caso c’è un’unica policy, chiamata Global, che distribuisce alcune etichette di default, come mostrato nelle figure sotto:

![]()

Figura 4: Azure Information Protection policy

![]()

Figura 5: Etichette distribuite dalla policy Global

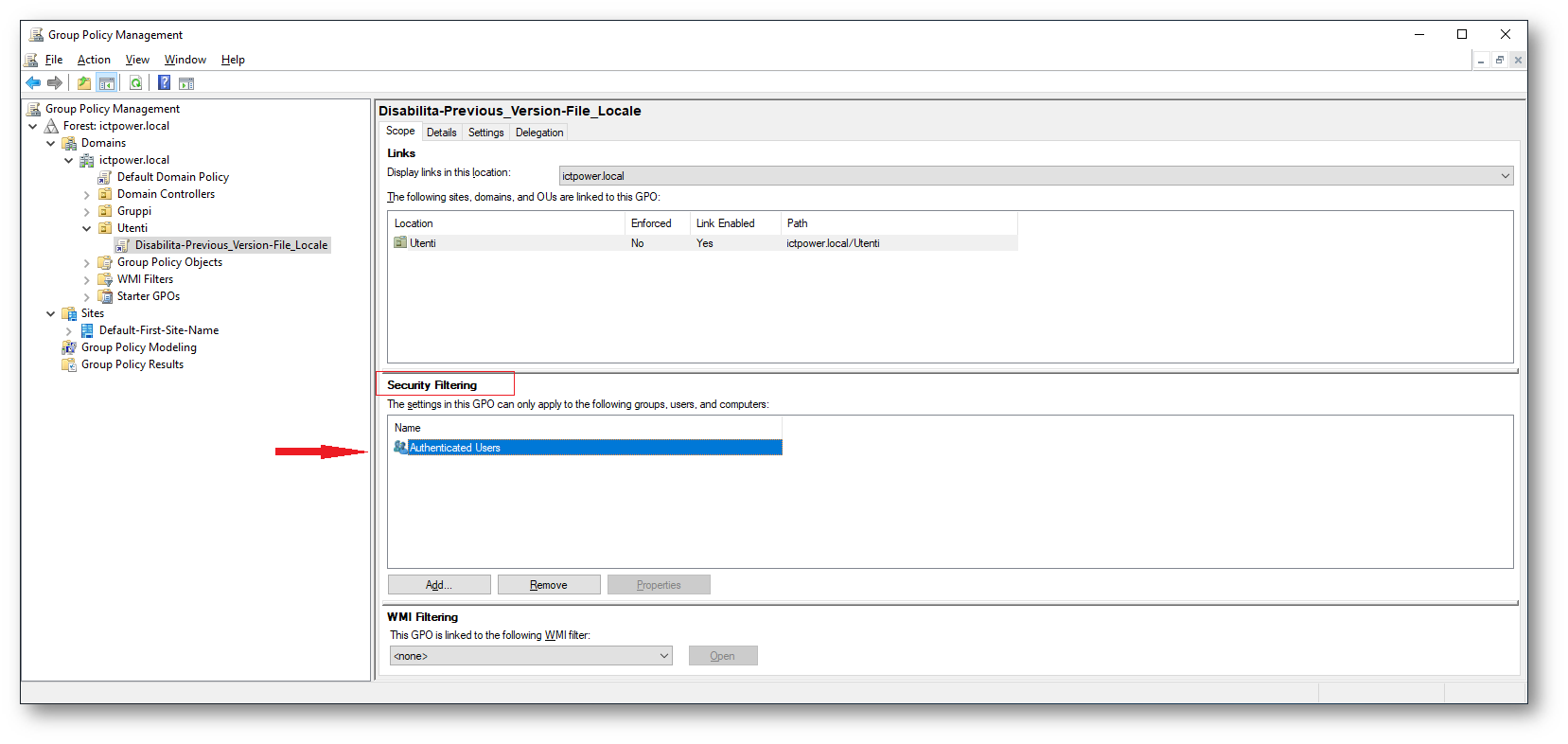

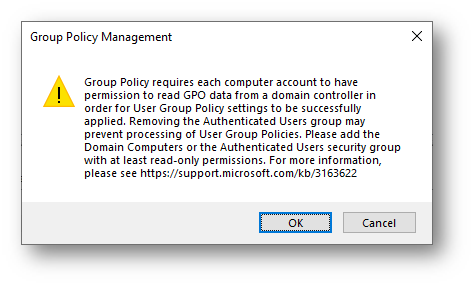

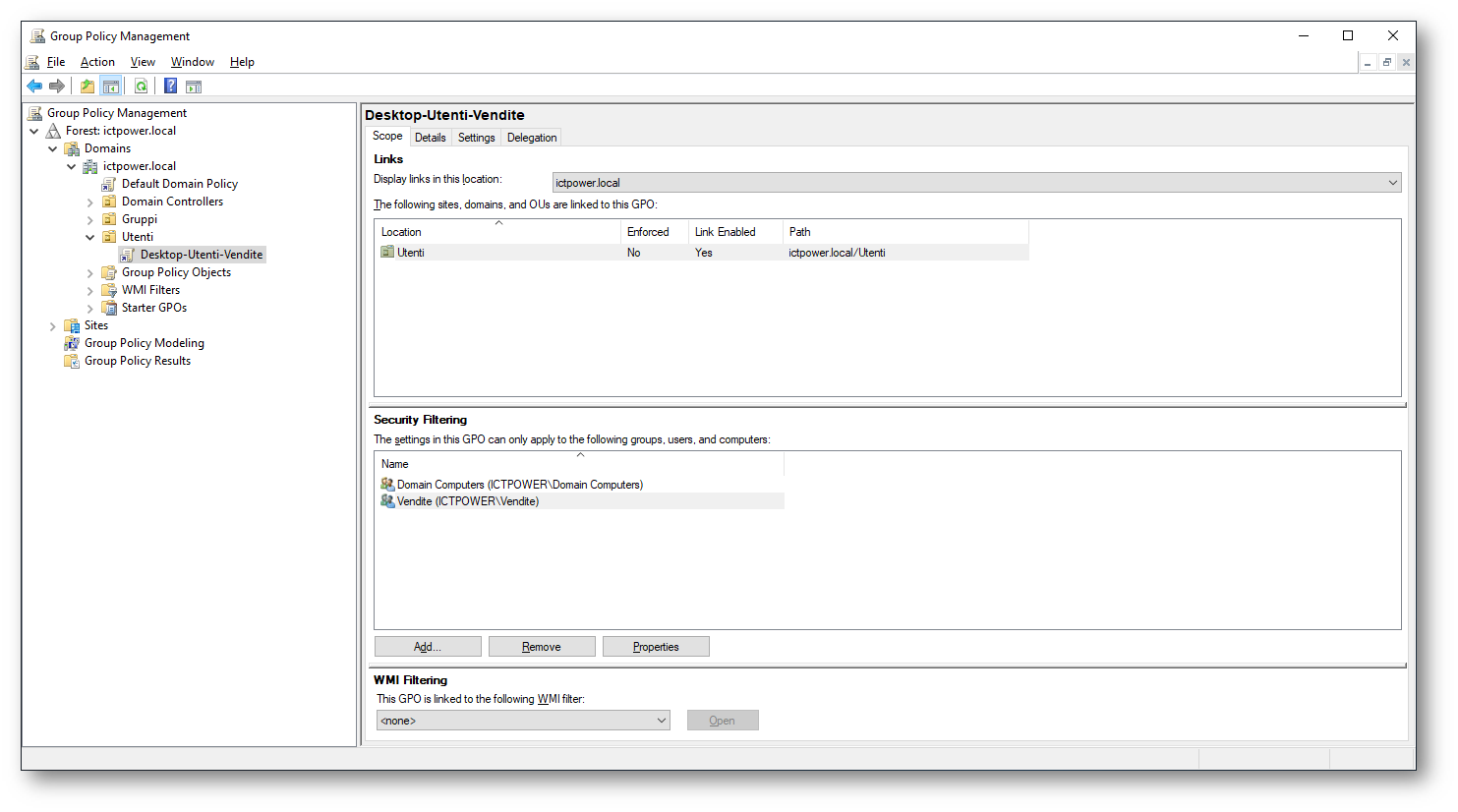

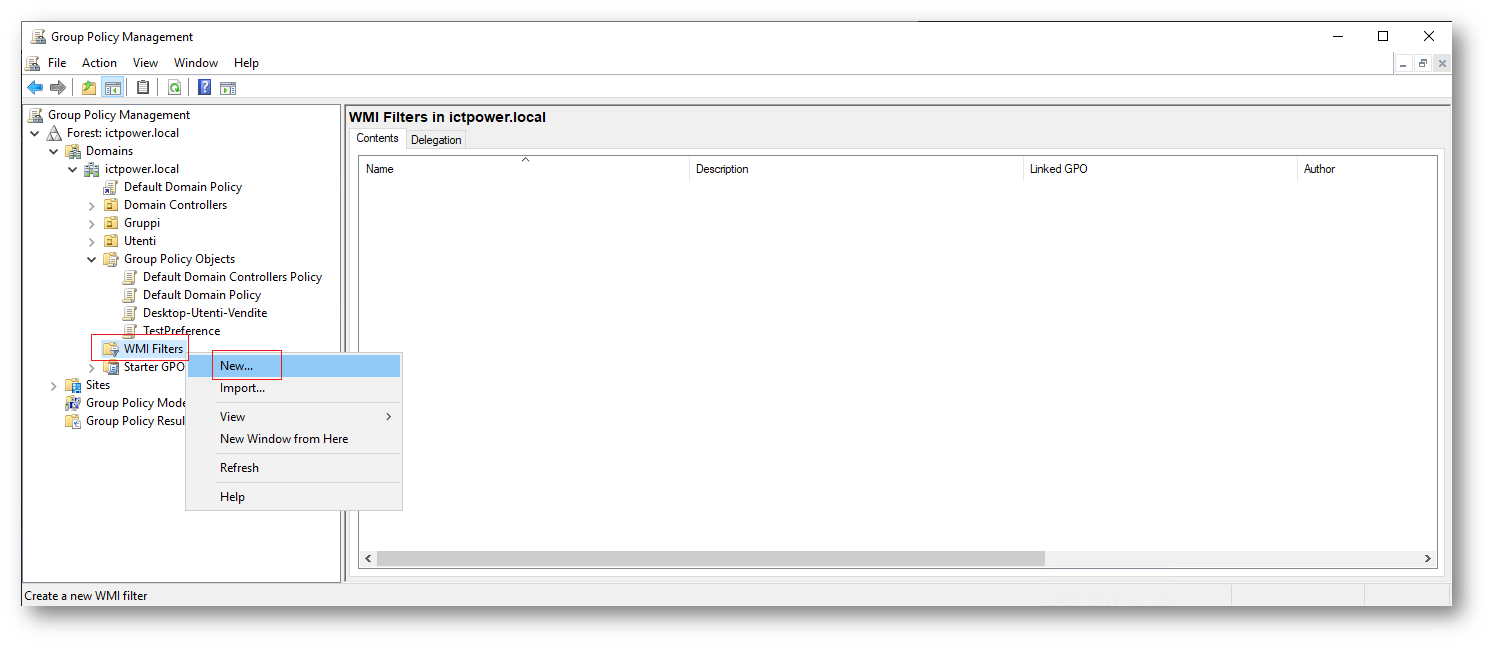

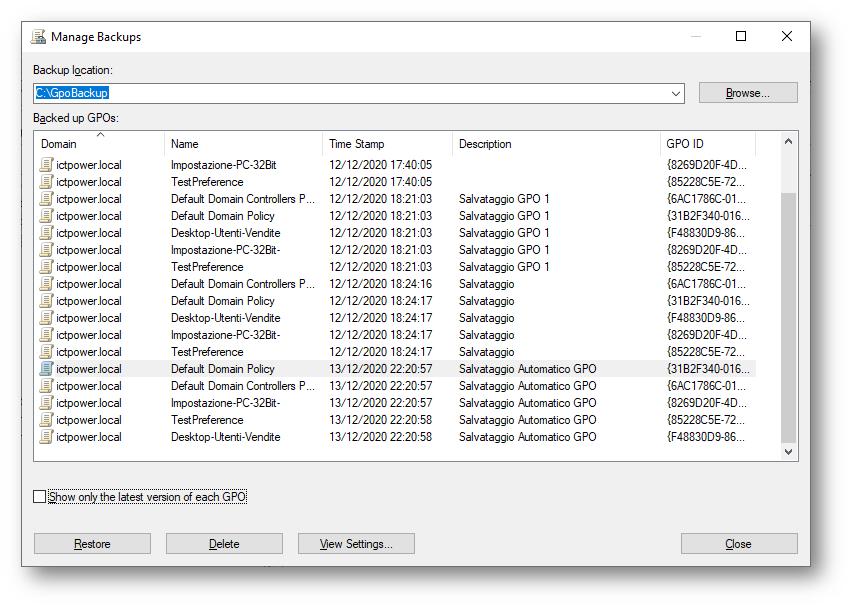

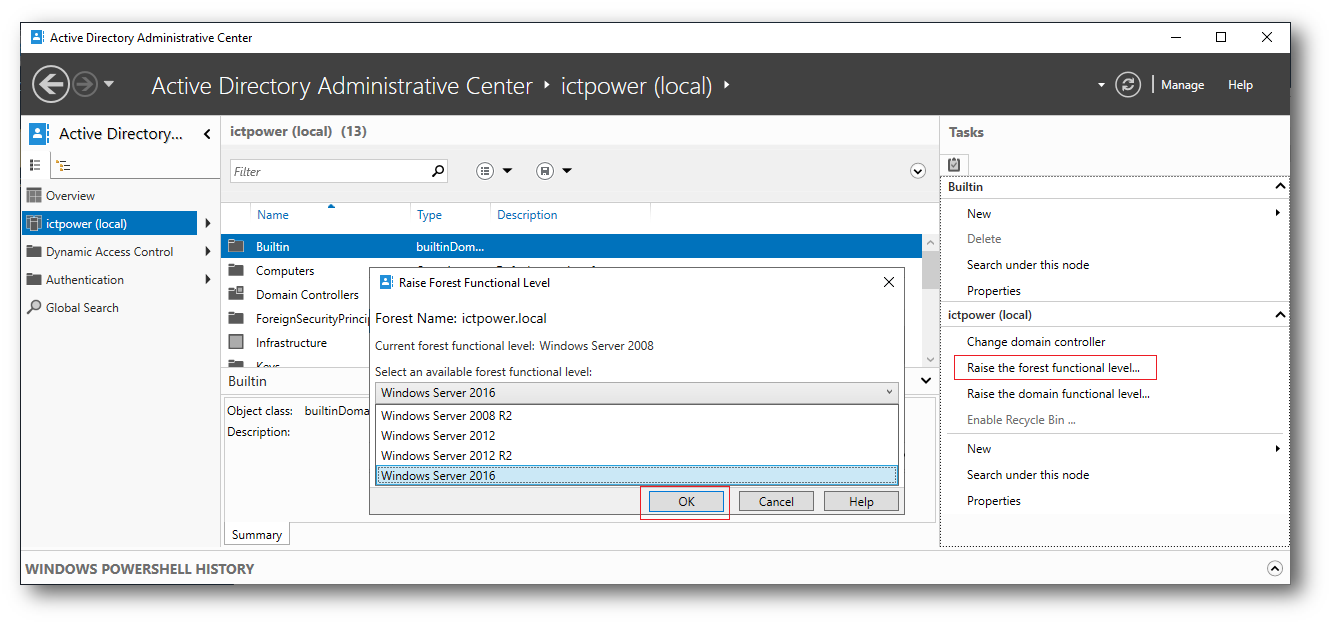

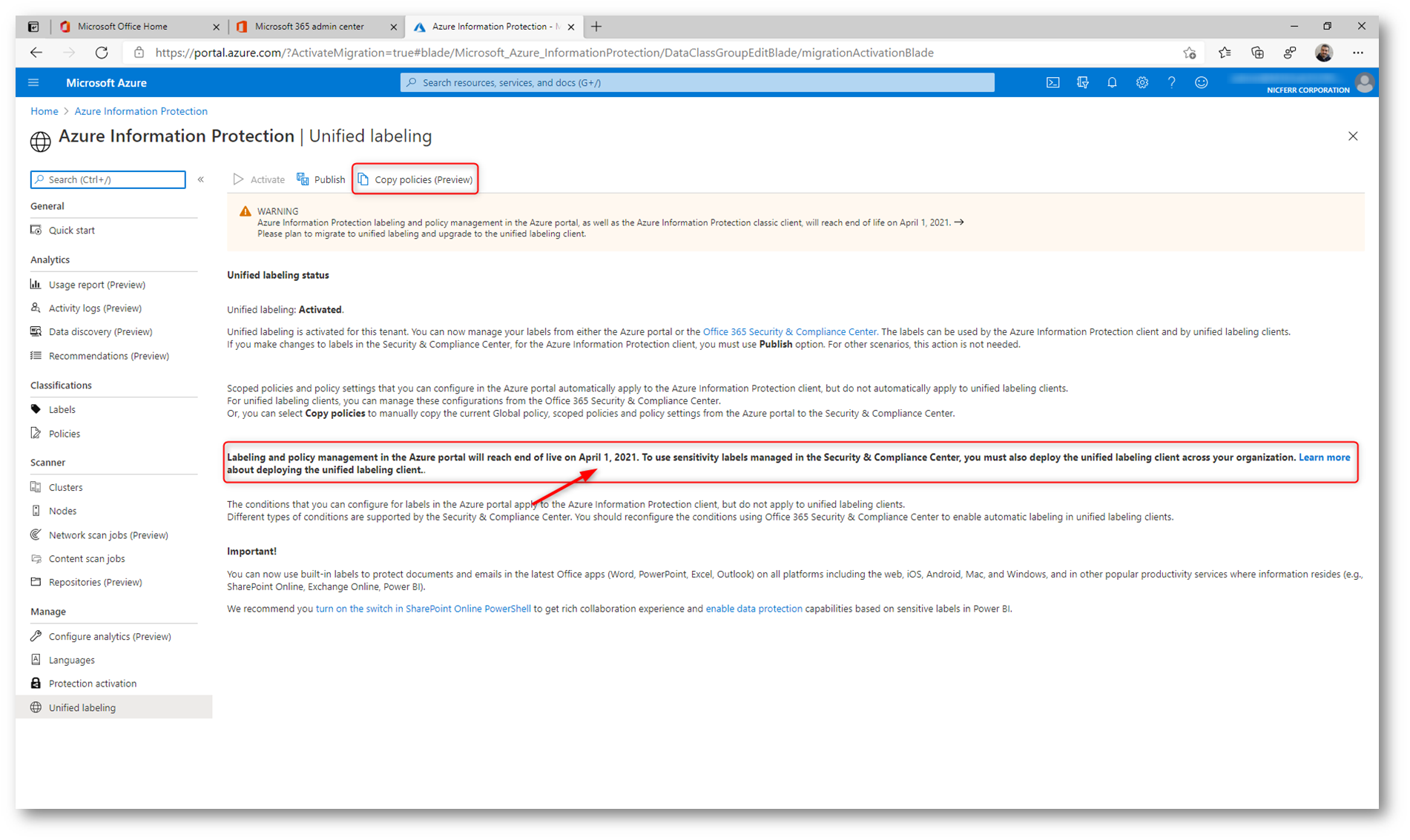

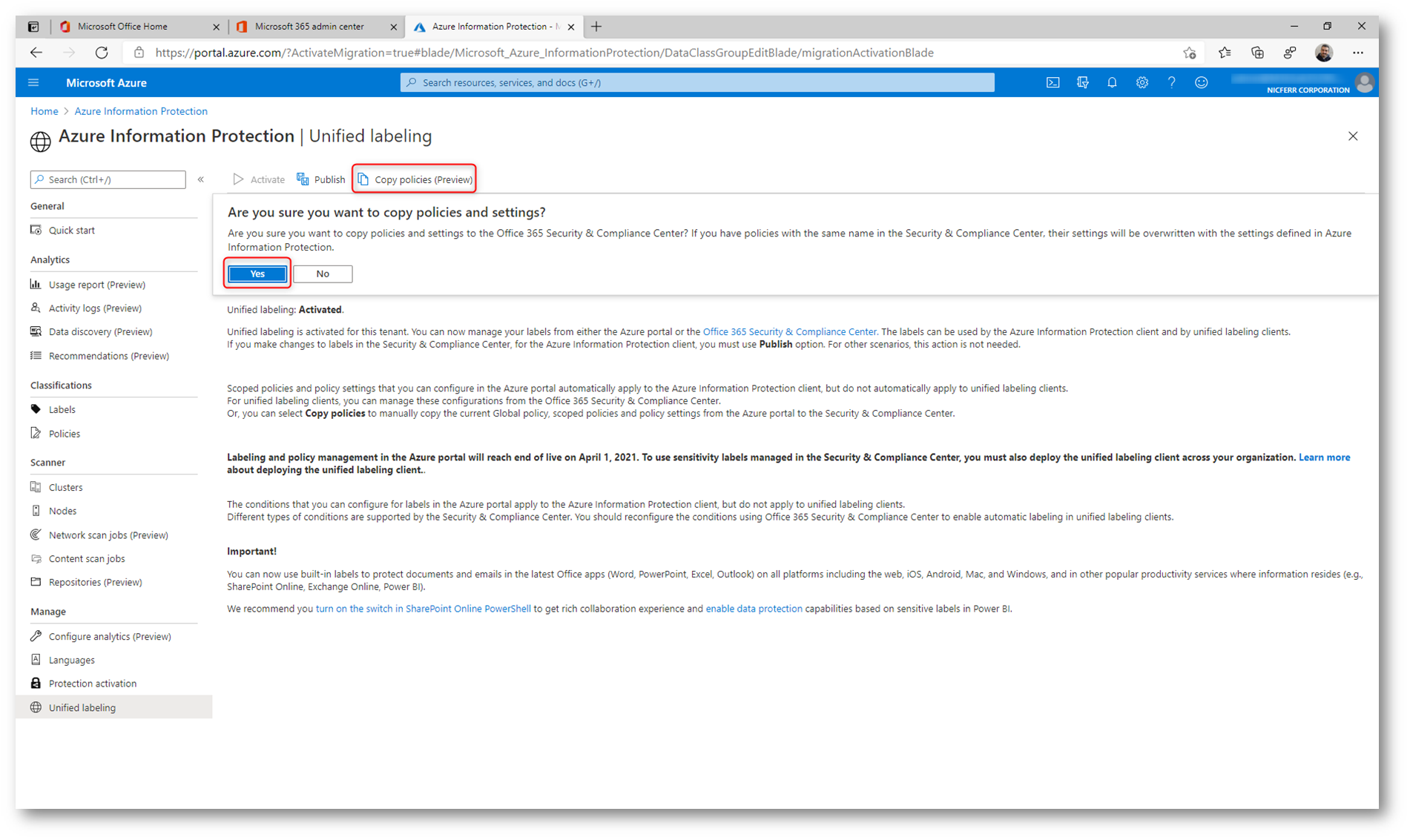

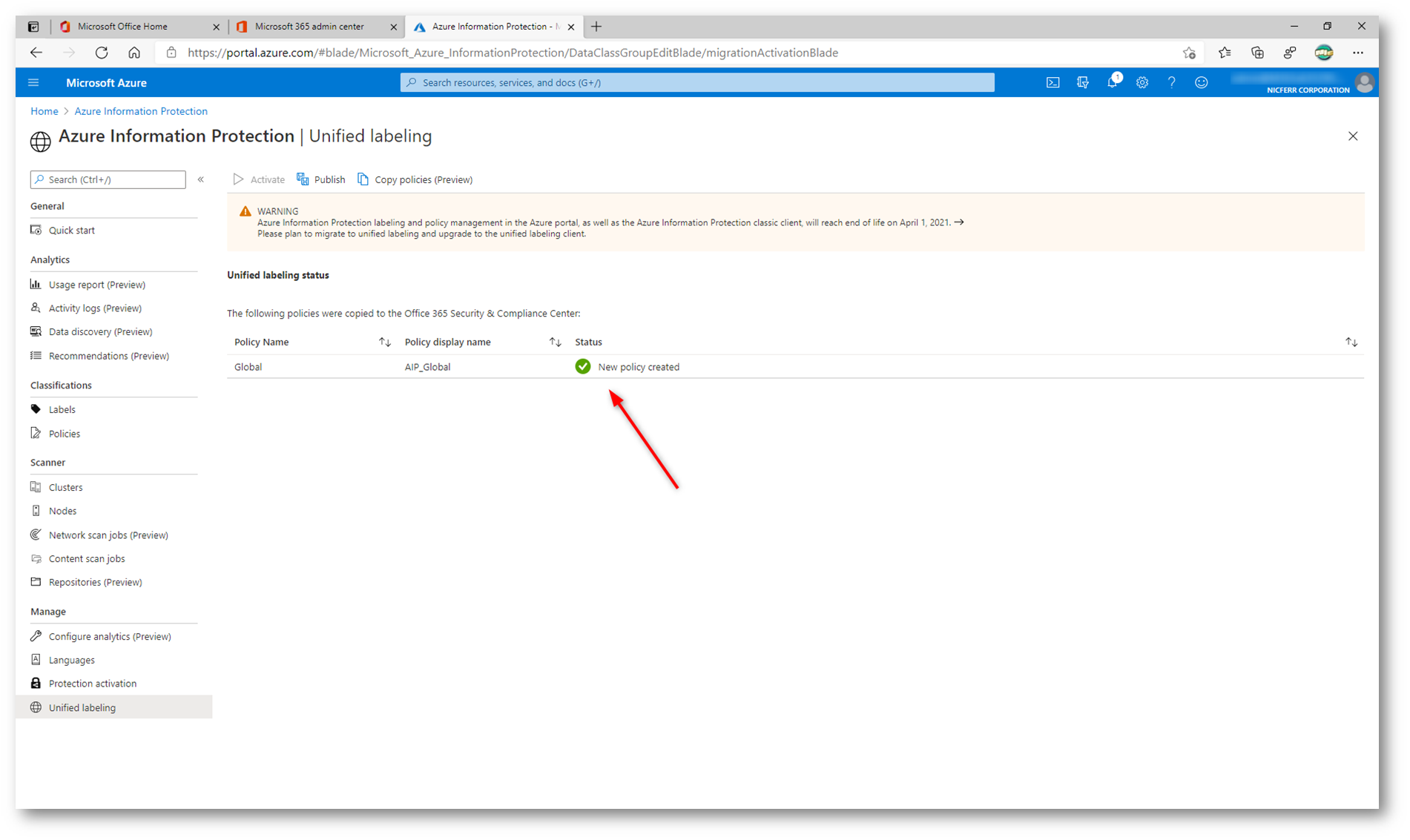

Per migrare le etichette esistenti sarà sufficiente selezionare il nodo Unified Labeling e cliccare sul pulsante Copy policies (Preview). Come potete notare dalla figura sotto, un messaggio vi avvisa che dal 1 Aprile 2021 le etichette potranno essere gestite solo dal Microsoft 365 Security & Compliance Center.

![]()

Figura 6: Migrazione delle etichette di riservatezza dal portale di Azure Information Protection classico

![]()

Figura 7: Conferma della migrazione delle etichette di riservatezza dal portale di Azure Information Protection classico

Dopo qualche secondo, la migrazione delle etichette di riservatezza dal portale di Azure Information Protection classico sarà completata e riceverete un messaggio che vi avviserà che è stata creata la nuova policy chiamata AIP_Global.

![]()

Figura 8: Messaggio di conferma dell’avvenuta migrazione delle etichette di riservatezza dal portale di Azure Information Protection classico

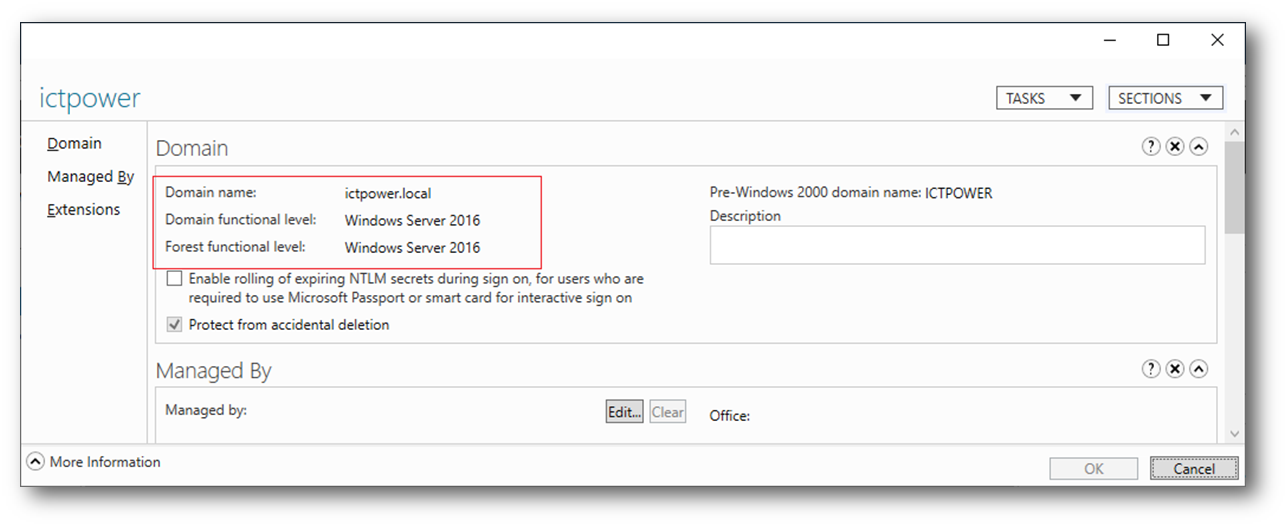

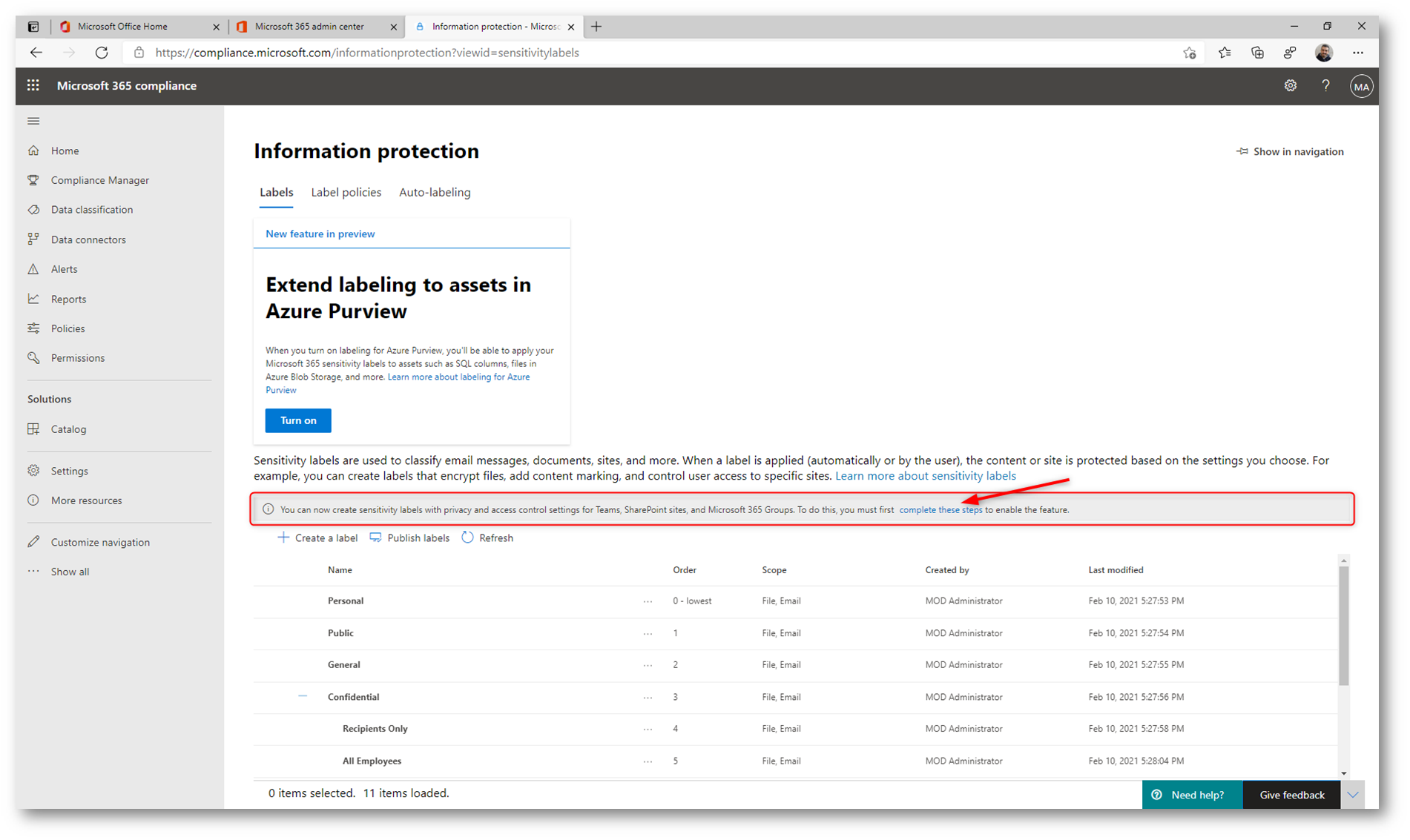

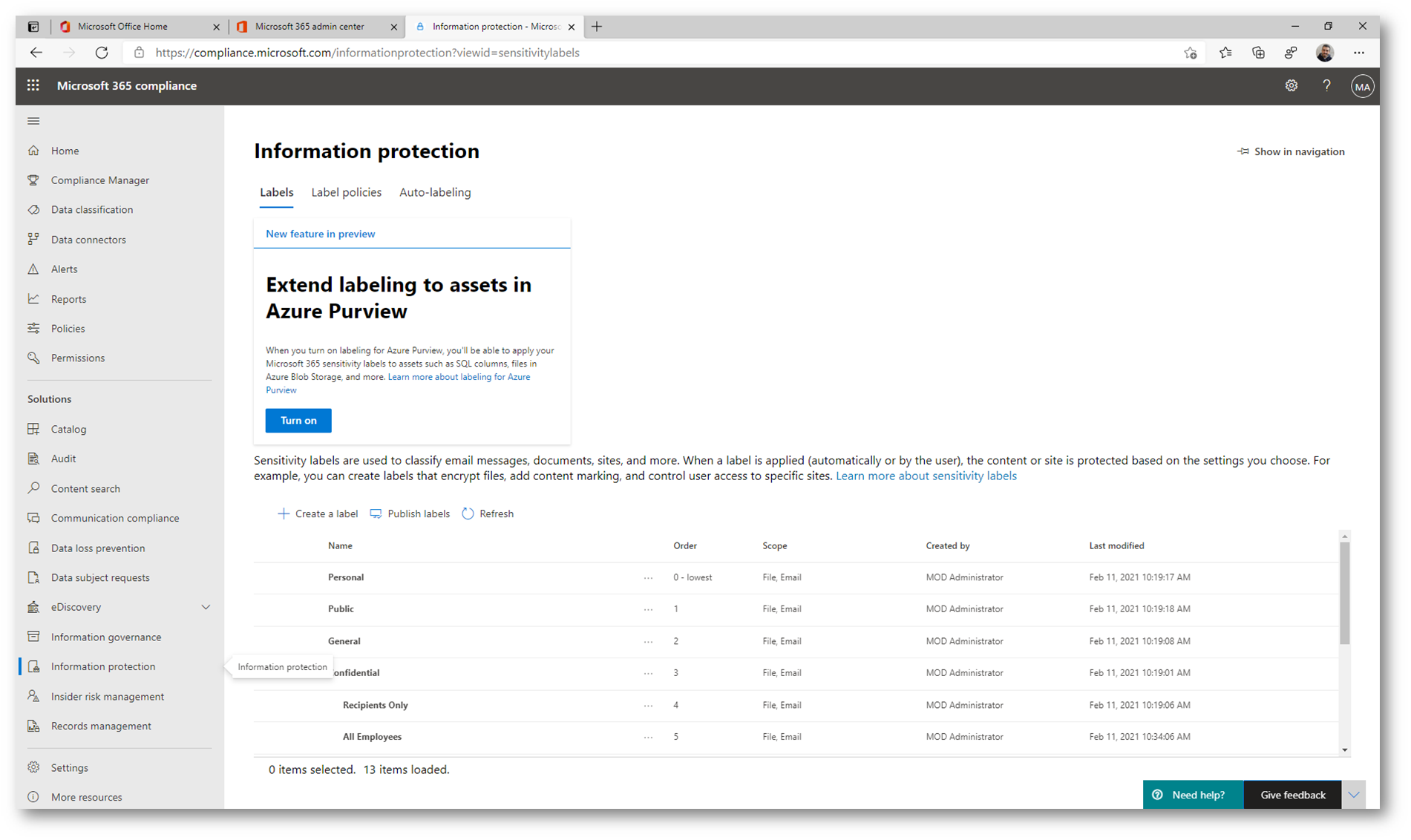

Applicare le etichette di riservatezza ai gruppi di Microsoft 365, ai Teams e ai siti di SharePoint

Dal portale di Microsoft 365 Security & Compliance è possibile anche applicare delle etichette di riservatezza ai gruppi di Microsoft 365, ai Teams e ai siti di SharePoint. La funzionalità deve essere prima attivata e, come si può vedere dalla figura sotto, un banner ci avvisa che è necessario prima effettuare dei passaggi per abilitare la funzionalità. Alla pagina https://docs.microsoft.com/it-it/microsoft-365/compliance/sensitivity-labels-teams-groups-sites?view=o365-worldwide#enable-this-preview-and-synchronize-labels trovate maggiori informazioni su come usare le etichette di riservatezza per proteggere il contenuto in Microsoft Teams, gruppi di Microsoft 365 e siti di SharePoint.

![]()

Figura 9: Abilitazione della funzionalità per l’applicazione delle etichette di riservatezza anche ai gruppi di Microsoft 365, ai Teams e ai siti di SharePoint

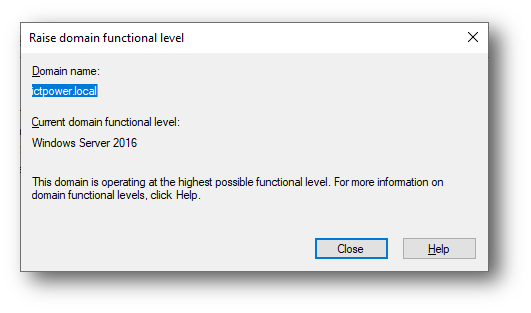

Per attivare le etichette di riservatezza anche ai gruppi di Microsoft 365, ai Teams e ai siti di SharePoint è necessario abilitarle tramite PowerShell. Qui di seguito sono indicati i comandi:

#Preparare l'esecuzione dei comandi

Install-Module AzureADPreview

Connect-AzureAD

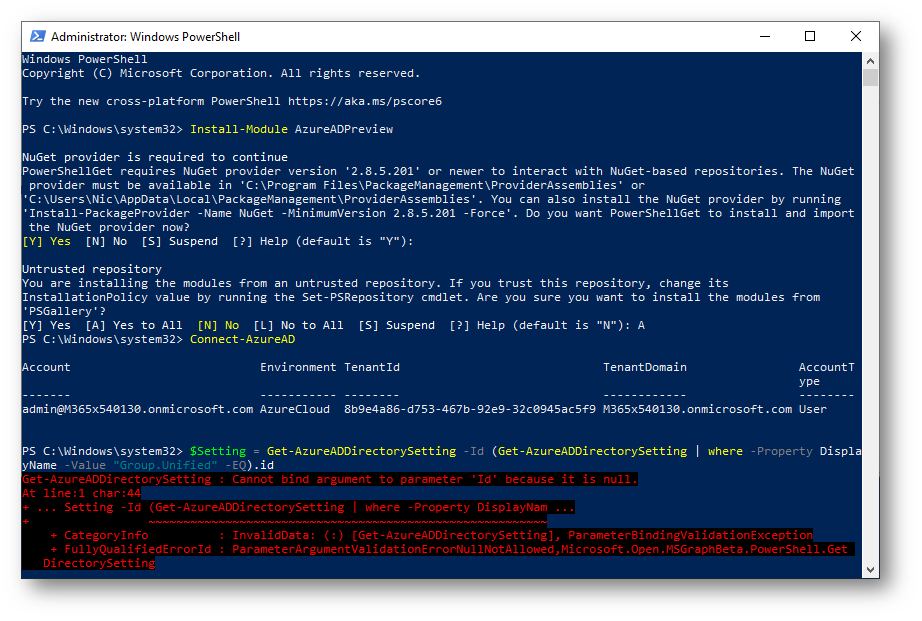

#Recuperare le impostazioni di gruppo correnti per l'organizzazione Azure AD

$Setting = Get-AzureADDirectorySetting -Id (Get-AzureADDirectorySetting | where -Property DisplayName -Value "Group.Unified" -EQ).id

![]()

Figura 10: Errore nel recupero delle informazioni perché non sono presenti impostazioni nel tenant di Azure AD

Se NON sono state create impostazioni di gruppo per questo tenant di Azure AD, nel cmdlet precedente verrà visualizzato un errore che indica che “non è possibile associare l’argomento al parametro ‘ ID ‘ perché è null”. In questo caso è necessario innanzitutto creare le impostazioni.

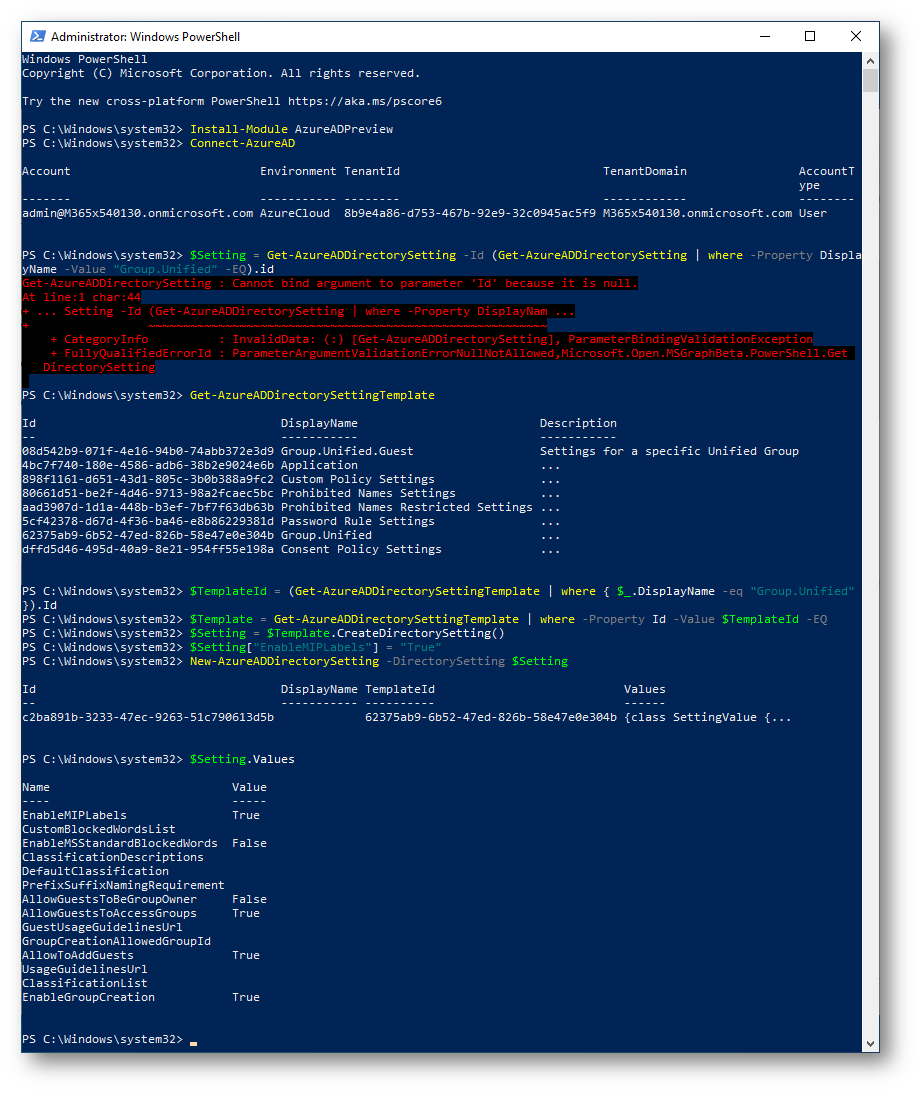

Per creare le impostazioni utilizzare i seguenti comandi:

Nei cmdlet DirectorySettings è necessario specificare l’ID del SettingsTemplate che si vuole usare. Se non si conosce l’ID, questo cmdlet restituisce l’elenco di tutti i modelli di impostazioni:

#Recuperate le informazioni relative al template di configurazioni

$TemplateId = (Get-AzureADDirectorySettingTemplate | where { $_.DisplayName -eq "Group.Unified" }).Id

$Template = Get-AzureADDirectorySettingTemplate | where -Property Id -Value $TemplateId -EQ

#Create un nuovo oggetto impostazioni sulla base del modello

$Setting = $Template.CreateDirectorySetting()

#Aggiornate quindi l'oggetto Settings con un nuovo valore. Ad esempio, abilitiamo la funzionalità di Unified Labeling per i gruppi Microsoft 365

$Setting["EnableMIPLabels"] = "True"

#Applicate quindi l'impostazione

New-AzureADDirectorySetting -DirectorySetting $Setting

#Per leggere i valori

$Setting.Values

![]()

Figura 11: Abilitazione delle etichette per i gruppi di Azure AD (Unified Groups)

Maggiori informazioni sono disponibili alla pagina https://docs.microsoft.com/it-it/azure/active-directory/enterprise-users/groups-assign-sensitivity-labels e alla pagina https://docs.microsoft.com/it-it/azure/active-directory/enterprise-users/groups-settings-cmdlets

Nel portale di Microsoft 365 Security & Compliance vedrete che è scomparso il banner che vi avvisava di apportare modifiche alla configurazione di Azure AD

![]()

Figura 12: È scomparso il banner che vi avvisava di apportare modifiche alla configurazione di Azure AD

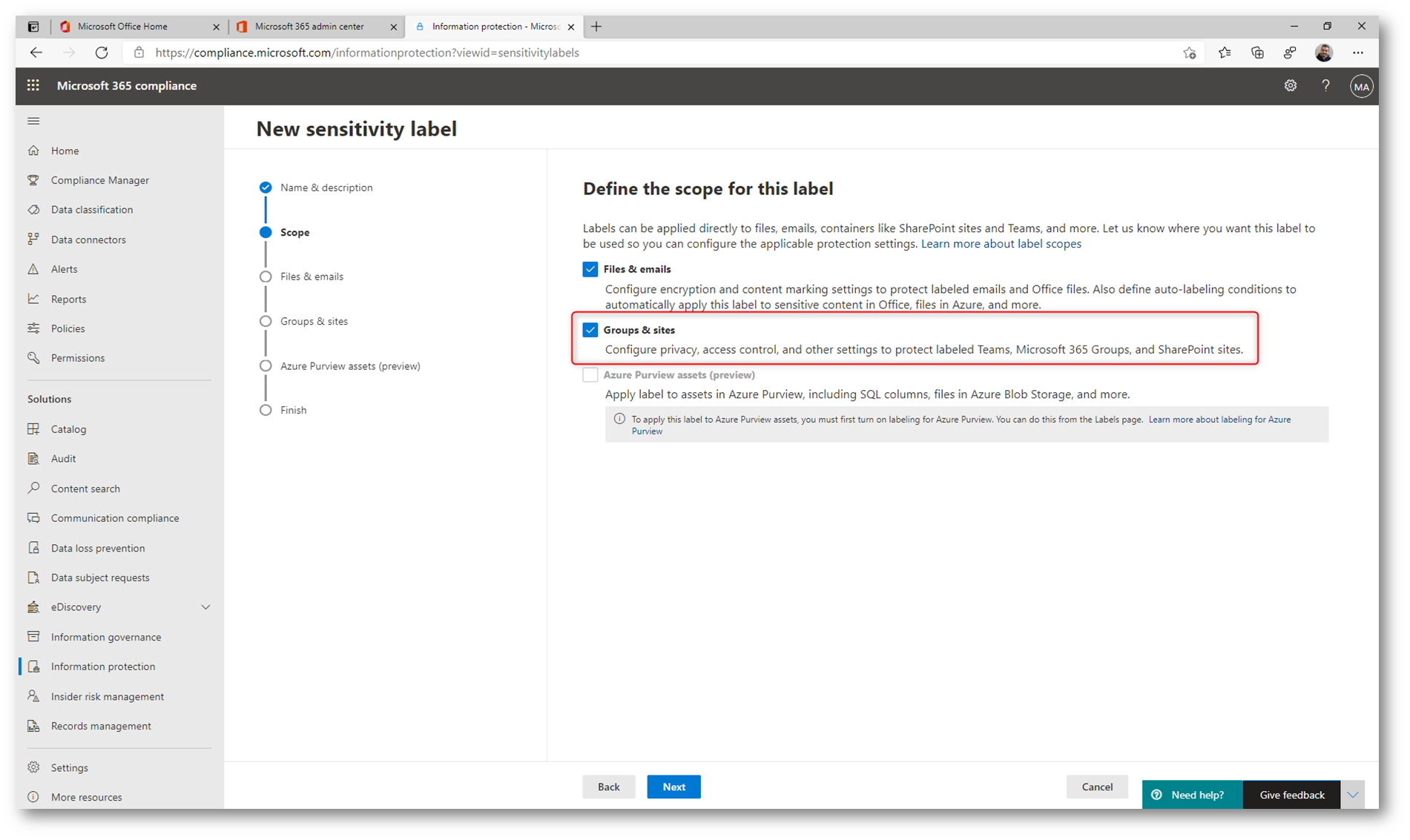

D’ora in poi al momento della creazione dell’etichetta sarà possibile selezionare anche Groups & Sites.

![]()

Figura 13: Applicazione delle etichette di sensibilità anche ai gruppi di Microsoft 365 e ai siti di SharePoint

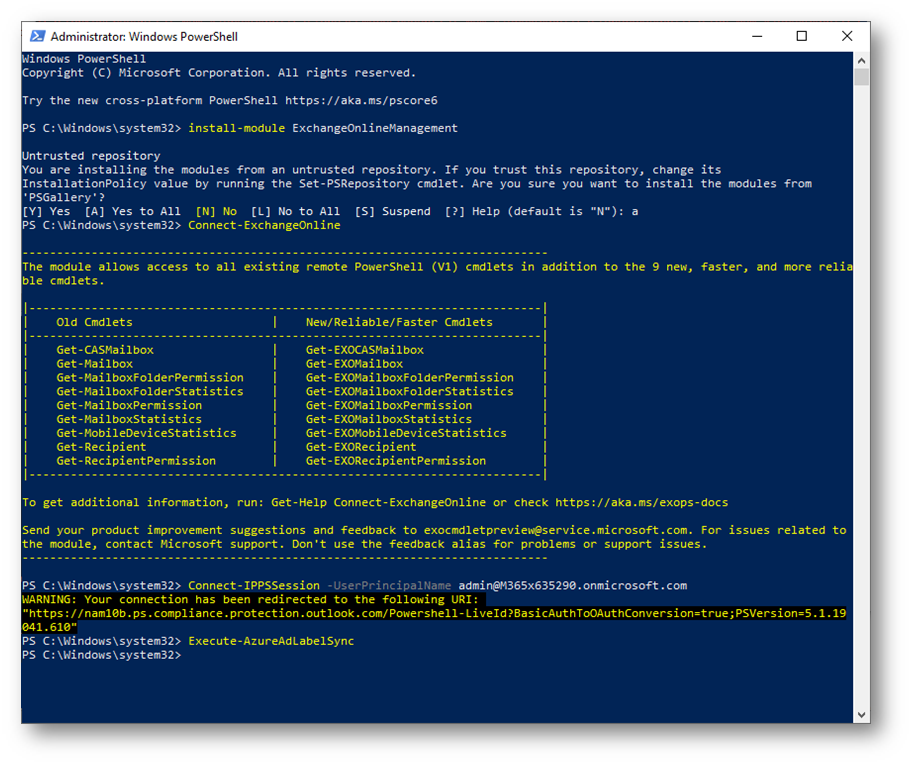

Ora è necessario sincronizzare le etichette di riservatezza in Azure AD, come ben documentato nella guida Assegnare etichette di riservatezza ai gruppi-Azure AD | Microsoft Docs. Prima di tutto, connettetevi a PowerShell in Centro sicurezza e conformità con i privilegi di amministratore globale. Successivamente eseguite il comando Execute-AzureAdLabelSync per assicurarsi di poter usare le etichette di riservatezza con i gruppi di Microsoft 365. Qui di seguito i comandi che ho utilizzato:

#Installazione del modulo ExchangeOnline EXO2

Install-Module ExchangeOnlineMangement

#Connessione ad Exchange Online

Connect-ExchnageOnline

#Connessione al Centro sicurezza e conformità tramite PowerShell

Connect-IPPSSession -UserPrincipalName <global admin>

#Esecuzione della sincronizzazione delle etichette già presenti, che permette di poter usare le etichette di riservatezza con i gruppi di Microsoft 365

Execute-AzureAdLabelSync

![]()

Figura 14: Comandi per assicurarsi di poter usare le etichette di riservatezza con i gruppi di Microsoft 365

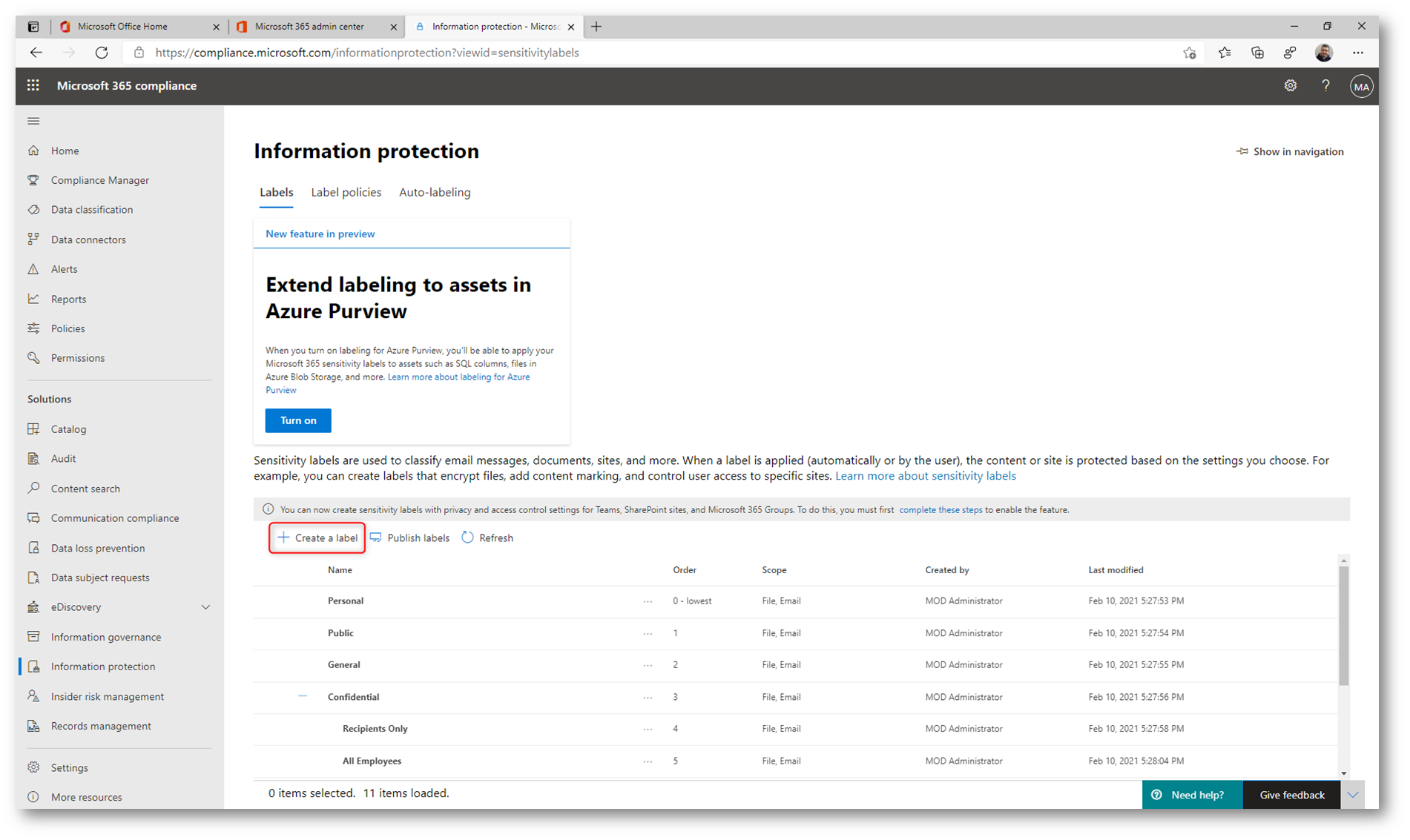

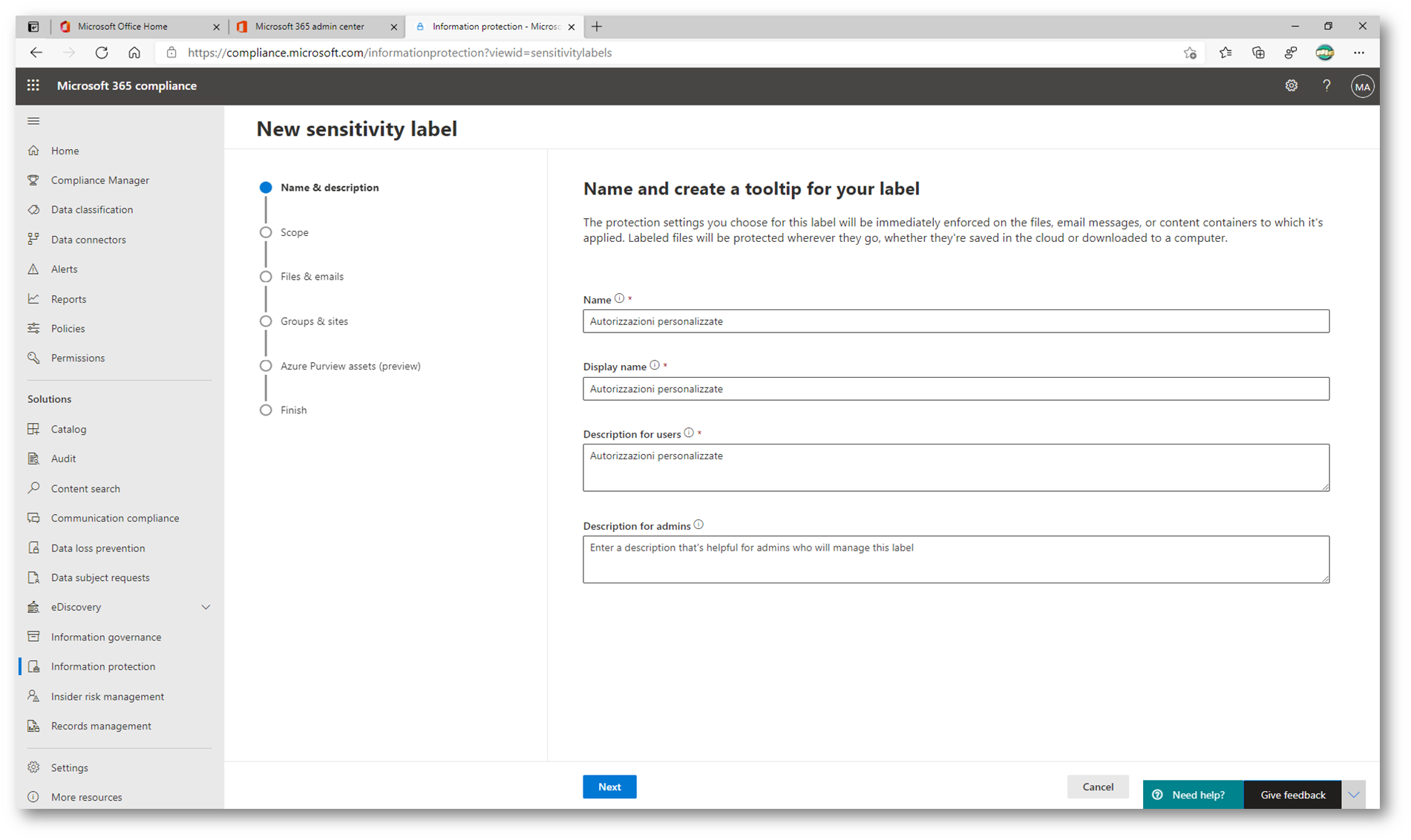

Creazione di una nuova etichetta di riservatezza di Azure Information Protection

Per creare una nuova etichetta di riservatezza è sufficiente cliccare su + Create a label e seguire il wizard.

![]()

Figura 15: Creazione di una nuova etichetta di riservatezza

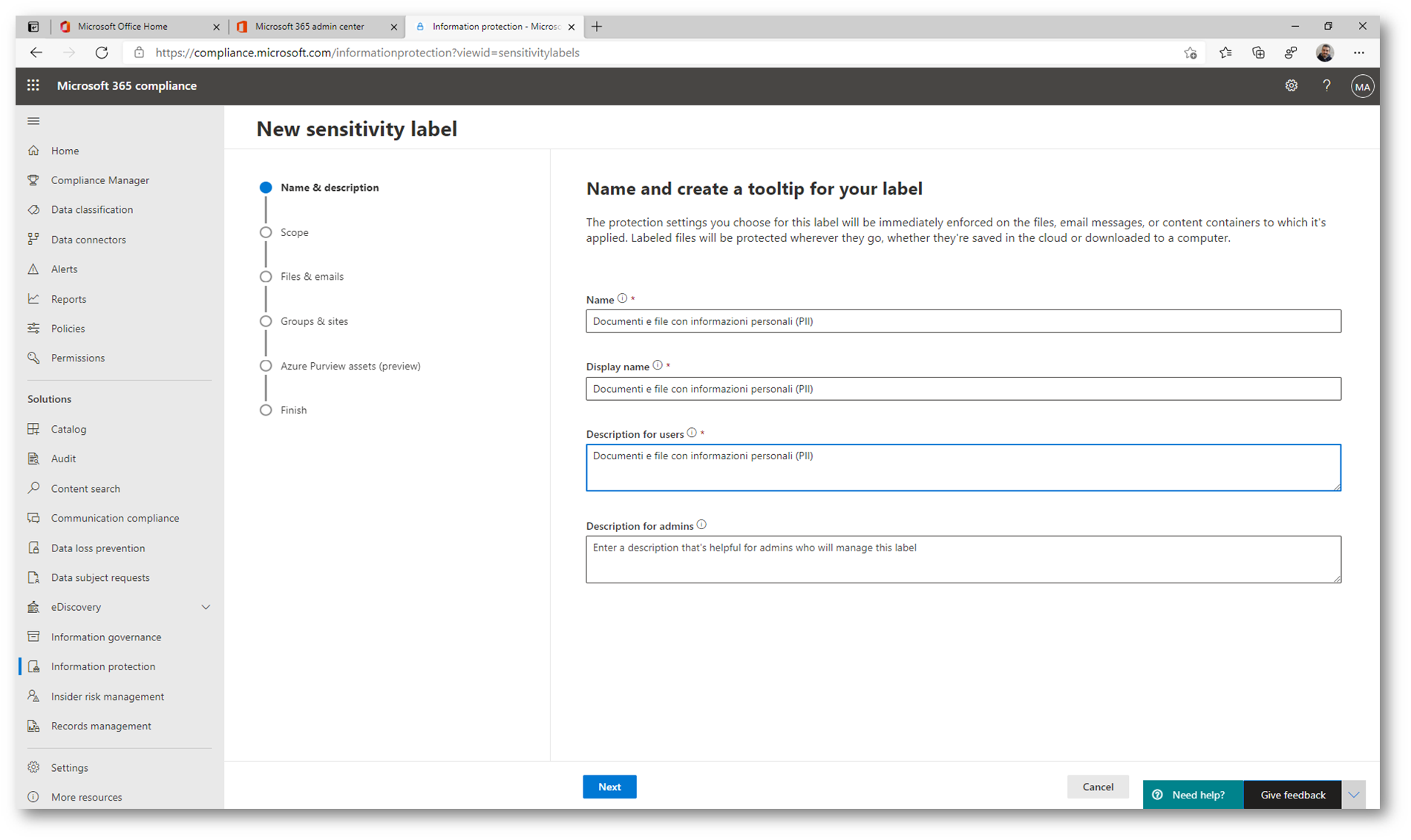

Inserite un nome per l’etichetta, un nome per la sua visualizzazione e una descrizione, sia per aiutare gli utenti a capire che cosa fa sia per gli amministratori.

![]()

Figura 16: Scelta del nome dell’etichetta e delle descrizioni

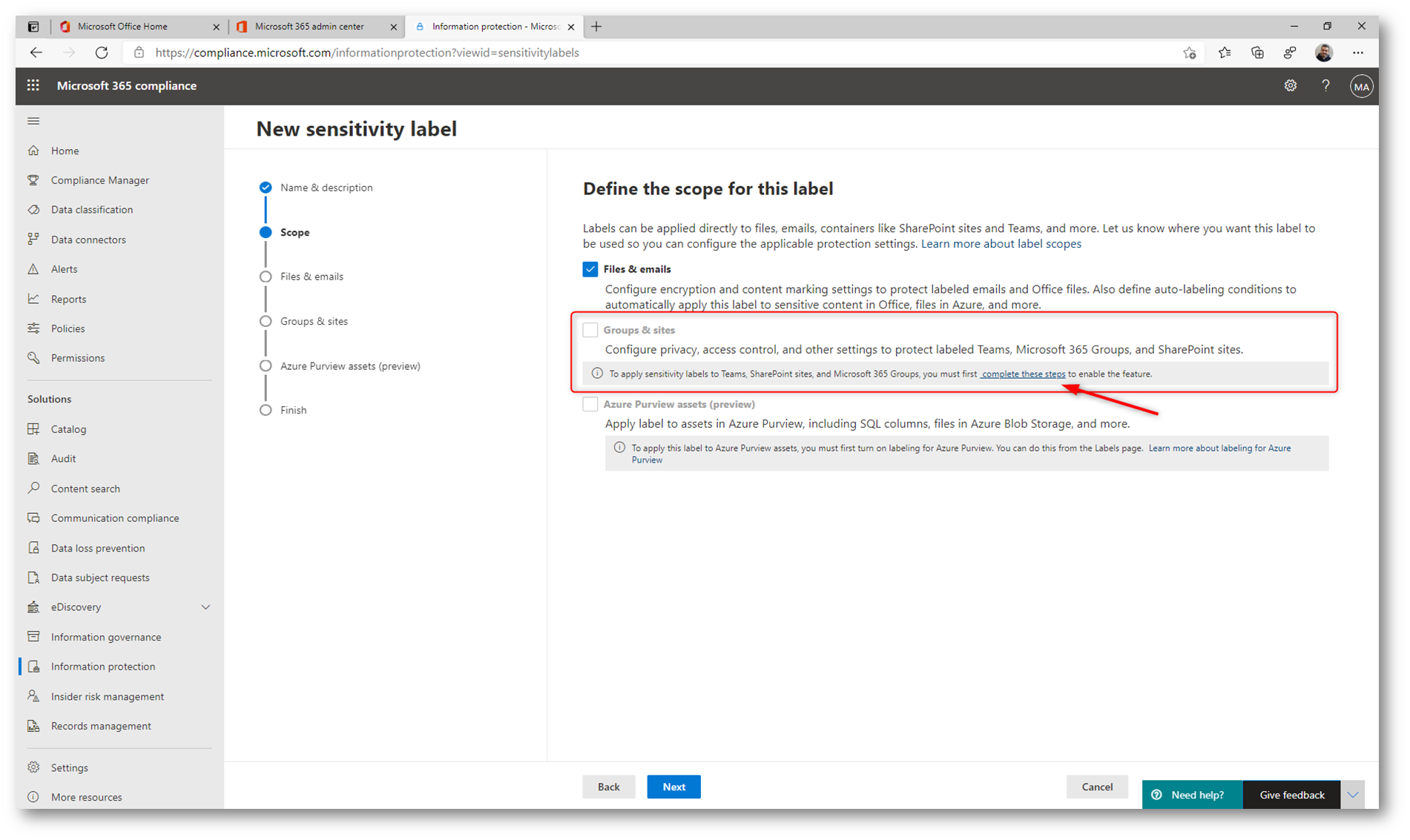

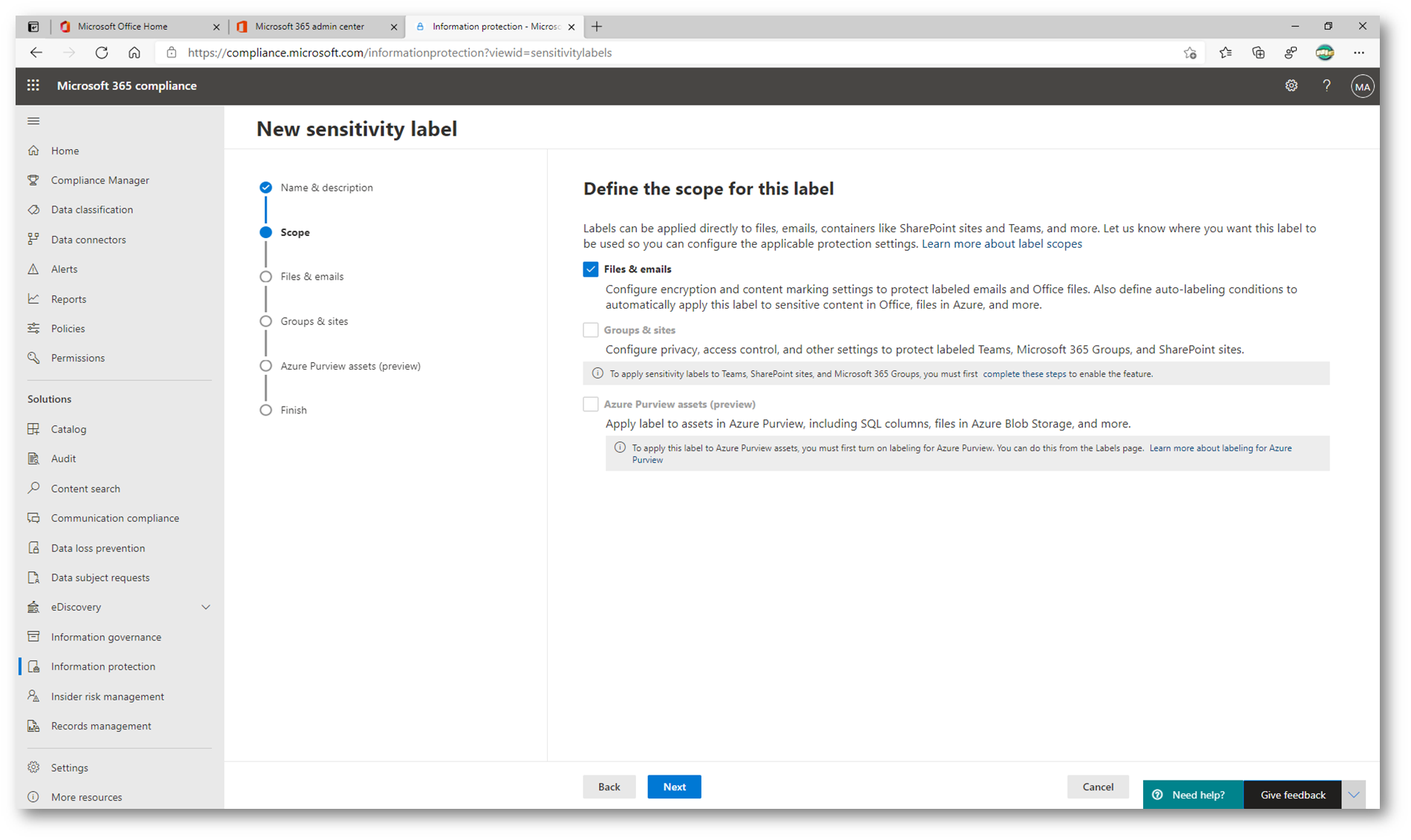

Nel passaggio successivo definite dove potrà essere utilizzata la nuova etichetta. Come si può vedere dalla figura sotto, le etichette di riservatezza, oltre a essere usate per classificare e proteggere documenti e messaggi di posta elettronica, possono essere usate per proteggere il contenuto dei siti di Microsoft Teams, dei gruppi di Microsoft 365 (in precedenza gruppi di Office 365) e dei siti di SharePoint.

Se non avete ancora attivato la funzionalità per usare le etichette di riservatezza per proteggere il contenuto in Microsoft Teams, gruppi di Microsoft 365 e siti di SharePoint vedrete che l’opzione Groups & Sites non è disponibile.

![]()

Figura 17: Le etichette di riservatezza, oltre a essere usate per classificare e proteggere documenti e messaggi di posta elettronica, possono essere usate per proteggere il contenuto dei siti di Microsoft Teams, dei gruppi di Microsoft 365 (in precedenza gruppi di Office 365) e dei siti di SharePoint.

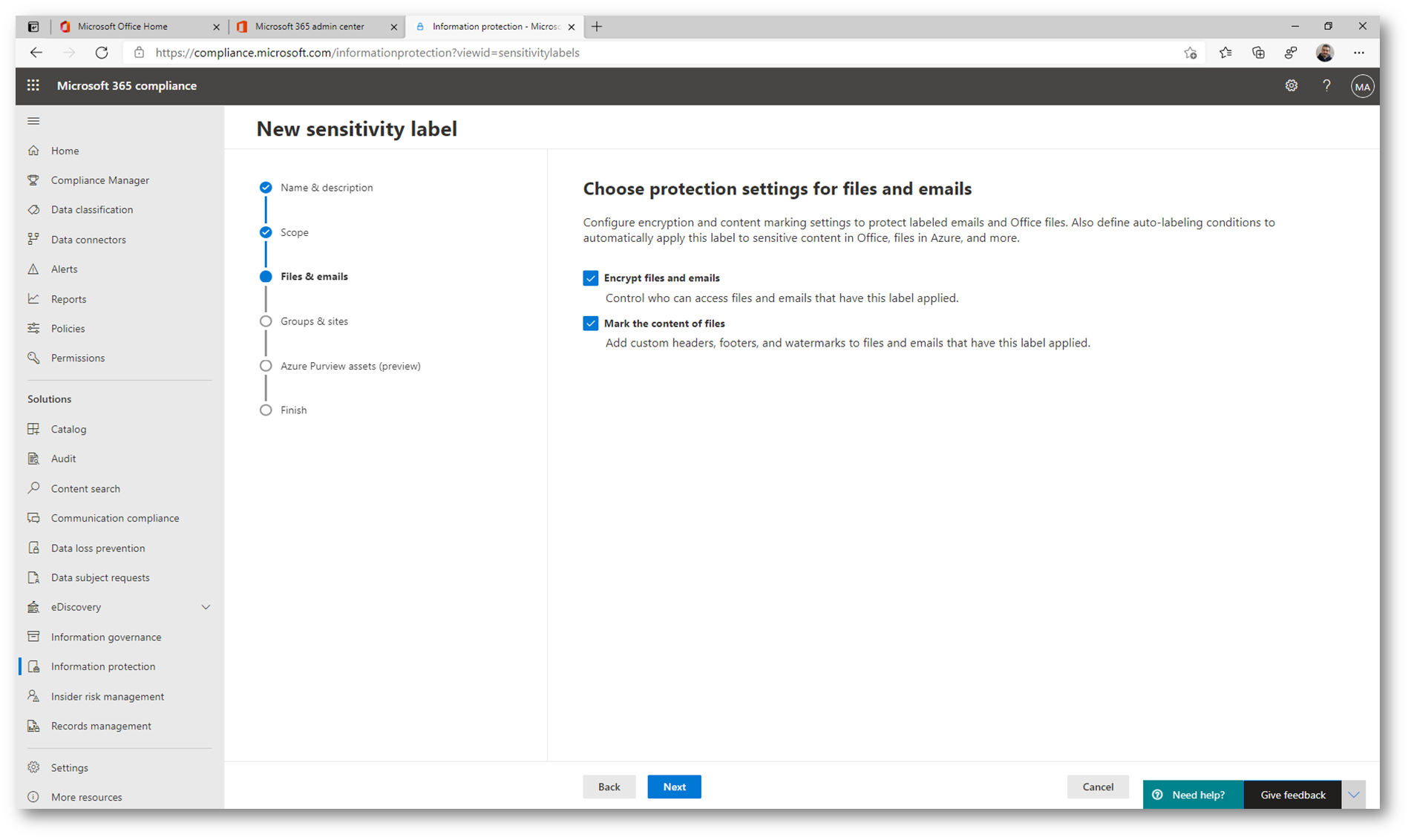

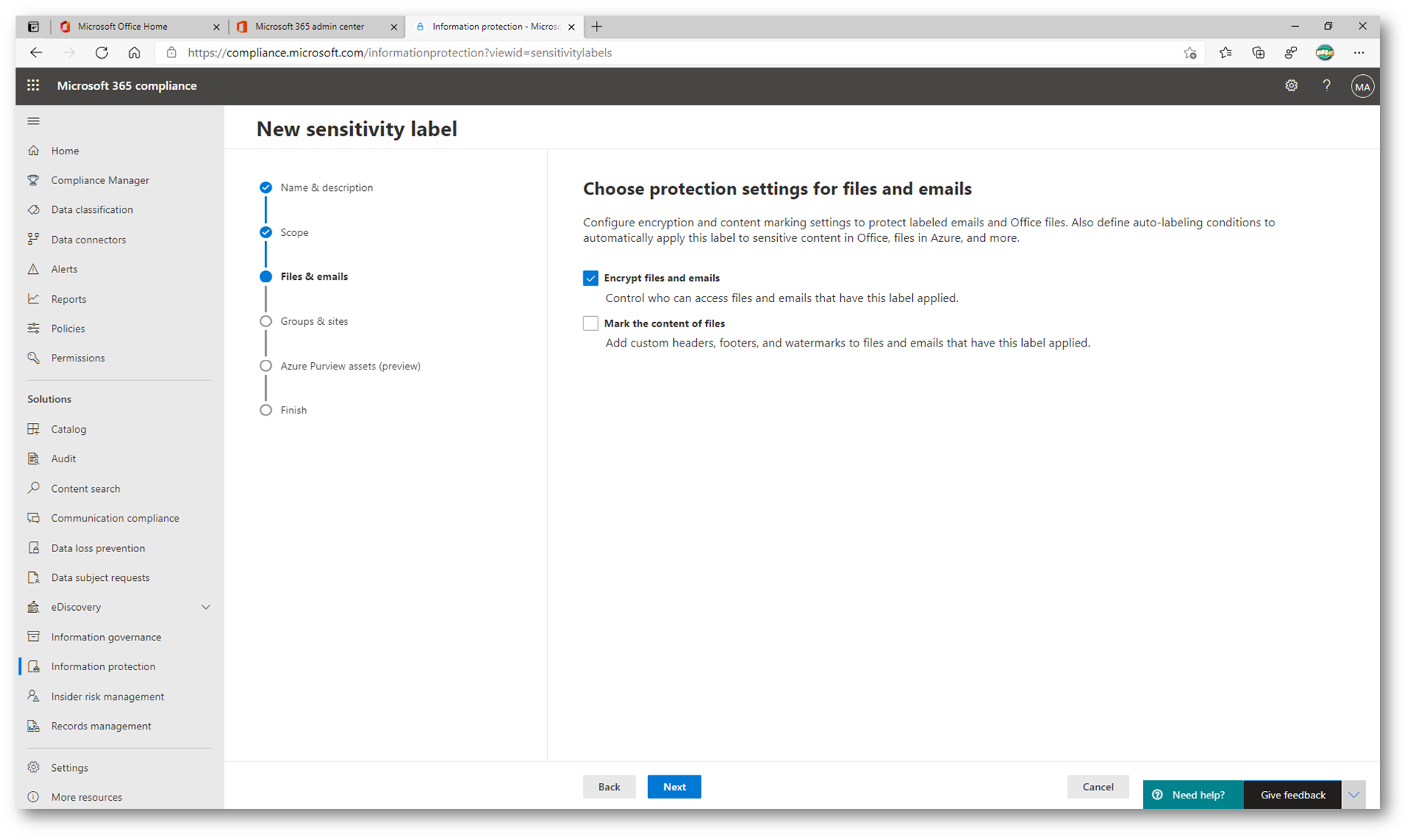

Nella schermata successiva scegliete la modalità di protezione per i file e le mail e decidete se volete cifrarli e se volete aggiungere una filigrana, per evidenziare che si tratterà di contenuto sensibile oppure riservato.

![]()

Figura 18: Scelta della cifratura del file e della filigrana per i documenti

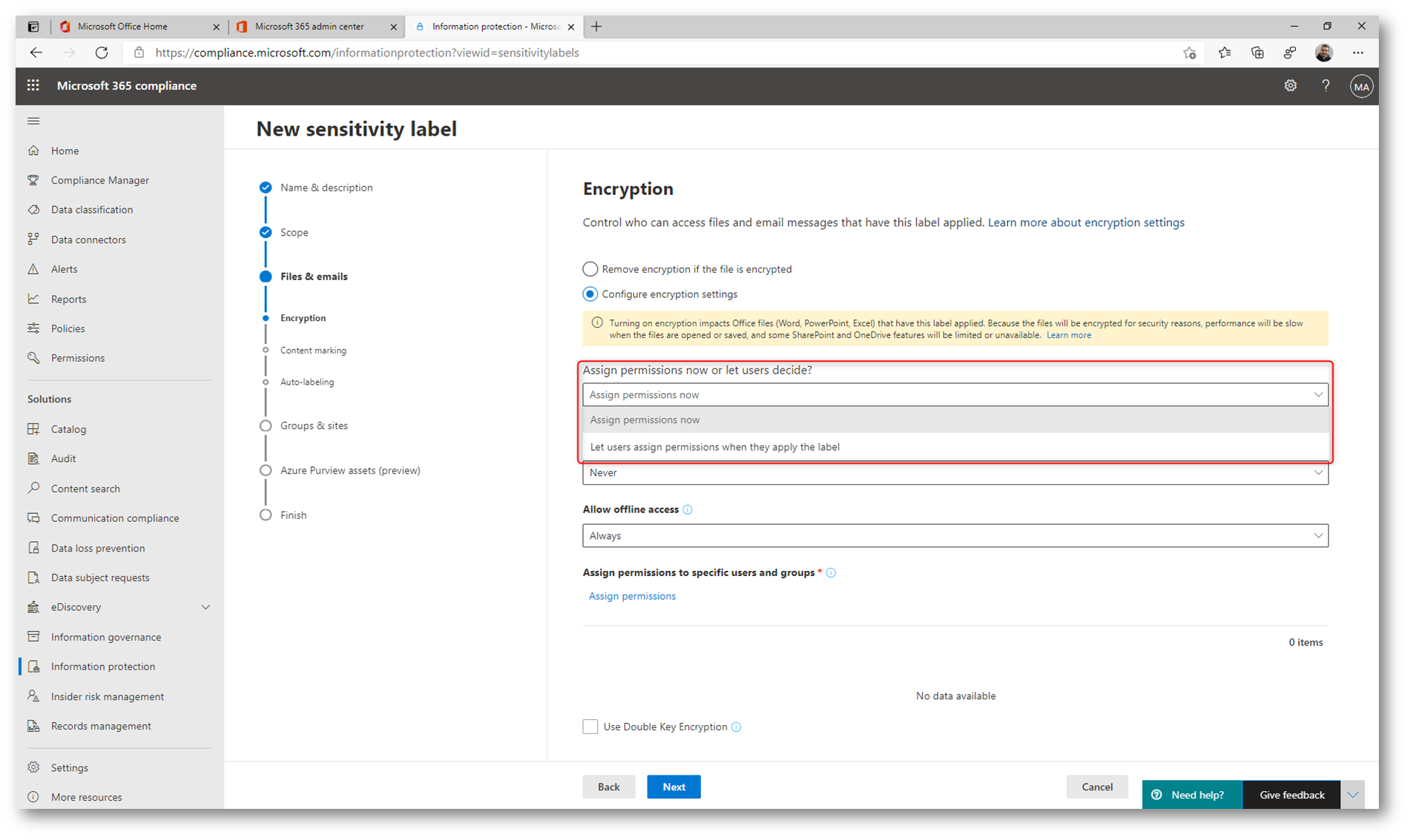

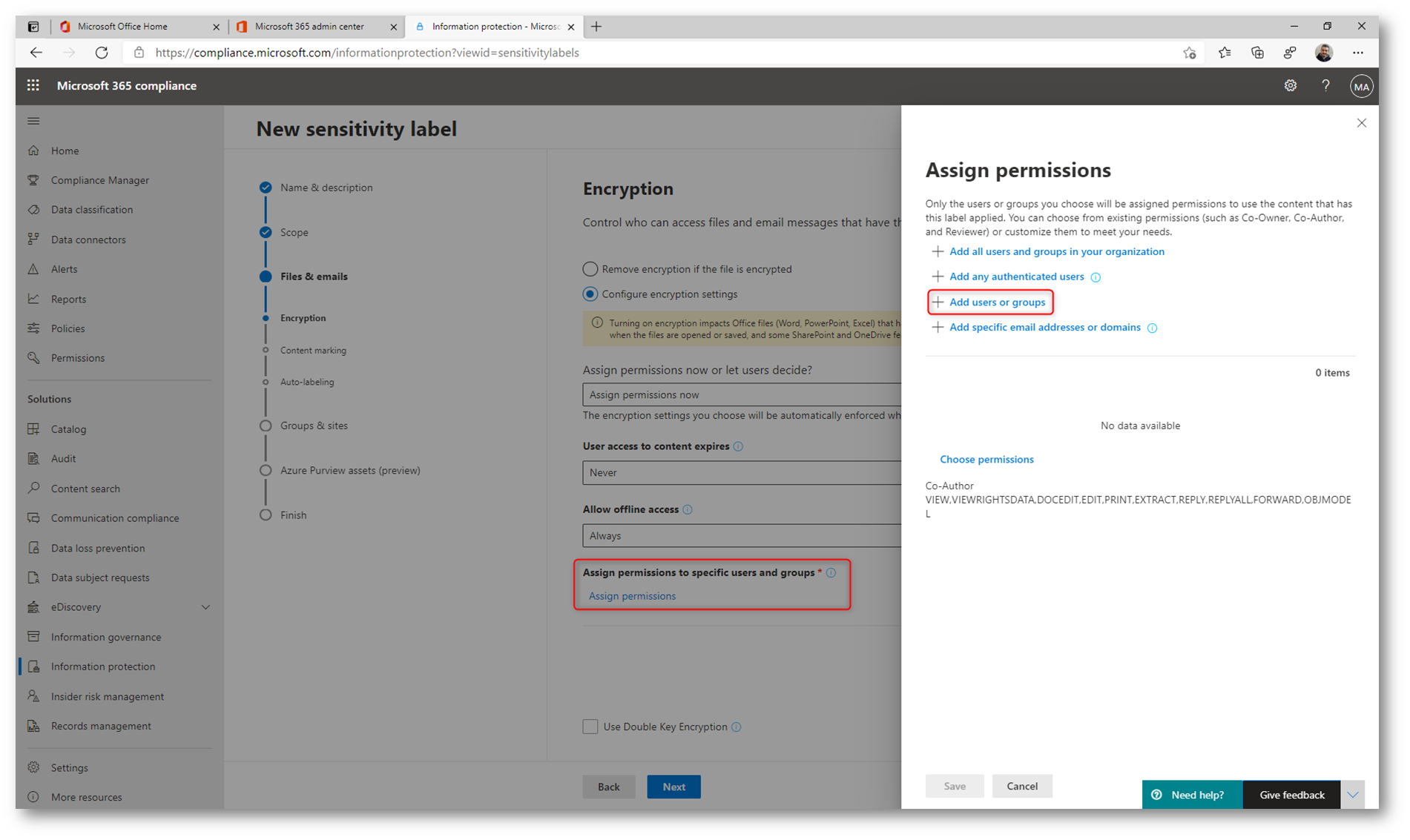

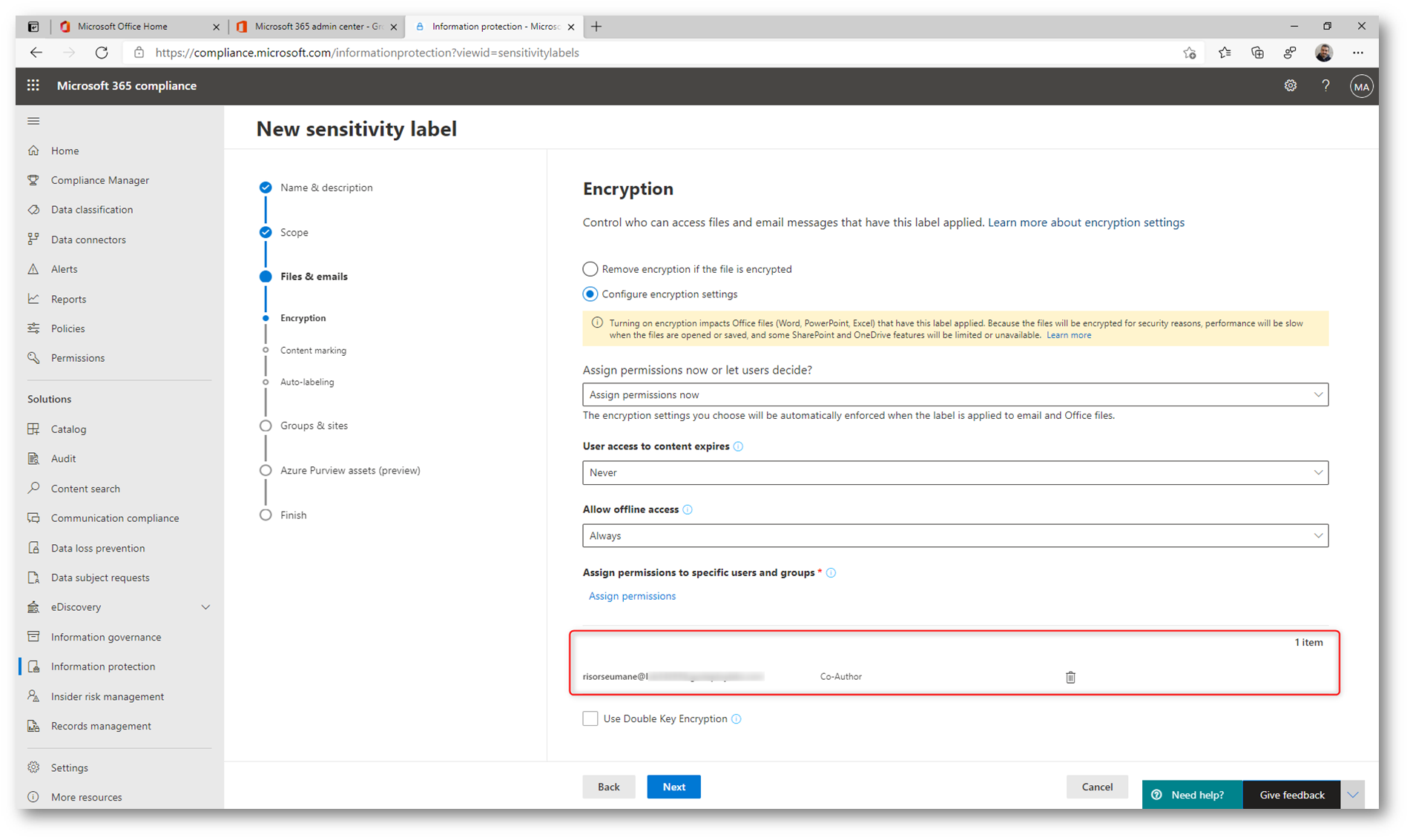

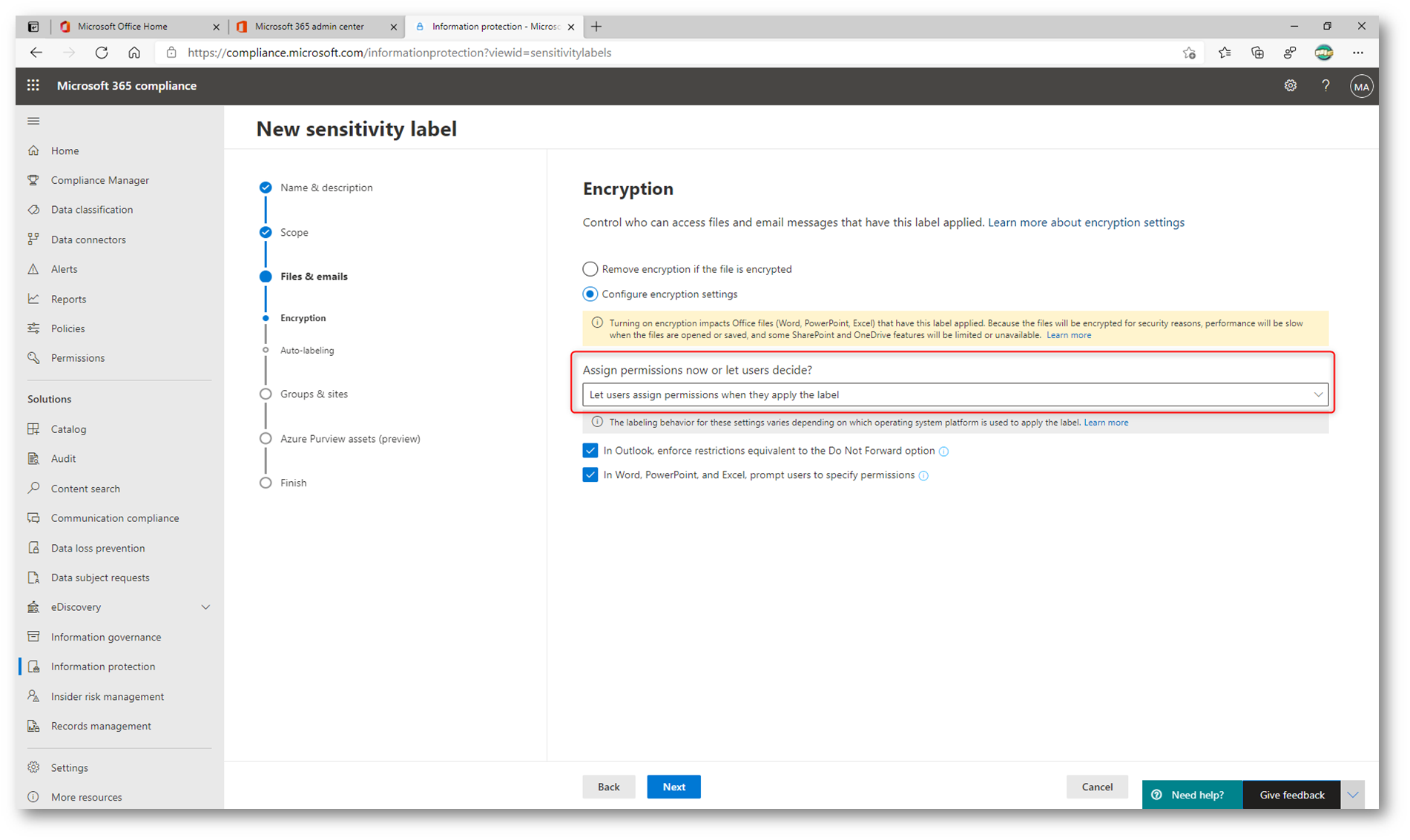

Se avete scelto di proteggere il file con la cifratura, vi verrà chiesto di indicare a quali utenti o gruppi sarà concessa l’apertura e/o la modifica dei file.

![]()

Figura 19: Configurazione dei permessi di accesso al file

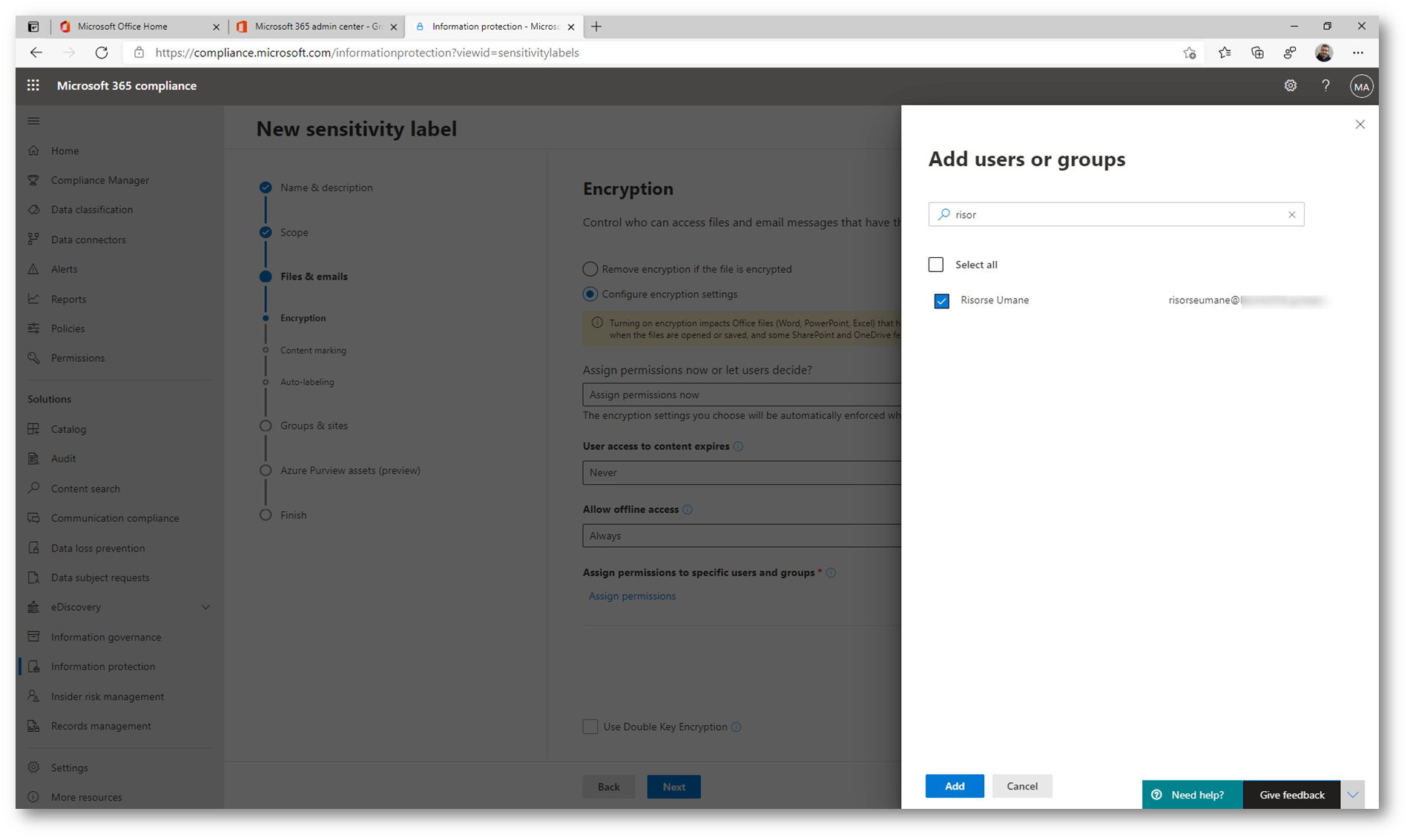

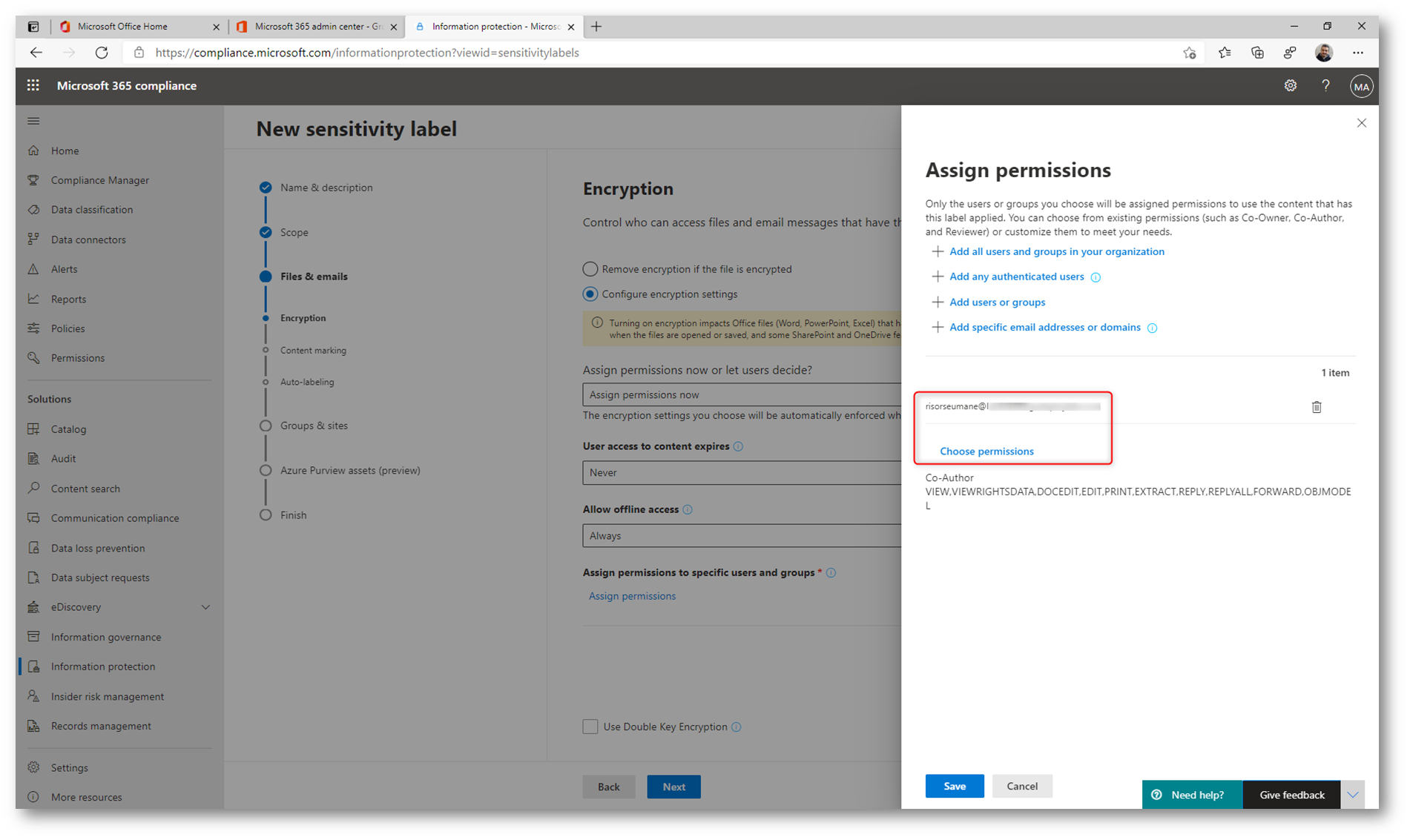

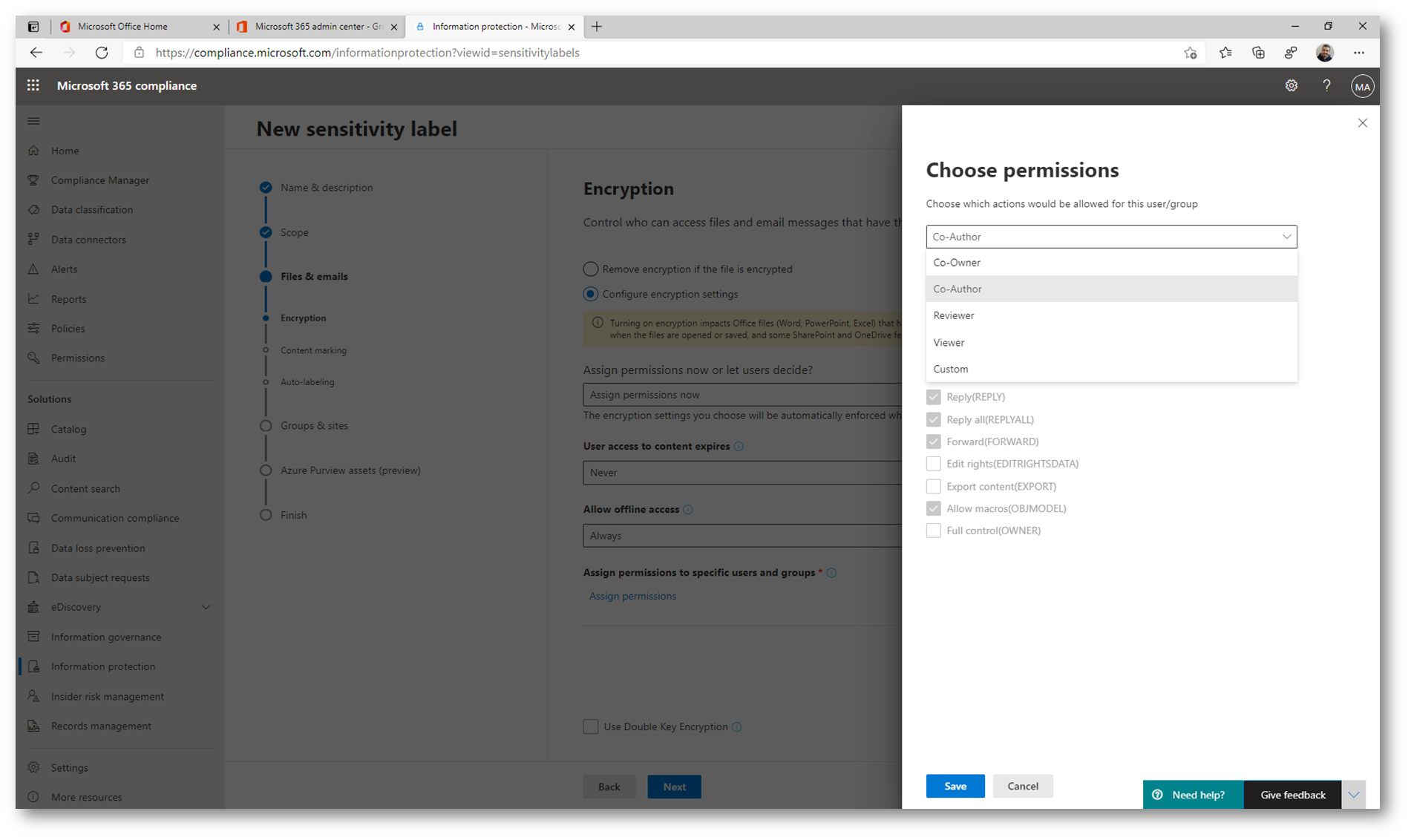

Assegnate quindi permessi necessari seguendo le indicazioni presenti nei diversi blade. Nelle immagini sotto sono mostrati tutti i passaggi.

![]()

Figura 20: Aggiunta di utenti e gruppi a cui concedere i privilegi di accesso al file

![]()

Figura 21: Scelta del gruppo o degli utenti

![]()

Figura 22: Utenti o gruppi che potranno avere accesso ai file a cui sarà applicata l’etichetta di riservatezza

![]()

Figura 23: Scelta del permesso di accesso al file a cui sarà applicata l’etichetta di riservatezza

![]()

Figura 24: Conferma della scelta dei permessi di accesso al file a cui sarà applicata l’etichetta di riservatezza

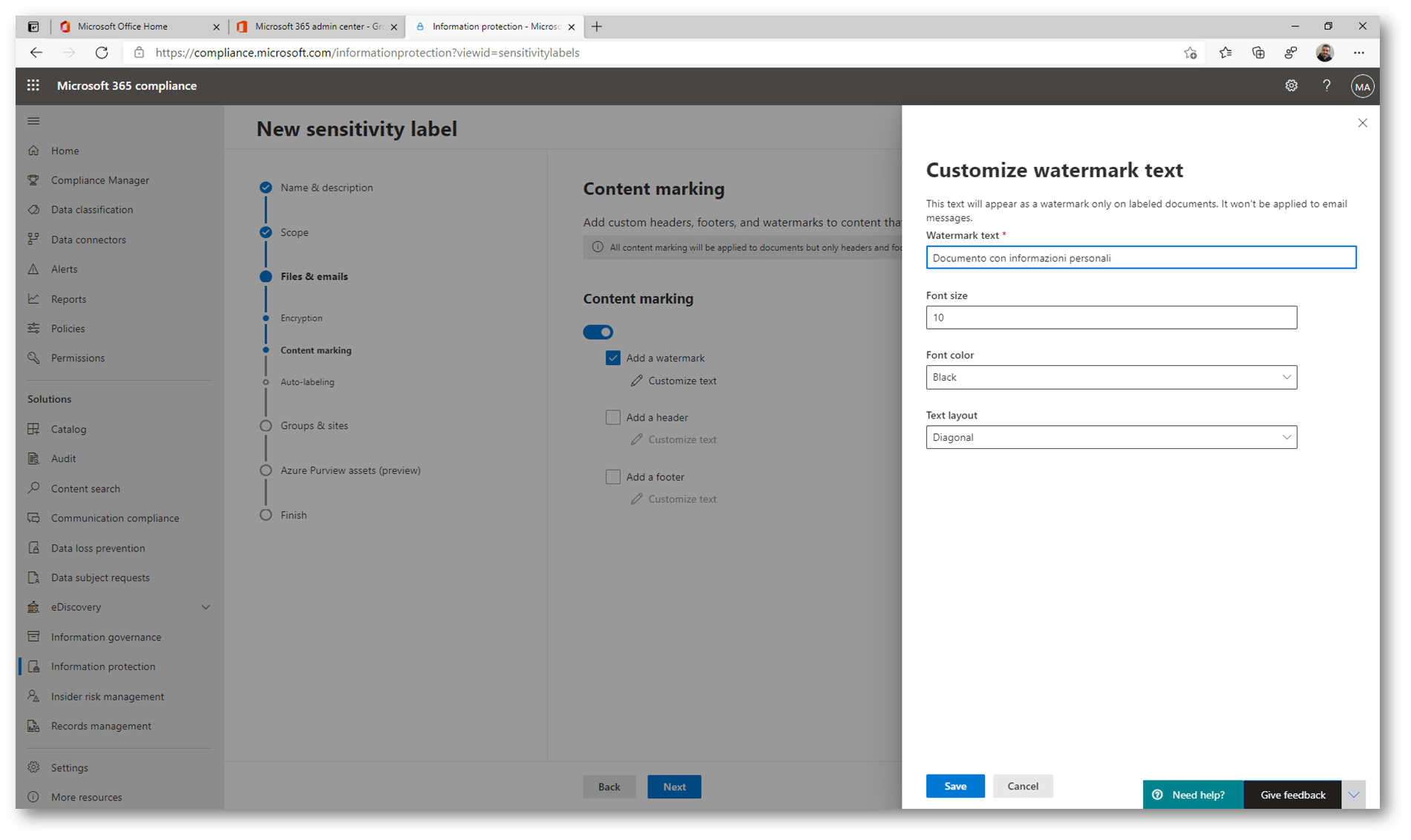

Se avete scelto di aggiungere una filigrana, sarà possibile aggiungerla nell’intestazione, nel corpo o nel piè di pagina del documento.

![]()

Figura 25: Aggiunta di una filigrana al documento

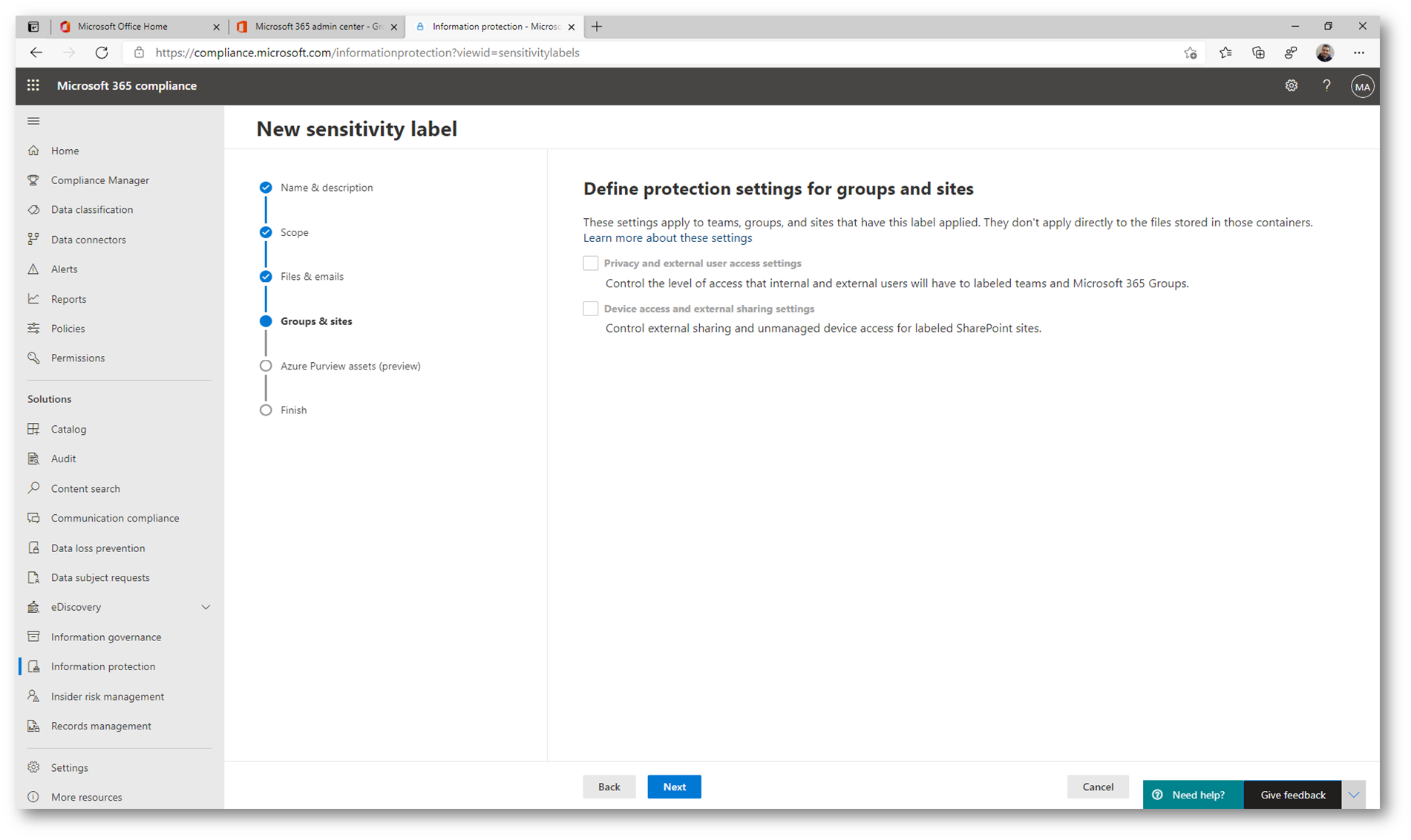

Nella schermata successiva, se avete abilitato la protezione per i gruppi di Microsoft 365 e per i siti di SharePoint vi verrà chiesto se volete controllare il livello di accesso ai file quando vengono aperti da utenti dell’organizzazione o quando vengono condivisi all’esterno.

![]()

Figura 26: Definizione della protezione per i gruppi di Microsoft 365 e per i siti di SharePoint

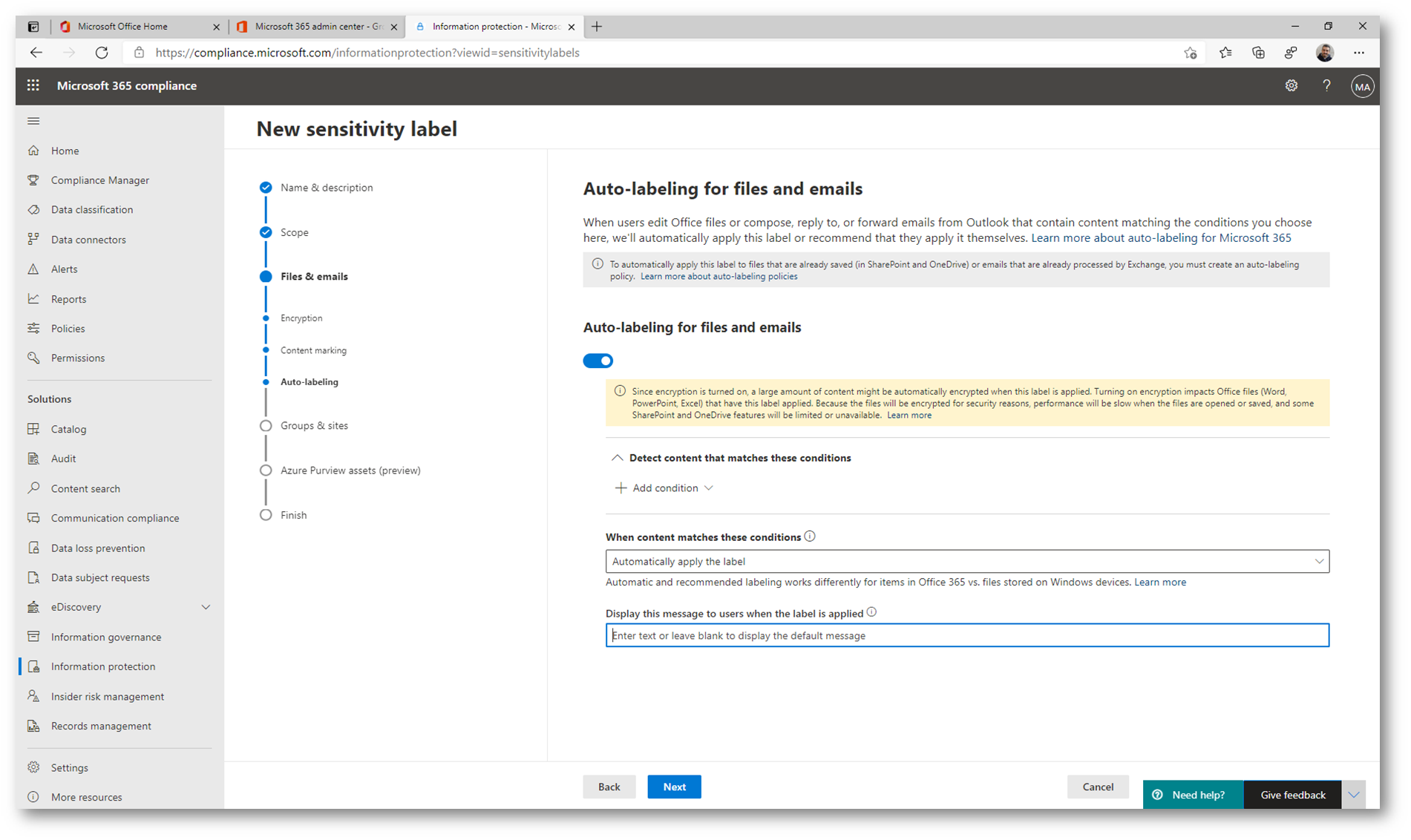

Se possedete la licenza corretta, è possibile applicare delle etichette di riservatezza in maniera automatica. Esistono due metodi diversi per applicare automaticamente un’etichetta di riservatezza al contenuto in Microsoft 365:

- Etichettatura lato client quando gli utenti modificano documenti o compongono (e rispondono o inoltrano) messaggi di posta elettronica: usare un’etichetta configurata per l’applicazione automatica di etichette per file e messaggi di posta elettronica (include Word, Excel, PowerPoint e Outlook).

Questo metodo supporta la raccomandazione di un’etichetta agli utenti, nonché l’applicazione automatica di un’etichetta.

-

Etichettatura lato servizio quando il contenuto è già salvato (in SharePoint o OneDrive) o inviato tramite posta elettronica (elaborato da Exchange Online):

usare un criterio di applicazione automatica di etichette.

Questo metodo potrebbe essere indicato anche come applicazione automatica di etichette per i dati salvati (documenti in SharePoint e OneDrive) e per i dati in transito (messaggi di posta elettronica inviati o ricevuti da Exchange). Per Exchange, non include i messaggi di posta elettronica già presenti nelle cassette postali.

Trovate maggiori informazioni alla pagina Applicare automaticamente un’etichetta di riservatezza al contenuto in Microsoft 365 – Microsoft 365 Compliance | Microsoft Docs

![]()

Figura 27: Applicazione dell’etichettatura automatica in base ai criteri

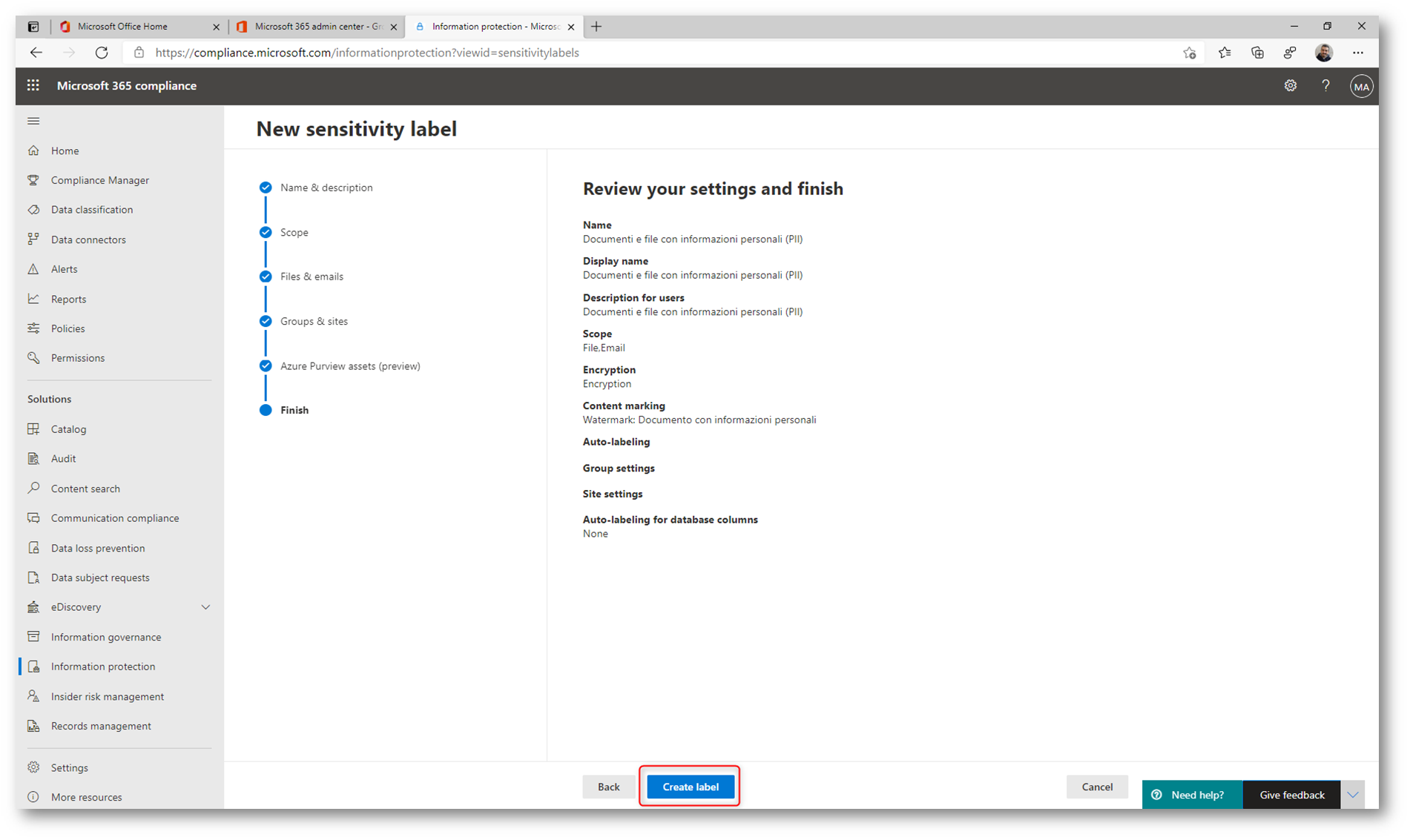

![]()

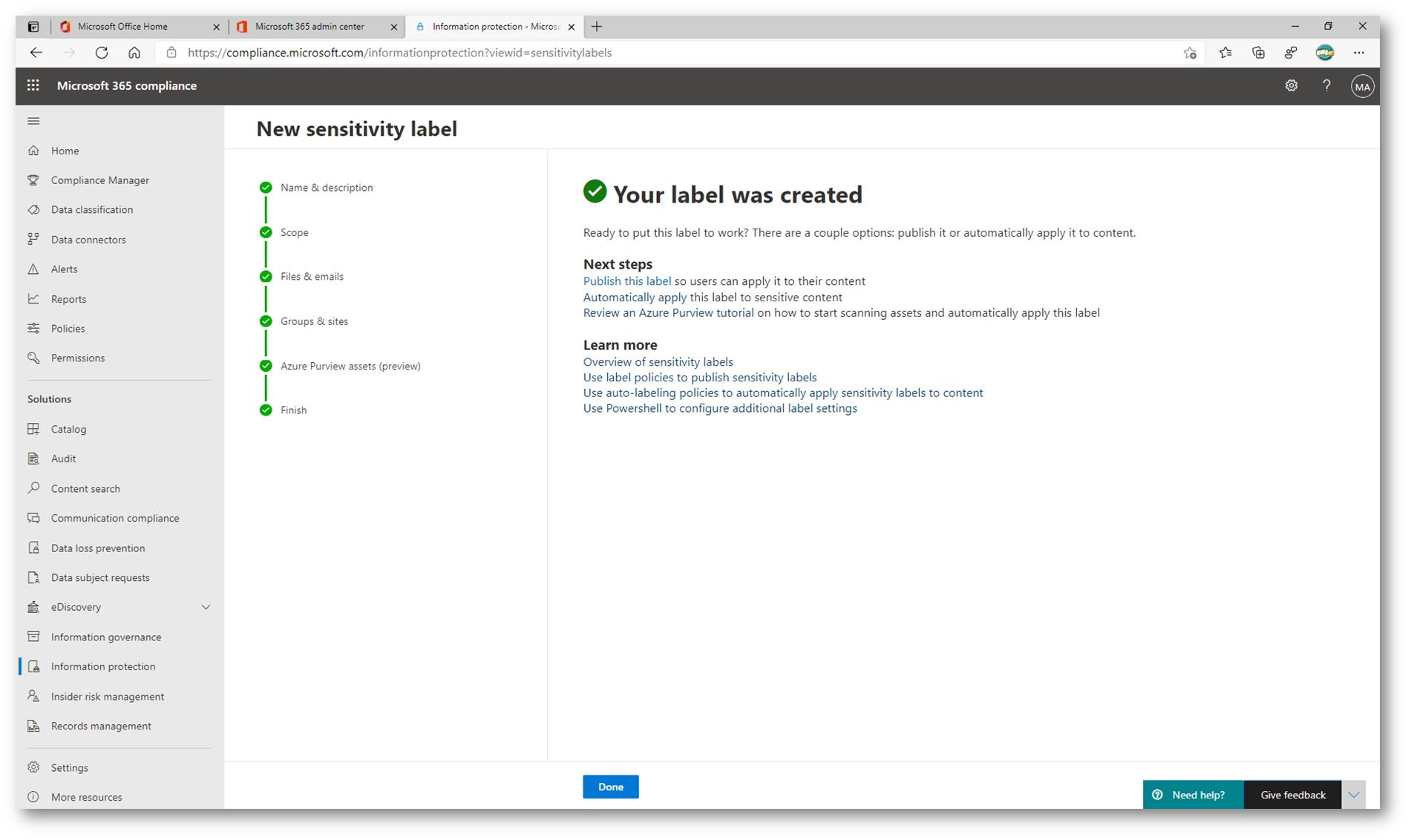

Figura 28: Pagina di riepilogo e creazione dell’etichetta

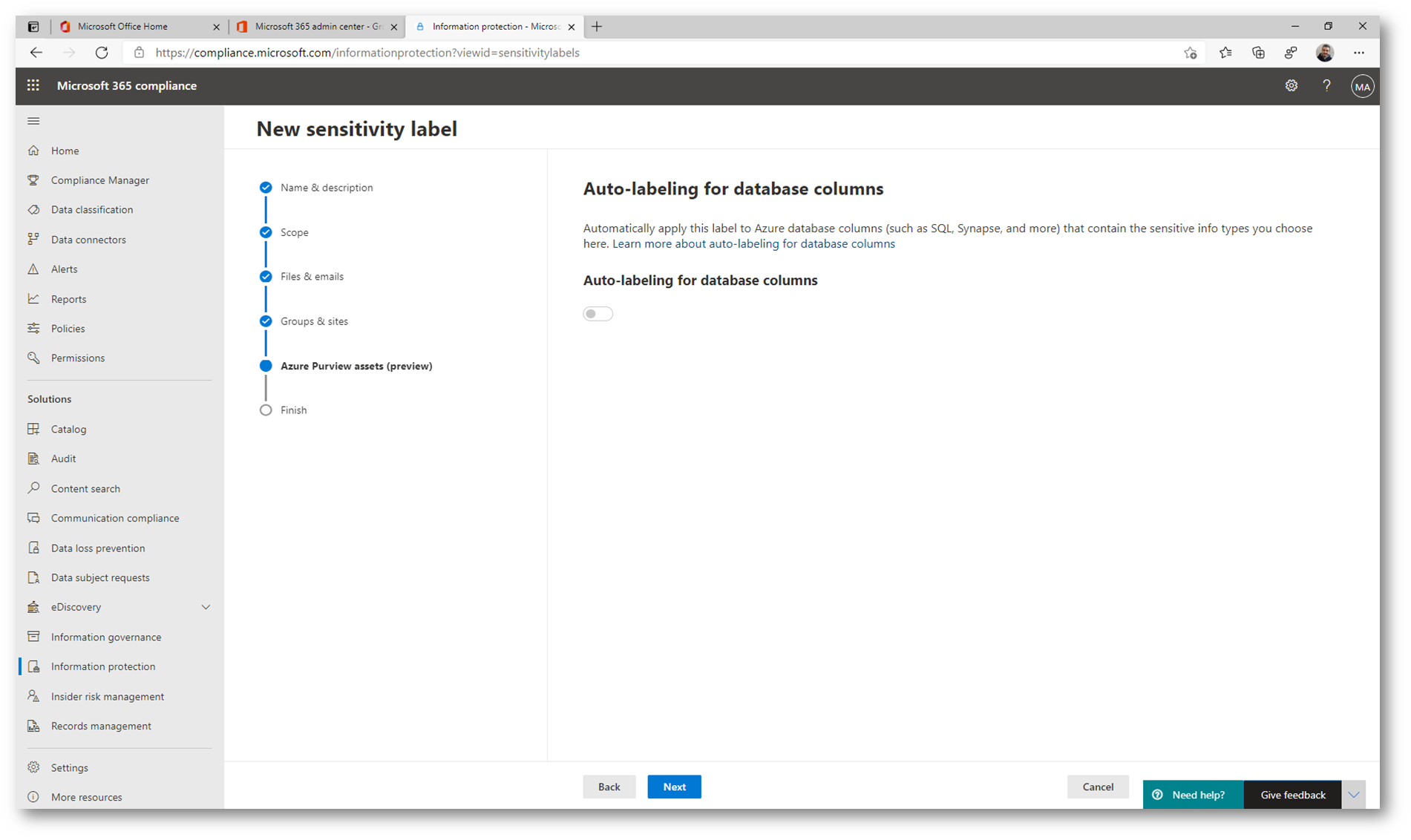

Azure Purview è un servizio unificato di governance dei dati che facilita la gestione e la governance dei dati in ambienti locali, multi-cloud e SaaS. Consente di creare facilmente una mappa aggiornata del panorama dei dati con funzionalità di individuazione dei dati automatica, classificazione dei dati sensibili e derivazione dei dati end-to-end. Aiuta i consumer di dati a trovare dati di valore e affidabili. Per approfondimenti vistate la pagina Introduzione ad Azure Purview (anteprima) – Azure Purview | Microsoft Docs

![]()

Figura 29. Auto-labeling per le colonne di Azure Database tramite Azure Purview

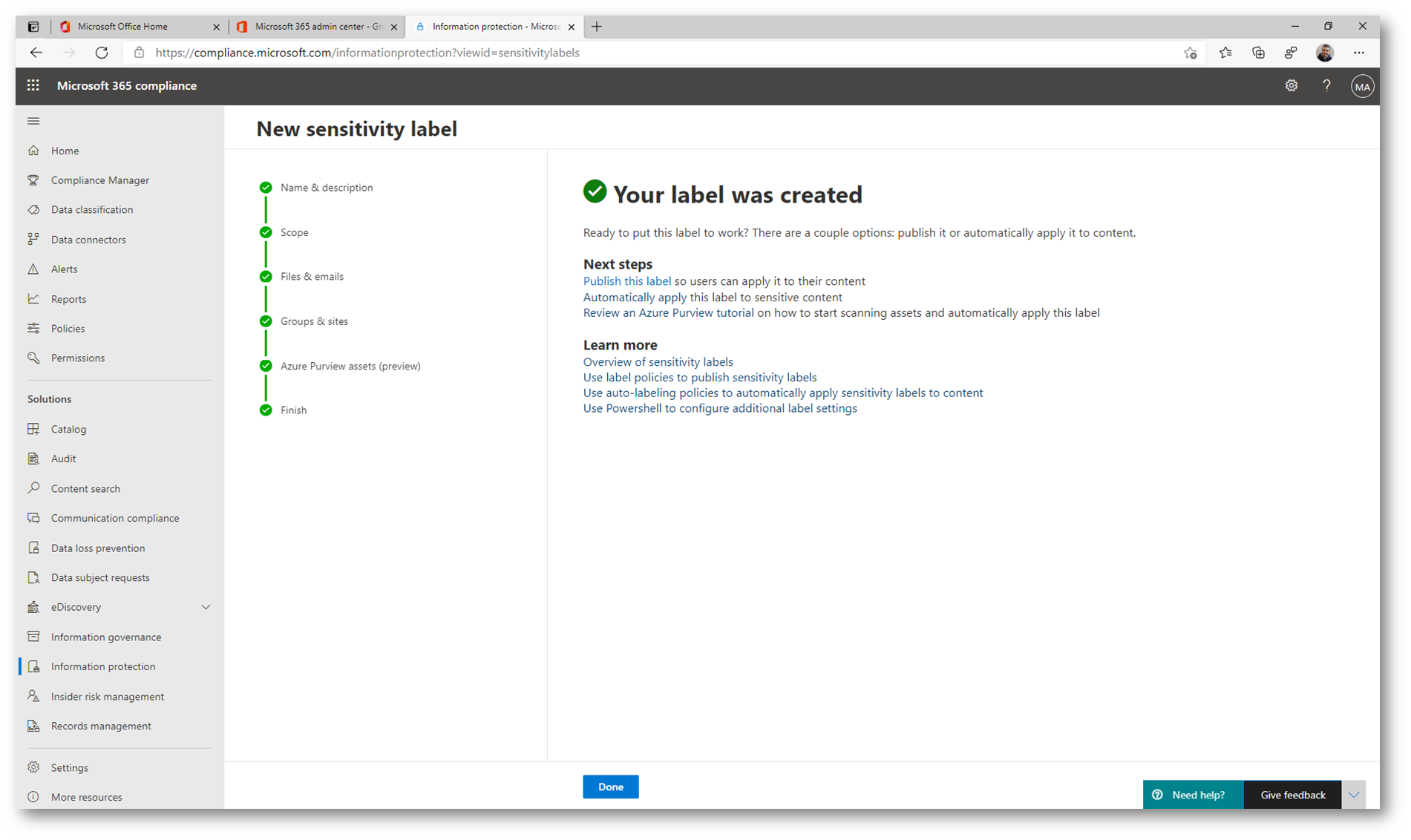

![]()

Figura 30: Creazione dell’etichetta completata

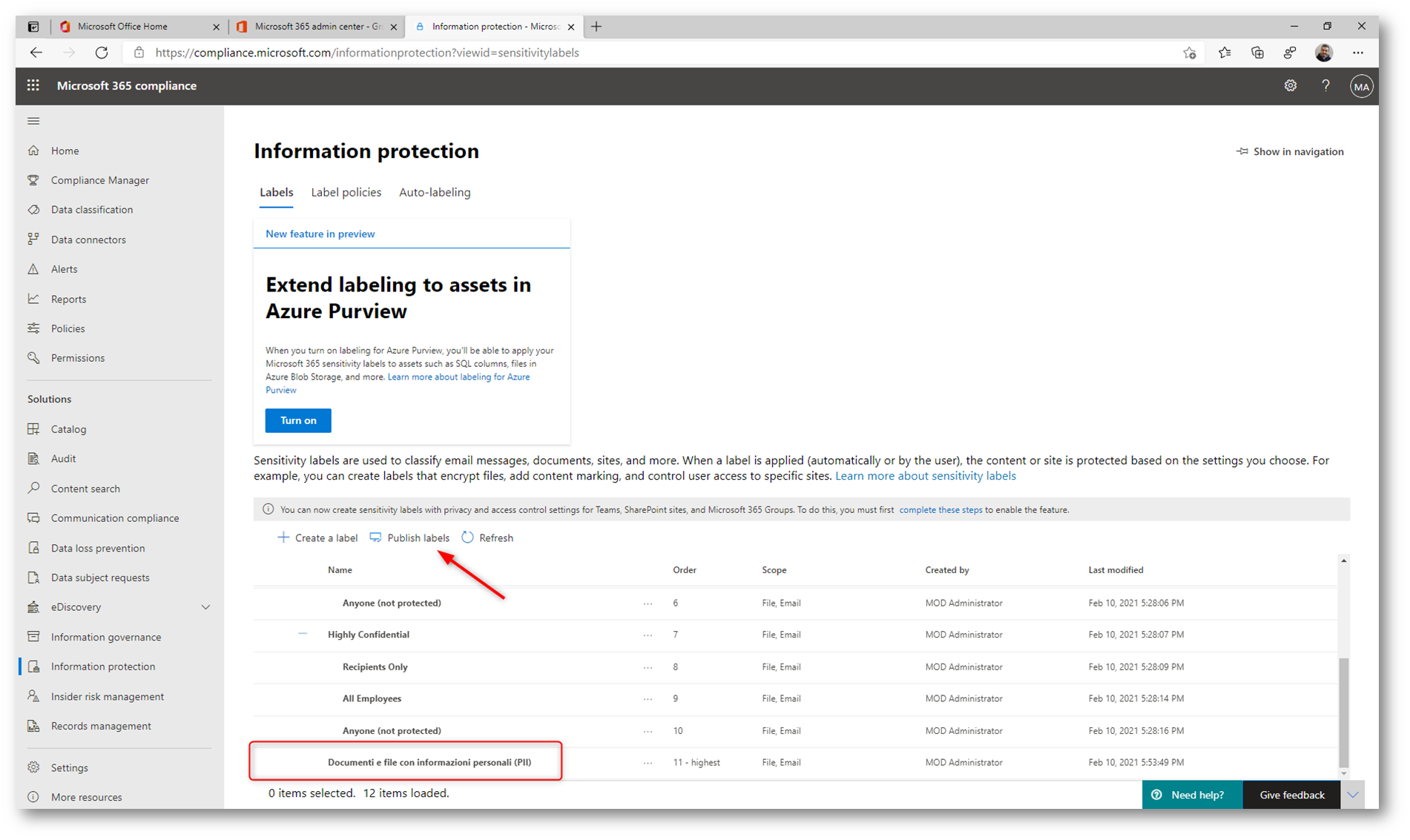

Una volta create tutte le etichette desiderate, rivedete l’ordine e, se necessario, spostatele verso l’alto o verso il basso. Per modificare l’ordine di un’etichetta selezionare il simbolo … per Altre azioni, quindi selezionare Sposta su o Sposta giù. L’ordine delle etichette è importante perché ne riflette la priorità. È importante che l’etichetta con il grado di riservatezza più restrittivo, come Riservatezza elevata, sia visualizzata nella parte inferiore dell’elenco e che l’etichetta con il grado di riservatezza meno restrittivo, ad esempio Pubblico, sia visualizzata nella parte superiore.

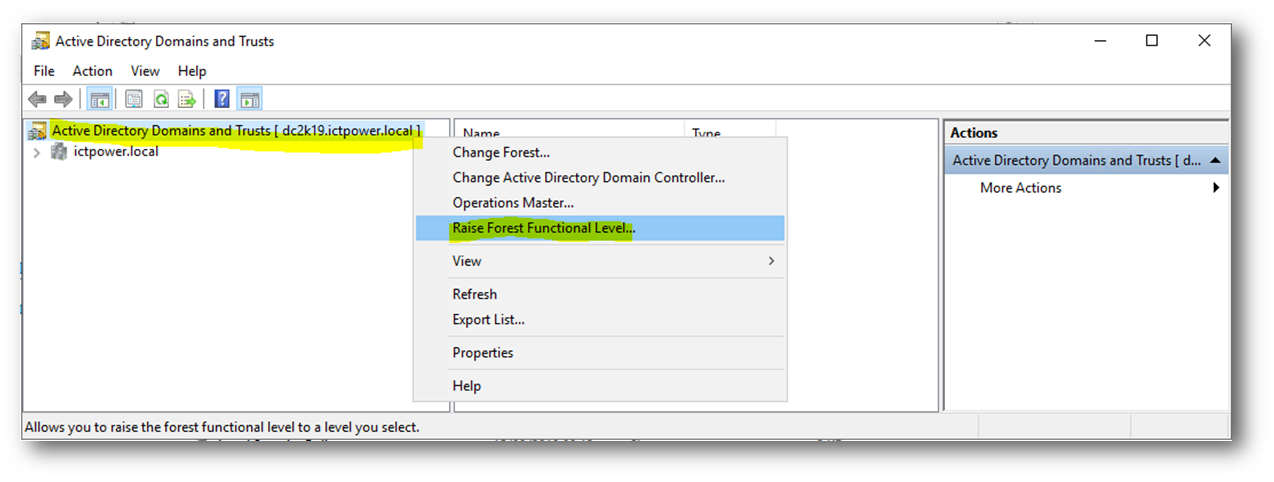

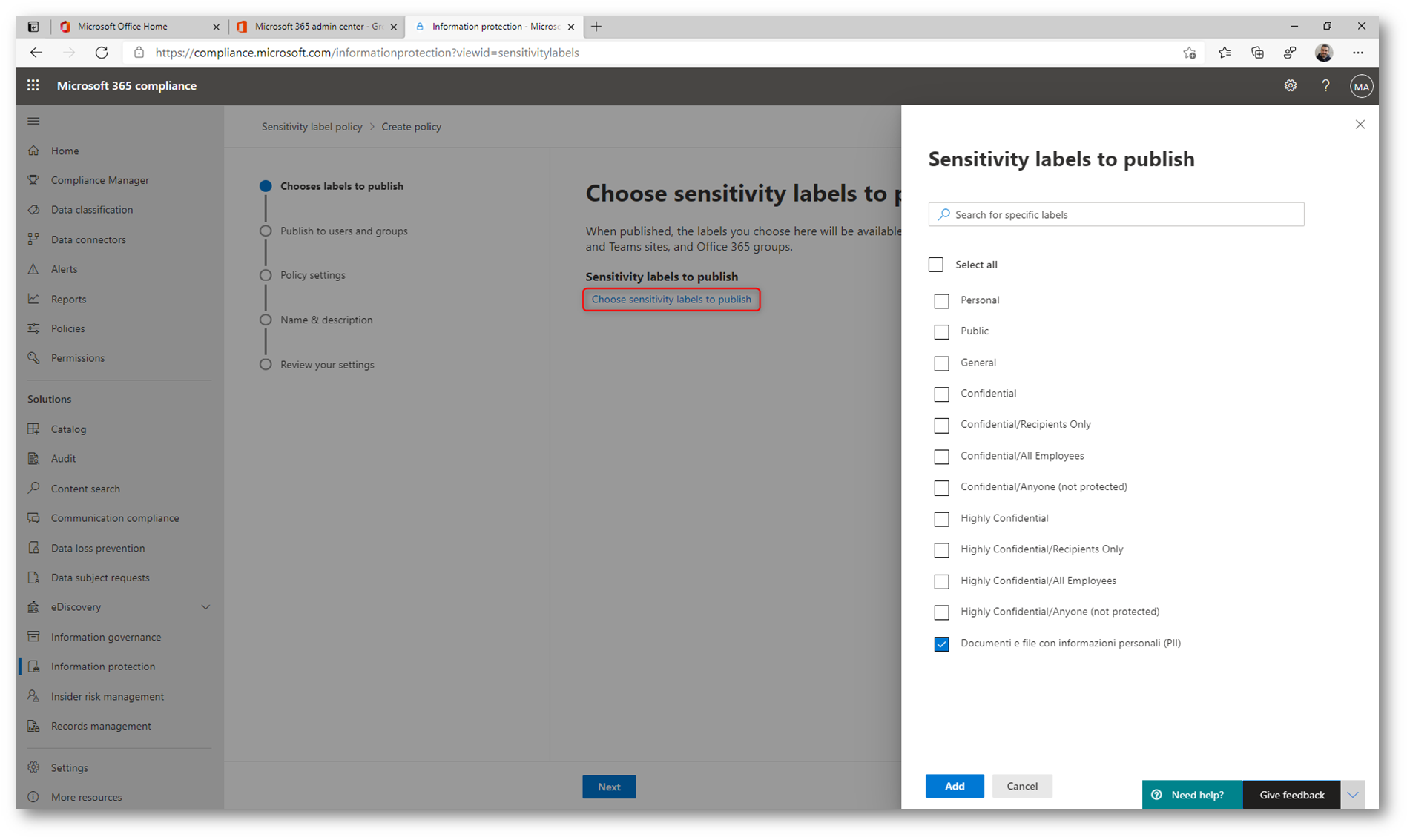

Pubblicazione della nuova etichetta tramite una policy

Terminata la creazione della nuova etichetta di riservatezza sarà necessario pubblicarla. Dal Microsoft Security & Compliance Center fate clic su Publish Labels e seguite le indicazioni del wizard.

![]()

Figura 31: Pubblicazione di un’etichetta

![]()

Figura 32: Scelta dell’etichetta da pubblicare attraverso la policy

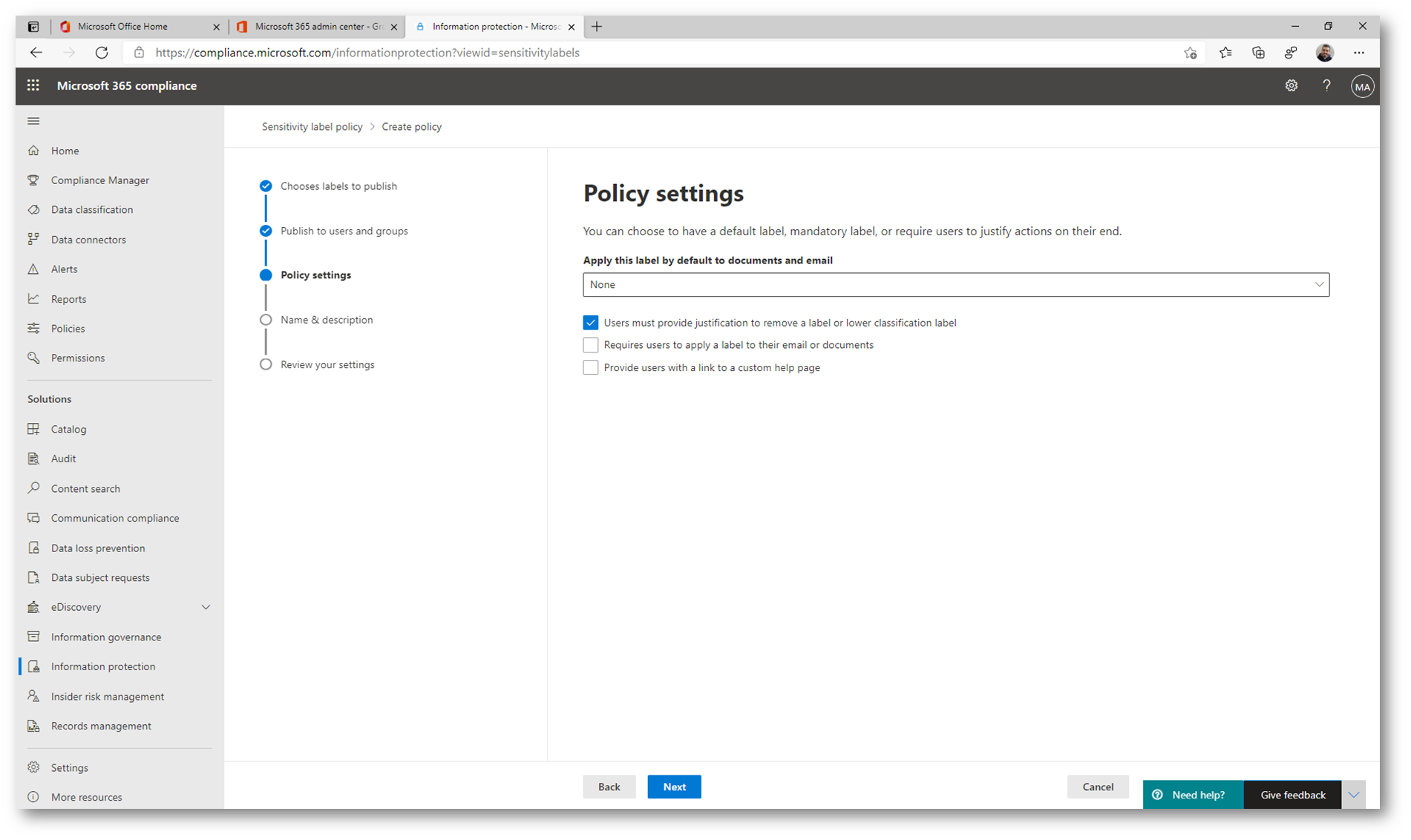

È possibile applicare una sola etichetta di riservatezza a un elemento, ad esempio un documento, un messaggio di posta elettronica o un gruppo di Microsoft 365. È possibile impostare un’opzione per richiedere agli utenti di fornire una giustificazione per modificare un’etichetta applicando una classificazione inferiore (questa opzione non si applica alle sottoetichette) ed è anche possibile scegliere se i documenti devono avere un’etichetta predefinita. Nella figura sotto viene mostrata la schermata dove possibile applicare queste configurazioni.

![]()

Figura 33: Configurazioni delle policy di pubblicazione dell’etichetta

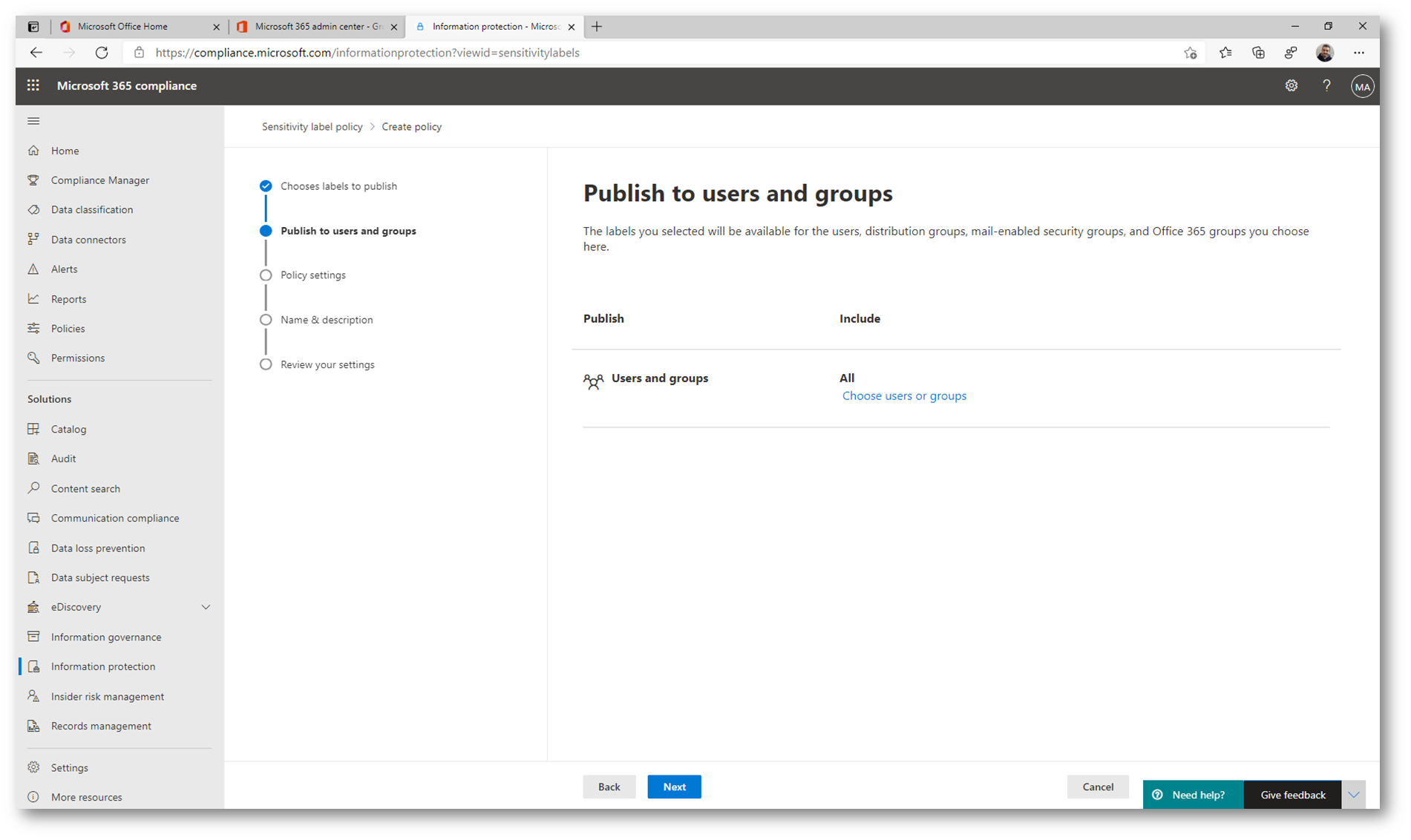

La policy di pubblicazione dell’etichetta permette di rendere disponibile l’etichetta (o le etichette) per gli utenti per un gruppo di distribuzione per un gruppo di sicurezza che ha anche un indirizzo di posta elettronica e per i gruppi di Microsoft 365.

![]()

Figura 34: Scelta dei gruppi a cui distribuire e pubblicare le etichette

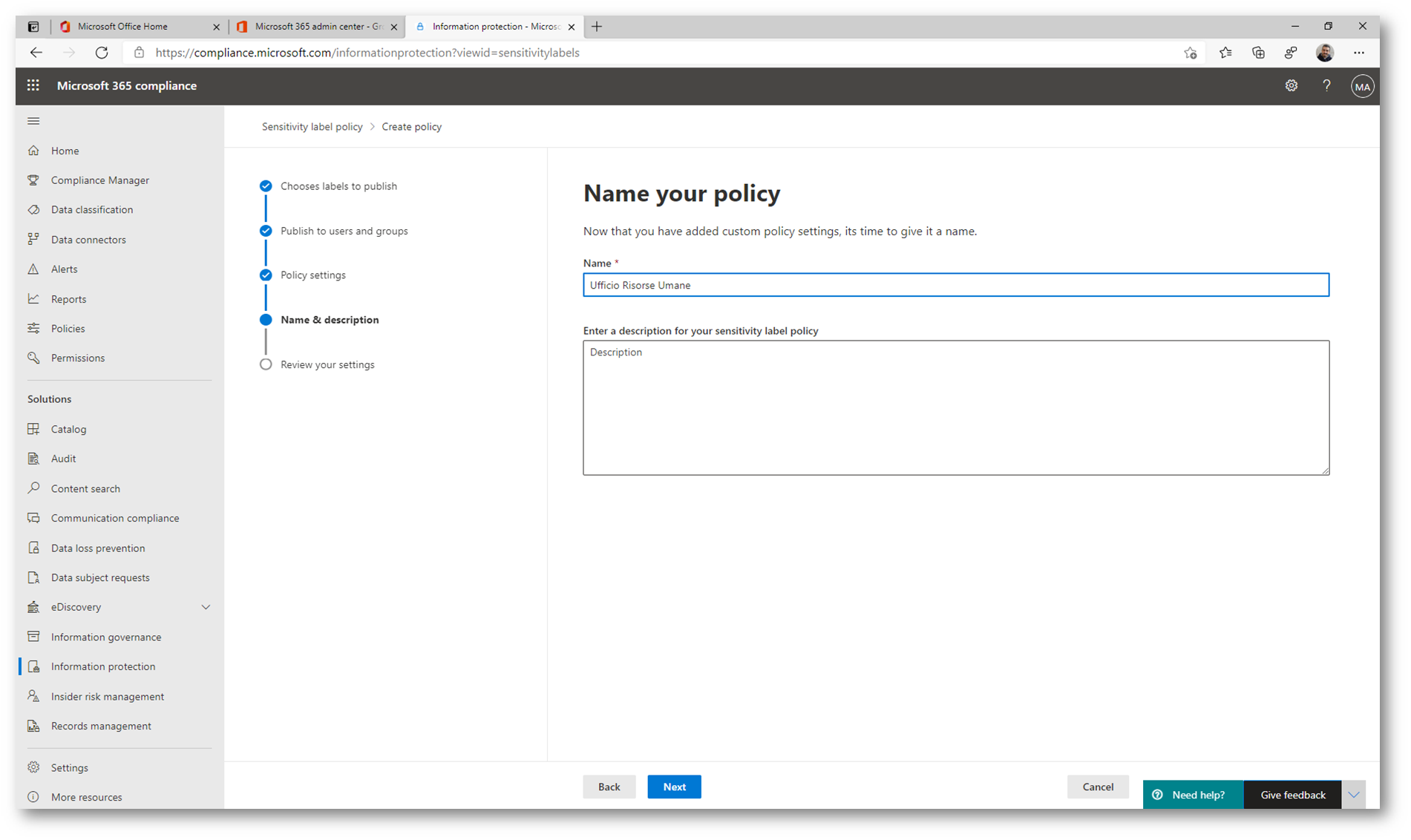

![]()

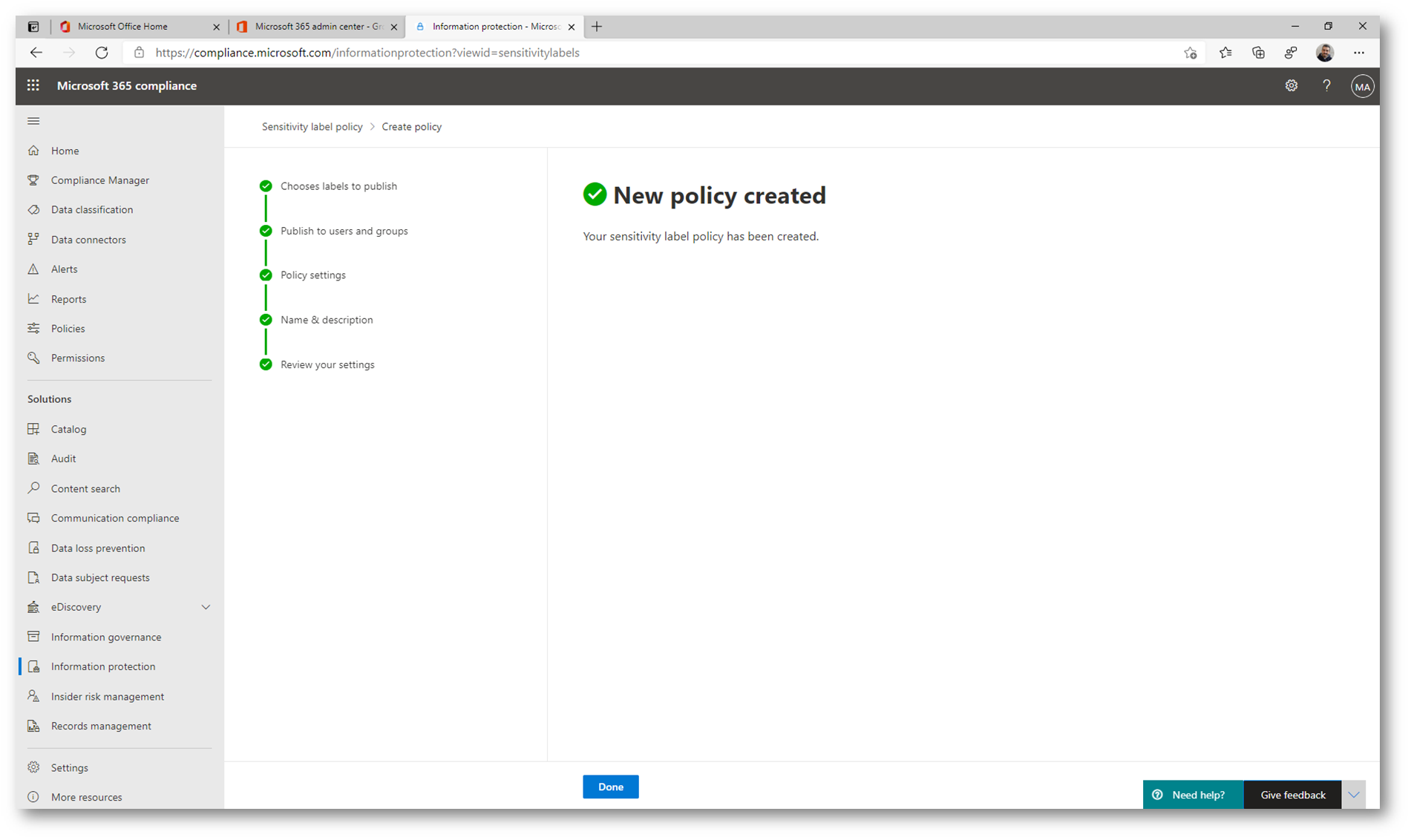

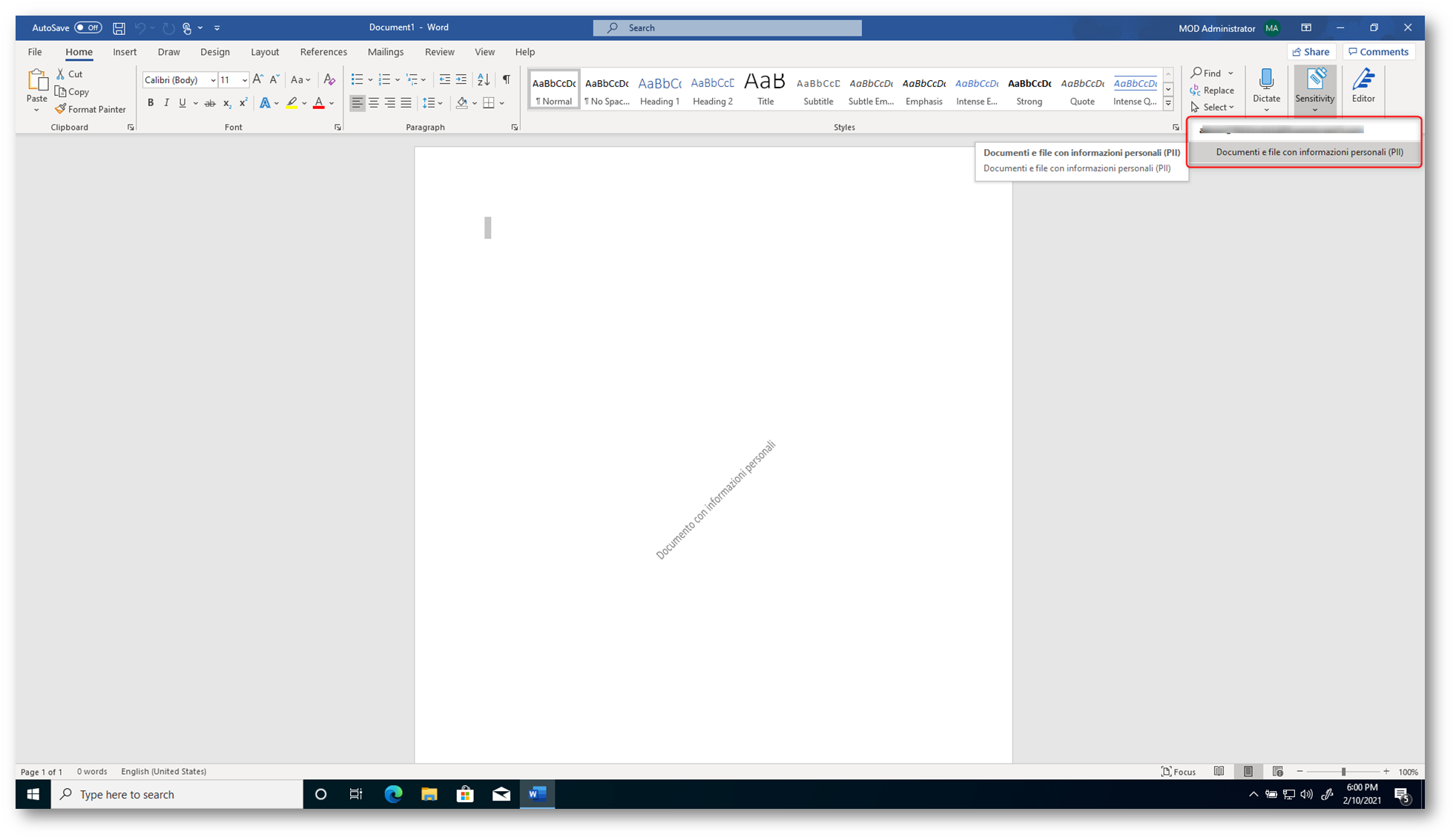

Figura 35: Nome della policy di distribuzione delle etichette

![]()

Figura 36: Creazione della policy di distribuzione delle etichette completata

![]()

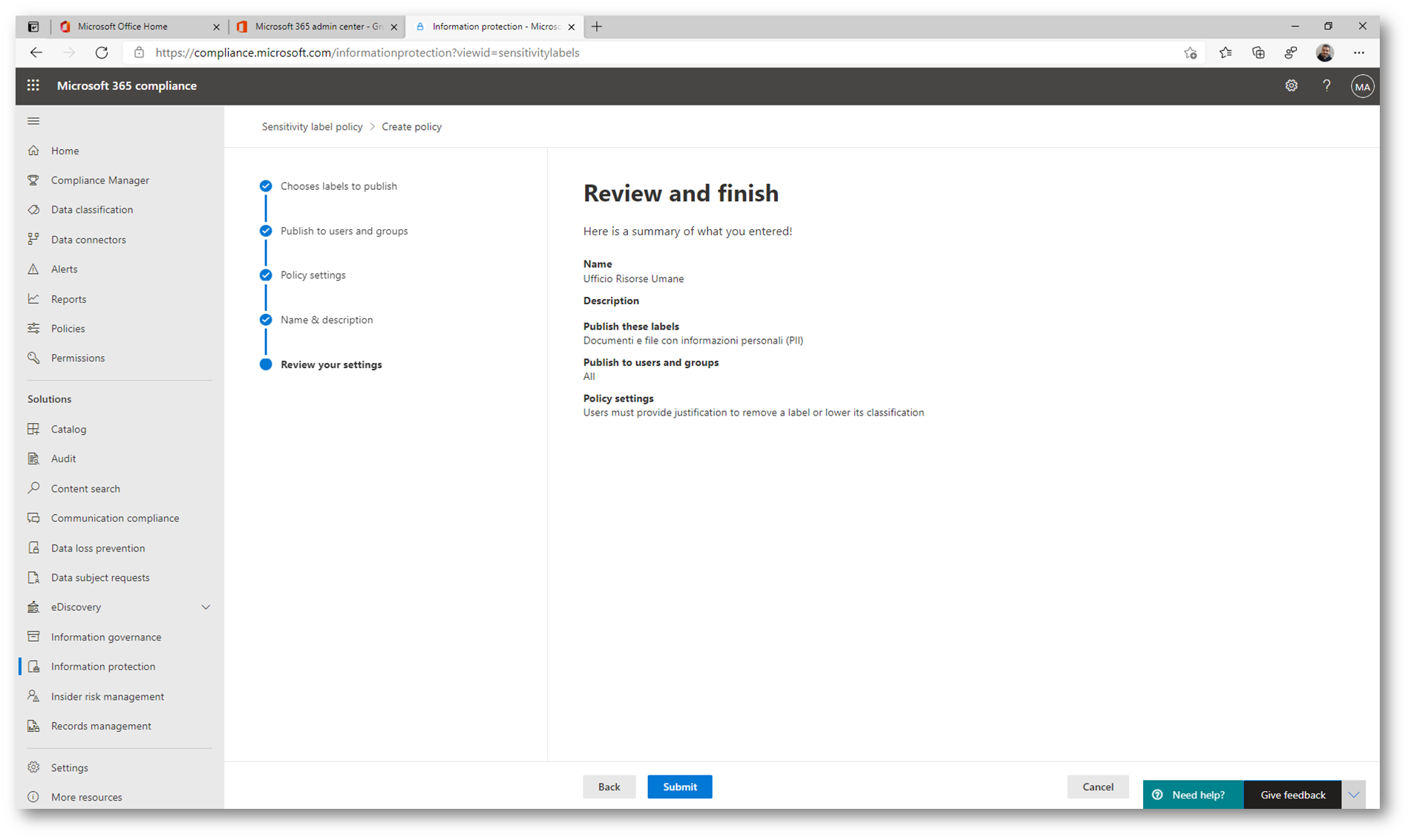

Figura 37: Pubblicazione della nuova policy di distribuzione delle etichette di riservatezza

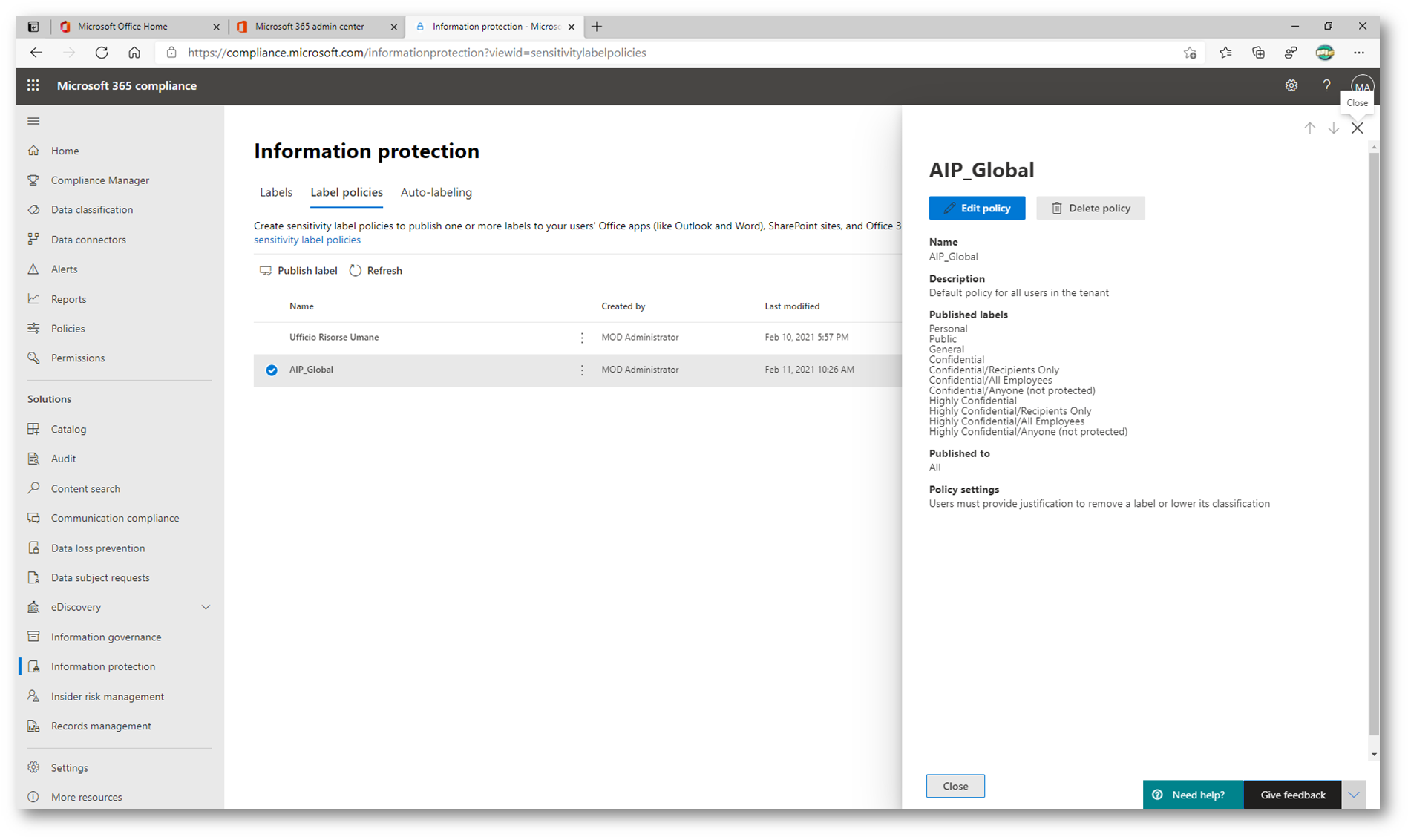

Nella scheda Label Policies sarà visualizzata la policy appena creata. nel mio caso è anche visibile la policy AIP_Global che è stata migrata dal vecchio portale di Azure Information Protection.

NOTA: per pubblicare una nuova etichetta di riservatezza non è necessario creare una nuova policy ma è anche possibile modificare una policy già esistente.

![]()

Figura 38: Policy per la pubblicazione delle etichette

NOTA: Quando viene pubblicata una nuova etichetta potrebbe essere necessario attendere fino ad un ora per poterla vedere nei diversi programmi di Office. Se invece modificate un’etichetta esistente, non sarà necessario creare una nuova policy per pubblicarla ma saranno necessarie fino a 24 ore affinché le modifiche vengano replicate in tutte le app e i servizi.

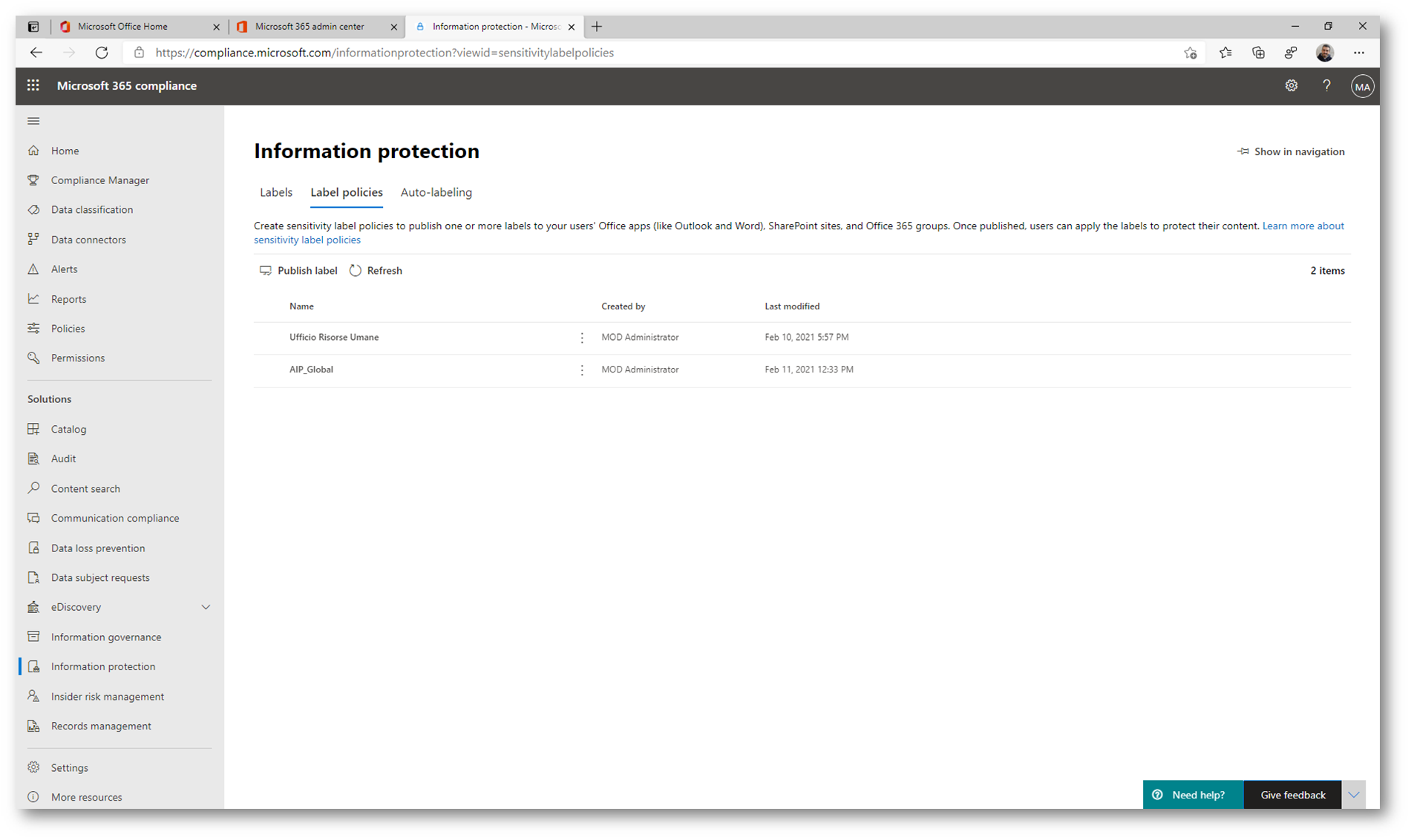

Verifica della creazione e distribuzione dell’etichetta

Dopo aver pubblicato le etichette di riservatezza dal Centro conformità Microsoft 365, queste vengono visualizzate nelle app di Office per consentire agli utenti di classificare e proteggere i dati durante la creazione o la modifica. Per usare le etichette di riservatezza incorporate nelle app desktop di Office per Windows e Mac

utilizzando l’etichettatura incorporata è necessario usare un’edizione in abbonamento di Office (Microsoft 365 Apps for Business oppure Microsoft 365 Apps for Enterprise) che sia almeno la versione 1910 o superiore. Se avete Office 2016 oppure Office 2019 sarà necessario utilizzare il client di etichettatura unificata (Unified Labeling) di Azure Information Protection.

NOTA: le etichette di riservatezza sono integrate anche nell’app di Office per iOS e Office per Android.

![]()

Figura 39: La nuova etichetta è disponibile nelle Microsoft 365 Apps che supportano l’etichettatura incorporat

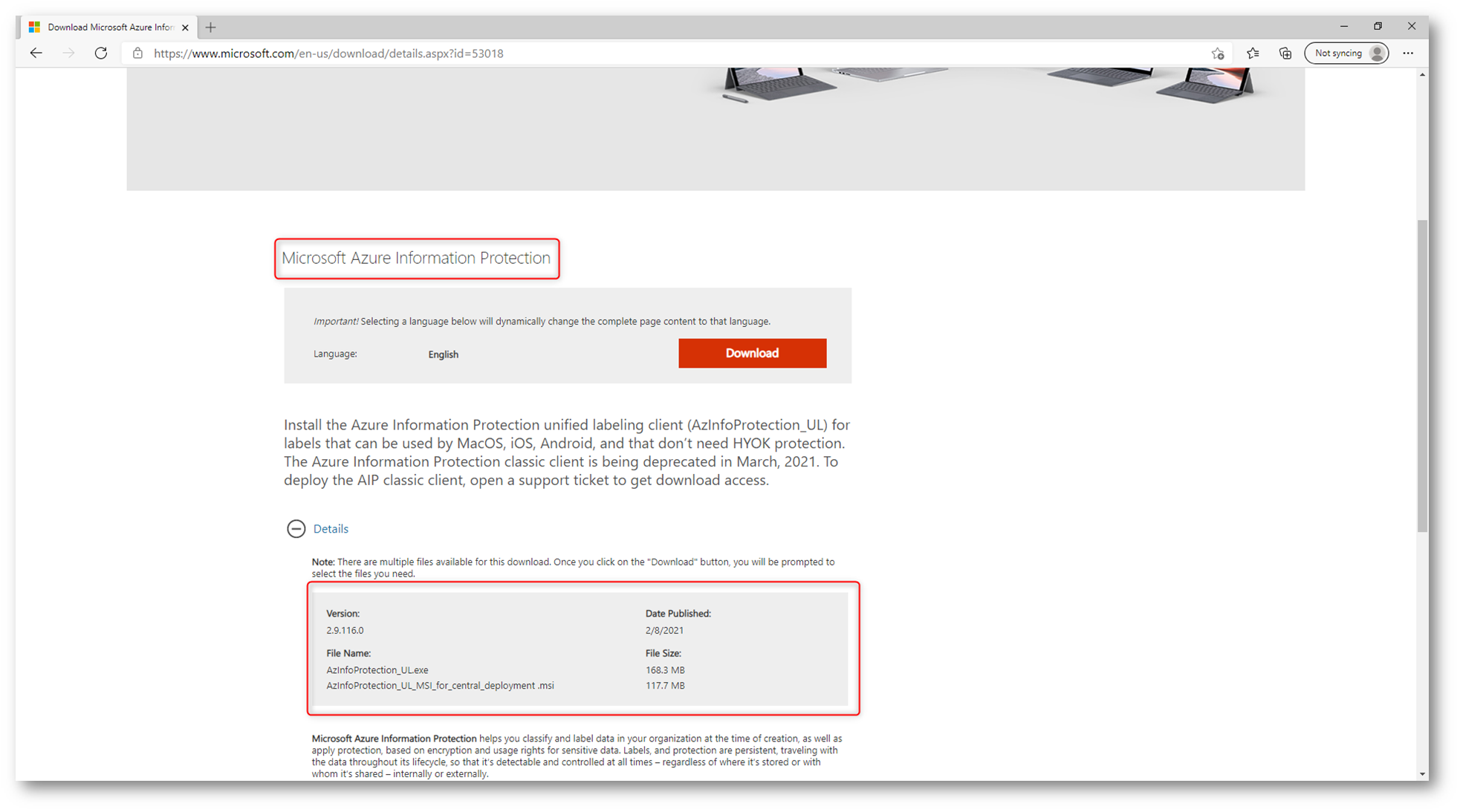

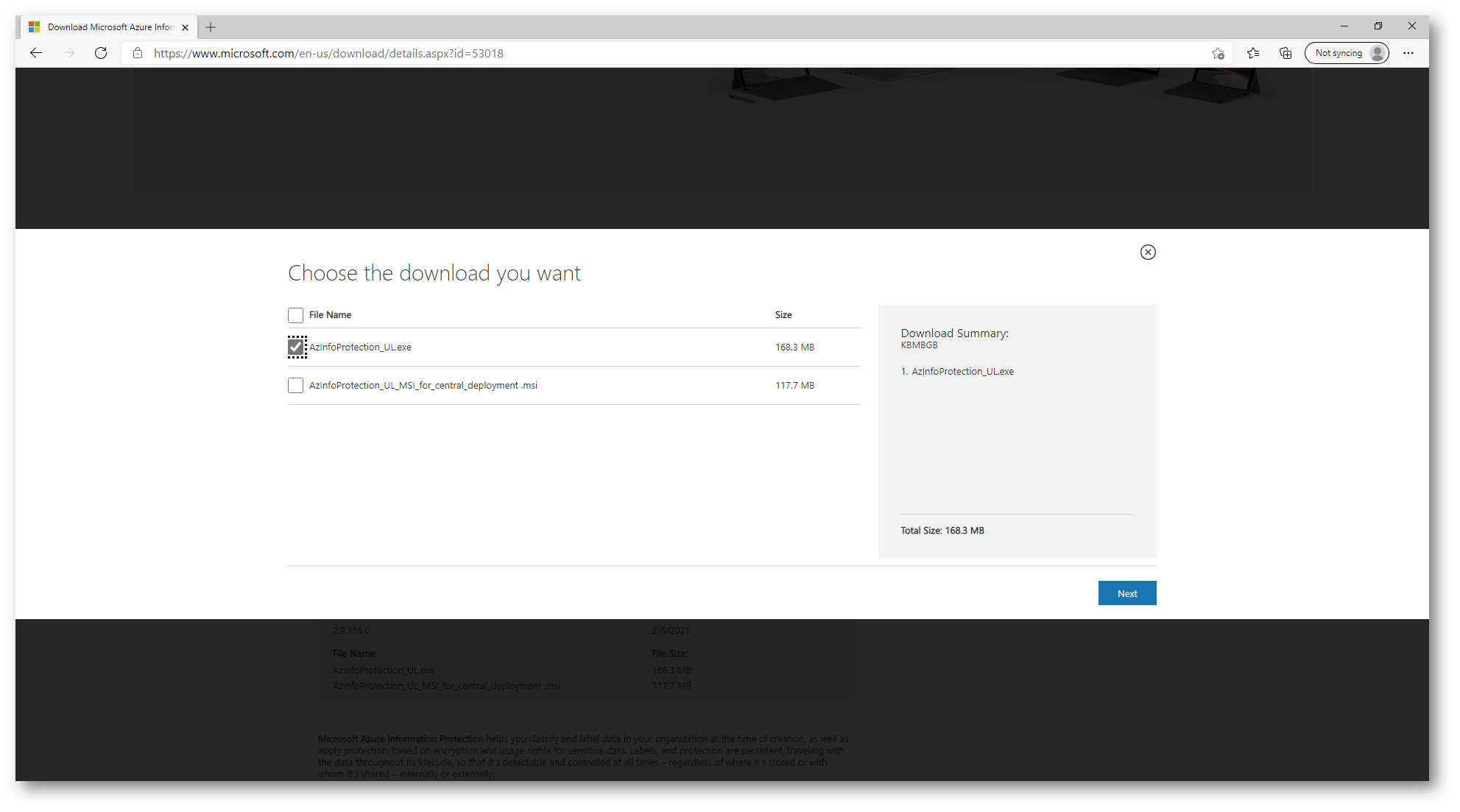

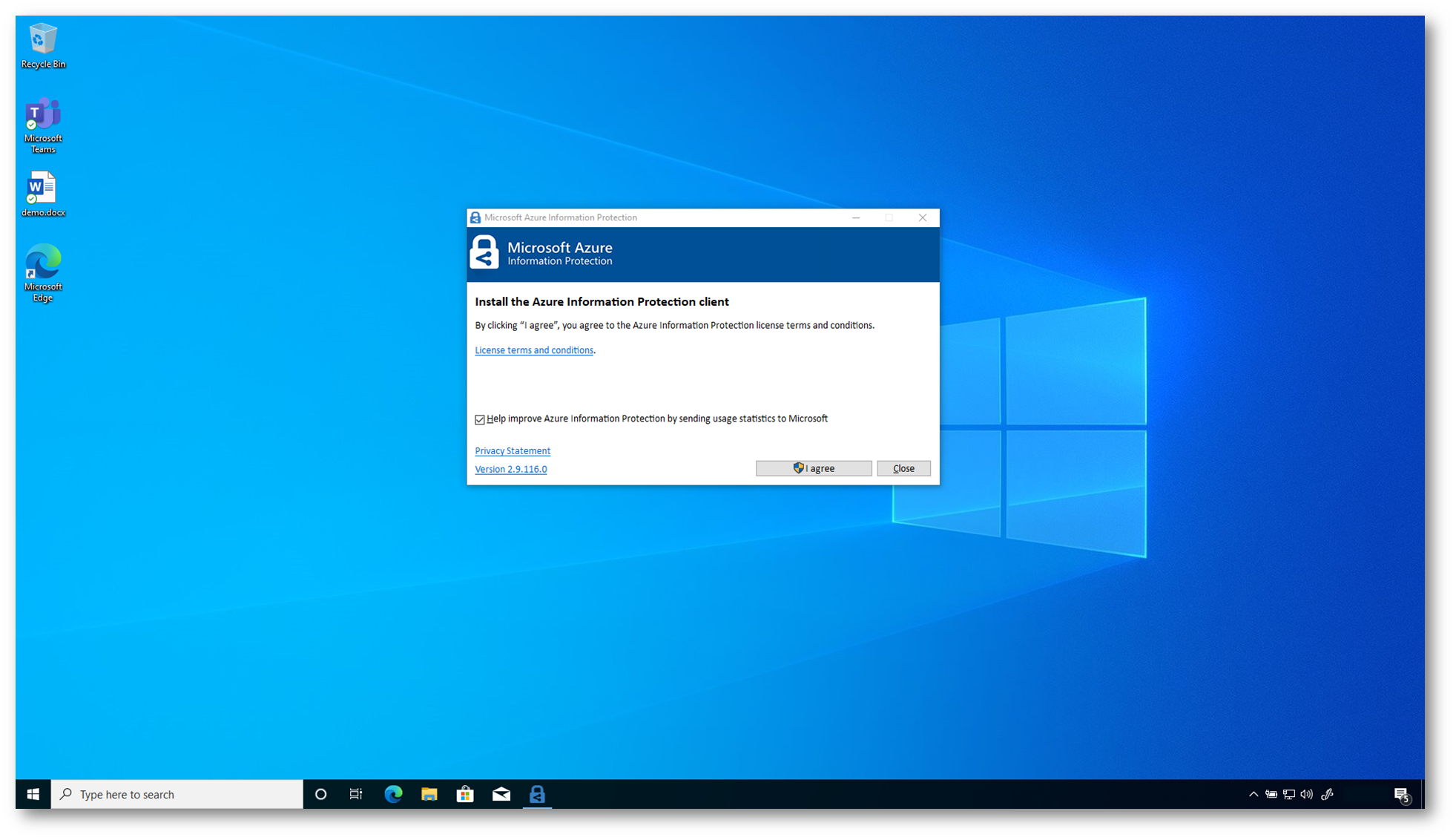

Installazione del client di Azure Information Protection per lo Unified Labeling

Per poter creare file protetti con Azure Information Protection e per applicare le etichette è necessario utilizzare un client sulle versioni di Office non in abbonamento. Il client permetterà di far apparire un nuovo pulsante sulla barra di Office e ci permetterà di visualizzare le etichette create ed applicare le policy configurate. Il client si integra anche con il sistema operativo e vi permetterà di poter rendere sicuri anche file diversi da quelli classici di Office, come ad esempio i file .PDF.

Potete scaricare il client dal link Download Microsoft Azure Information Protection from Official Microsoft Download Center e procedere alla sua installazione.

![]()

Figura 40: Download del client di Azure Information Protection

![]()

Figura 41: Client di Unified Labeling per Azure Information Protection

![]()

Figura 42: Installazione del client di Azure Information Protection

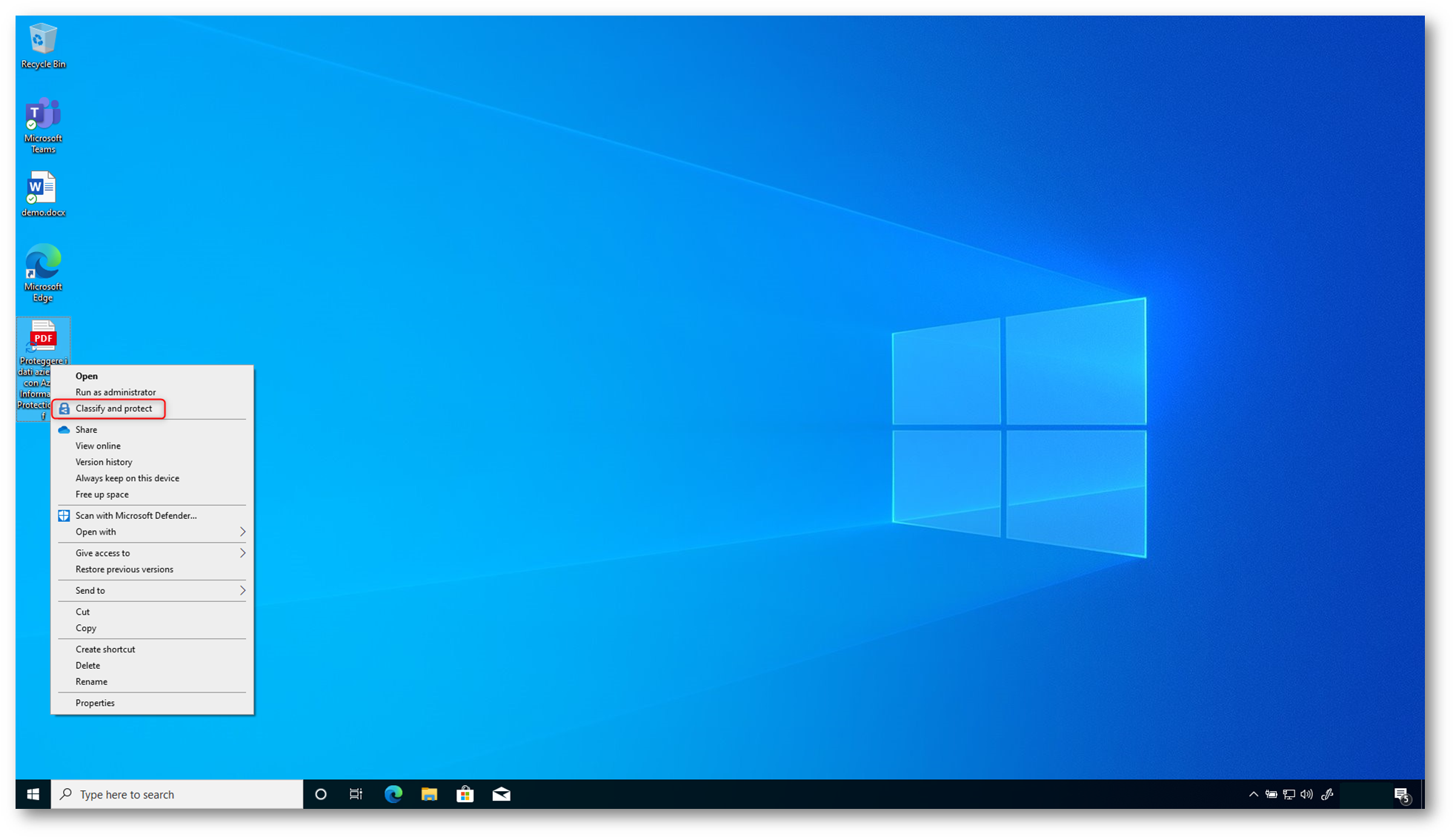

Il client di Azure Information Protection si integra anche con Esplora Risorse ed è quindi possibile classificare e proteggere i file semplicemente cliccando col tasto destro sul file e scegliendo Classify and protect.

![]()

Figura 43: Protezione del file utilizzando Windows Explorer

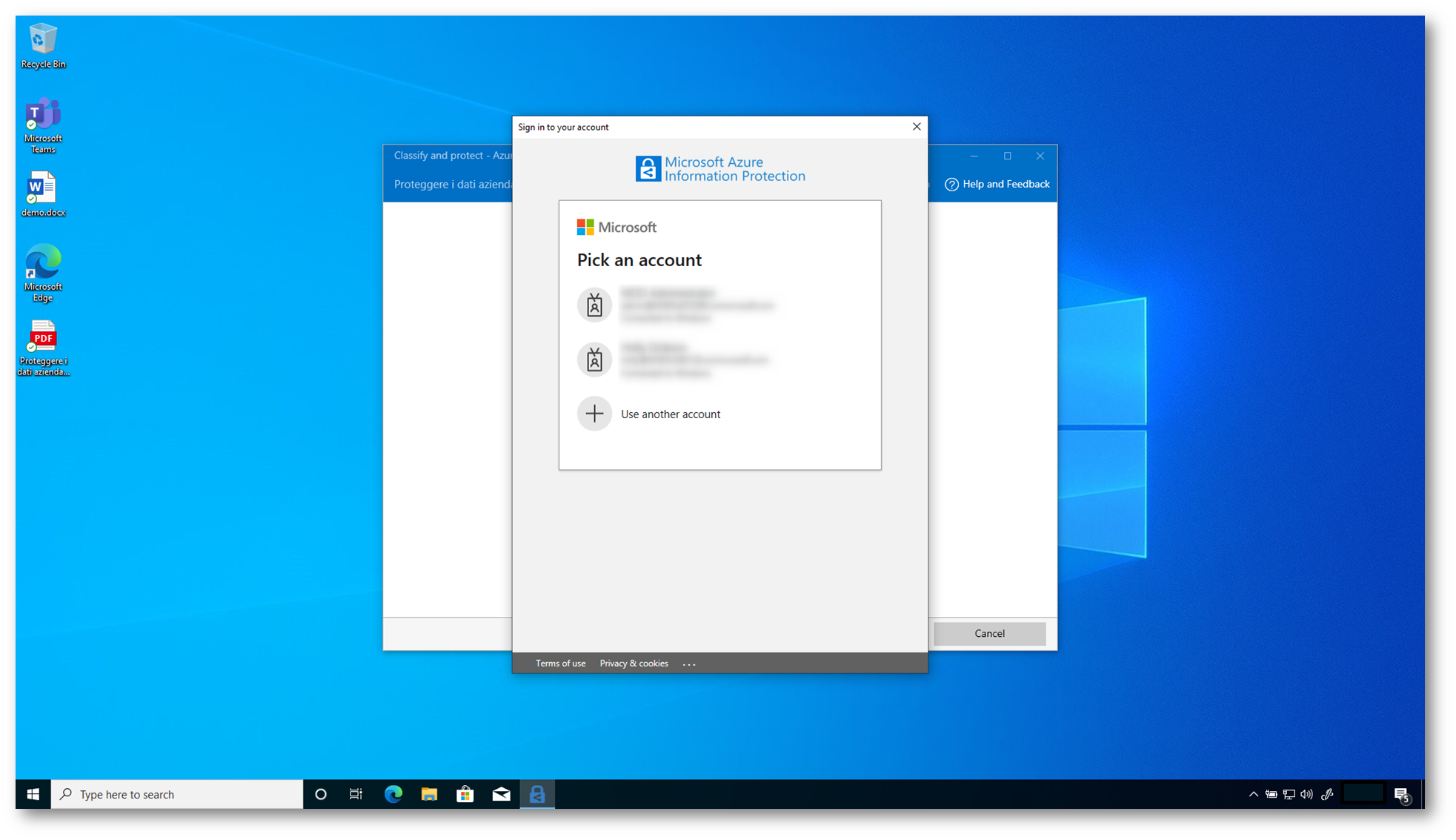

La prima volta che utilizzerete il client di Microsoft Azure Information Protection vi verrà chiesta l’ autenticazione.

![]()

Figura 44: Autenticazione richiesta dal client di Azure Information Protection

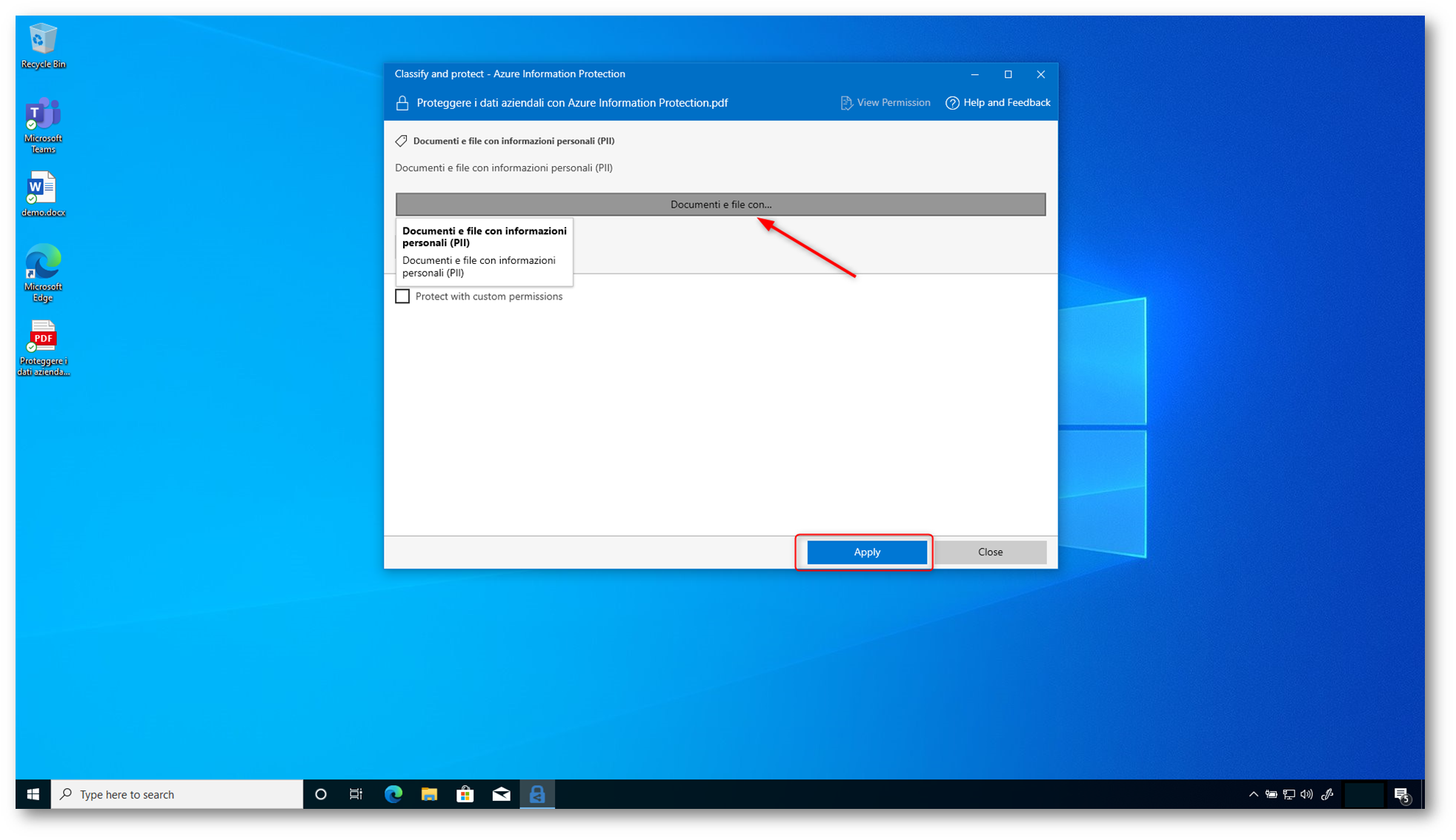

In base alle credenziali che avete inserito verranno mostrate tutte le etichette di riservatezza che vi sono state consentite attraverso le policy implementate nel Microsoft 365 Security & Compliance Center.

![]()

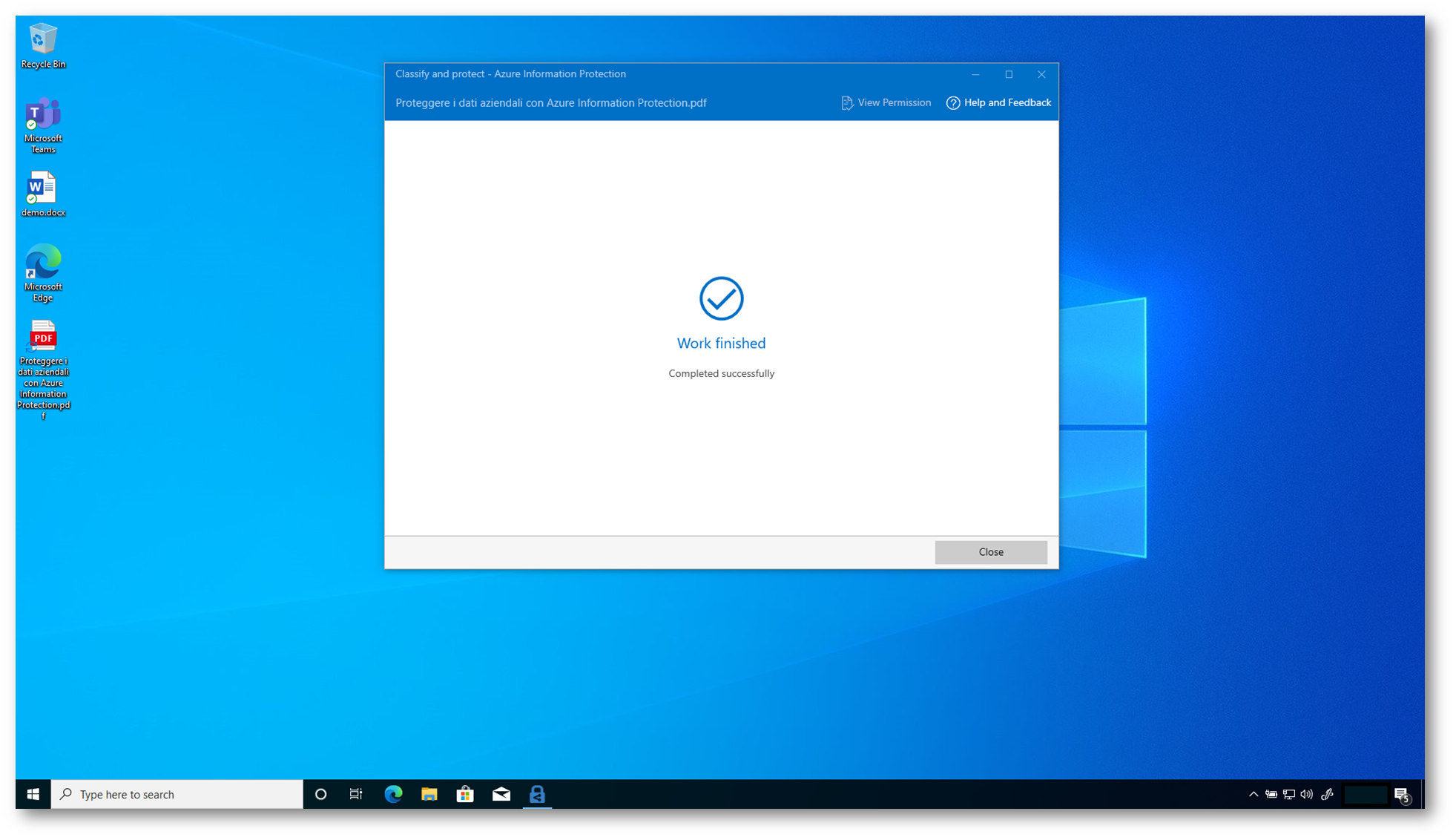

Figura 45: Il client mostra le etichette disponibili per l’utente e permette di applicarla al file

![]()

Figura 46: Applicazione dell’etichetta di riservatezza e delle relative restrizioni effettuata con successo

Distribuzione di file protetti da Azure Information Protection e relativa apertura e modifica

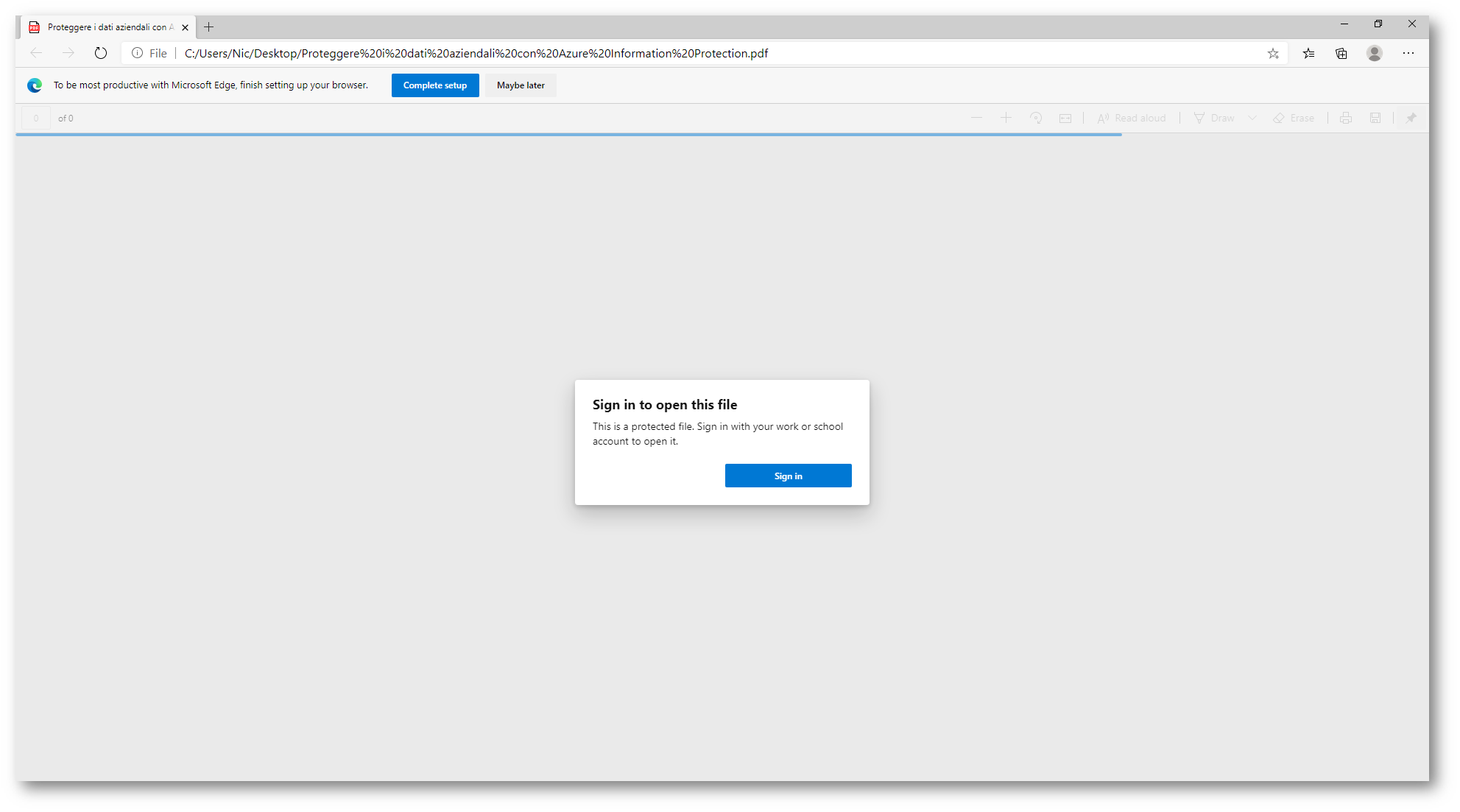

Prima di poter visualizzare il file protetto, il servizio Azure Rights Management (Azure RMS) usato per proteggere il file deve verificare che siano presenti le autorizzazioni necessarie per la visualizzazione del file. Il servizio esegue tale controllo verificando il nome utente e la password. In alcuni casi, le credenziali possono essere memorizzate nella cache e non verrà visualizzato un messaggio che richiede di eseguire l’accesso, altrimenti verrà richiesto di immettere le credenziali.

Nell’immagine sotto ho provato ad aprire il file riservato utilizzando il browser Microsoft Edge, il lettore PDF predefinito di Windows 10.

![]()

Figura 47: Richiesta delle credenziali per l’apertura del file PDF in Microsoft Edge

L’utente, dopo essersi correttamente autenticato e ovviamente soltanto se avrà le autorizzazioni necessarie, sarà in grado di visualizzare il file.

![]()

Figura 48: L’utente è autorizzato alla visualizzazione del file protetto con l’etichetta di riservatezza

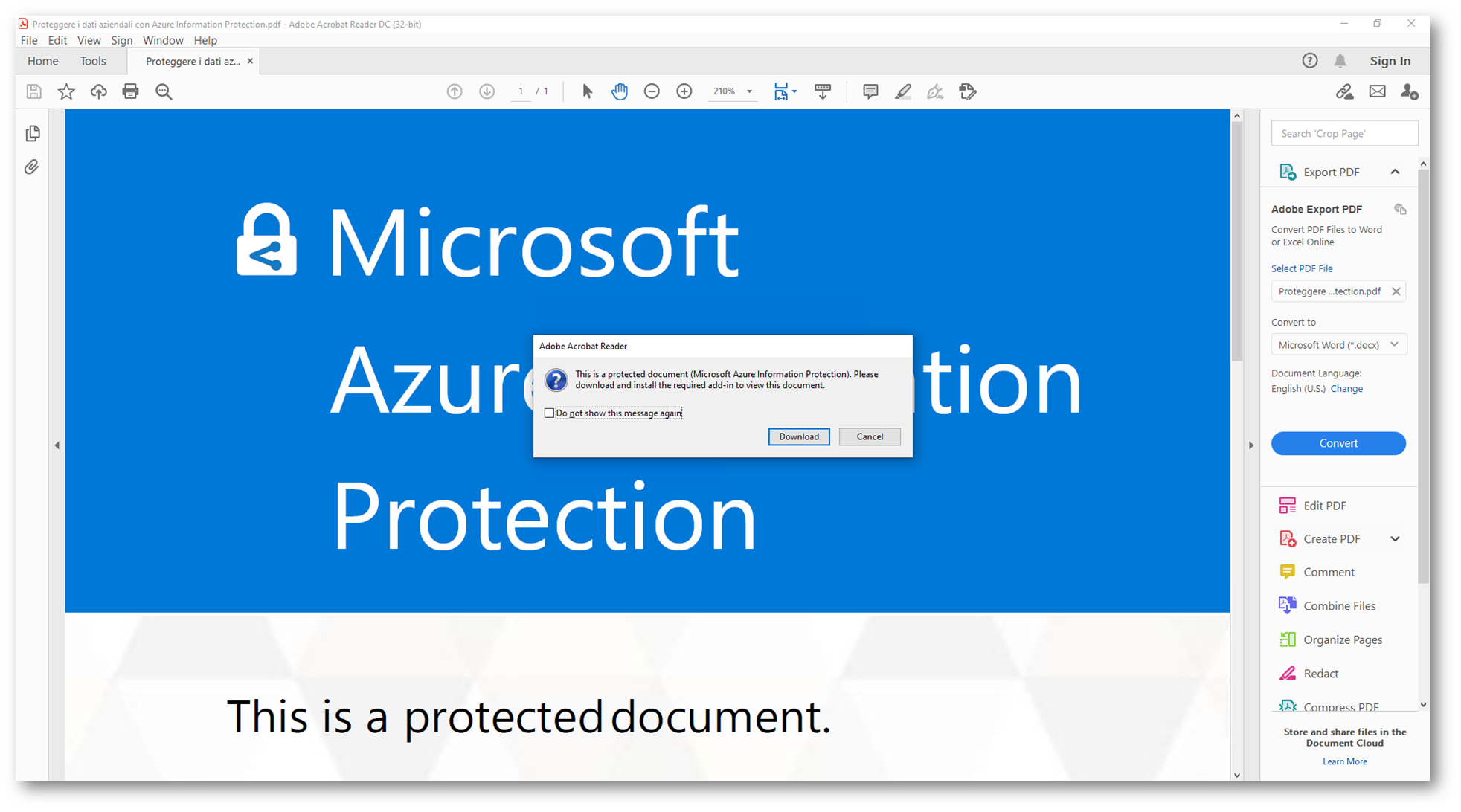

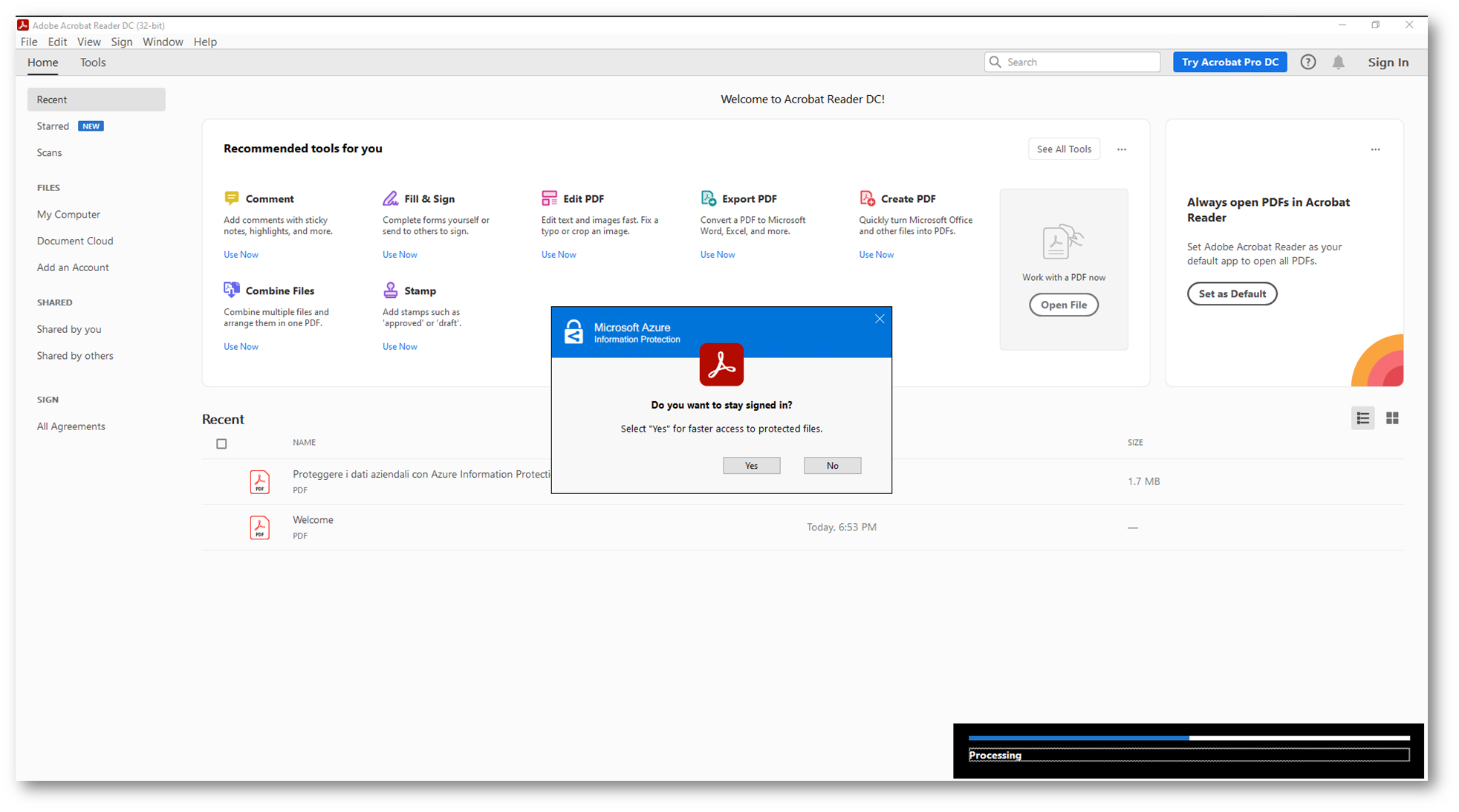

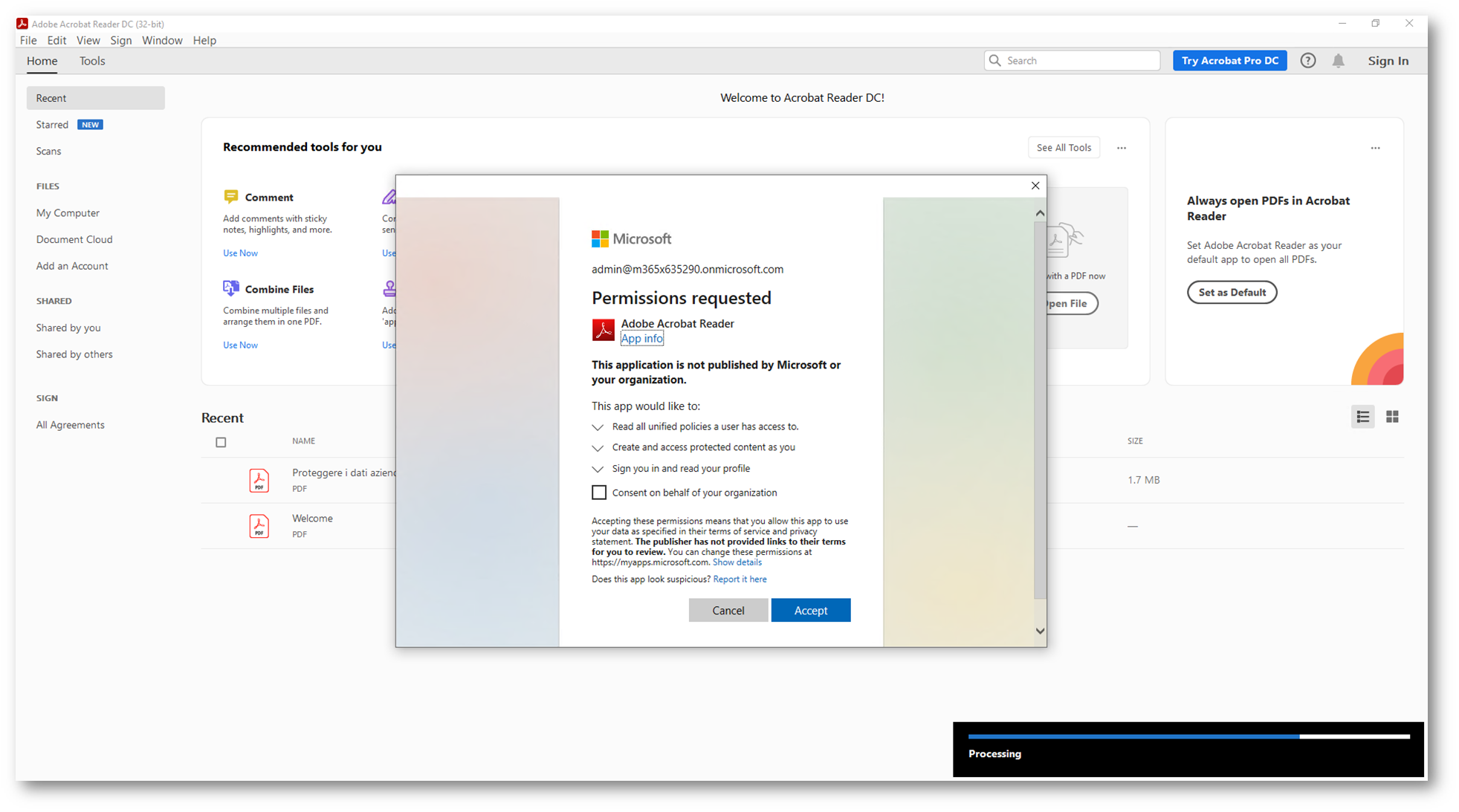

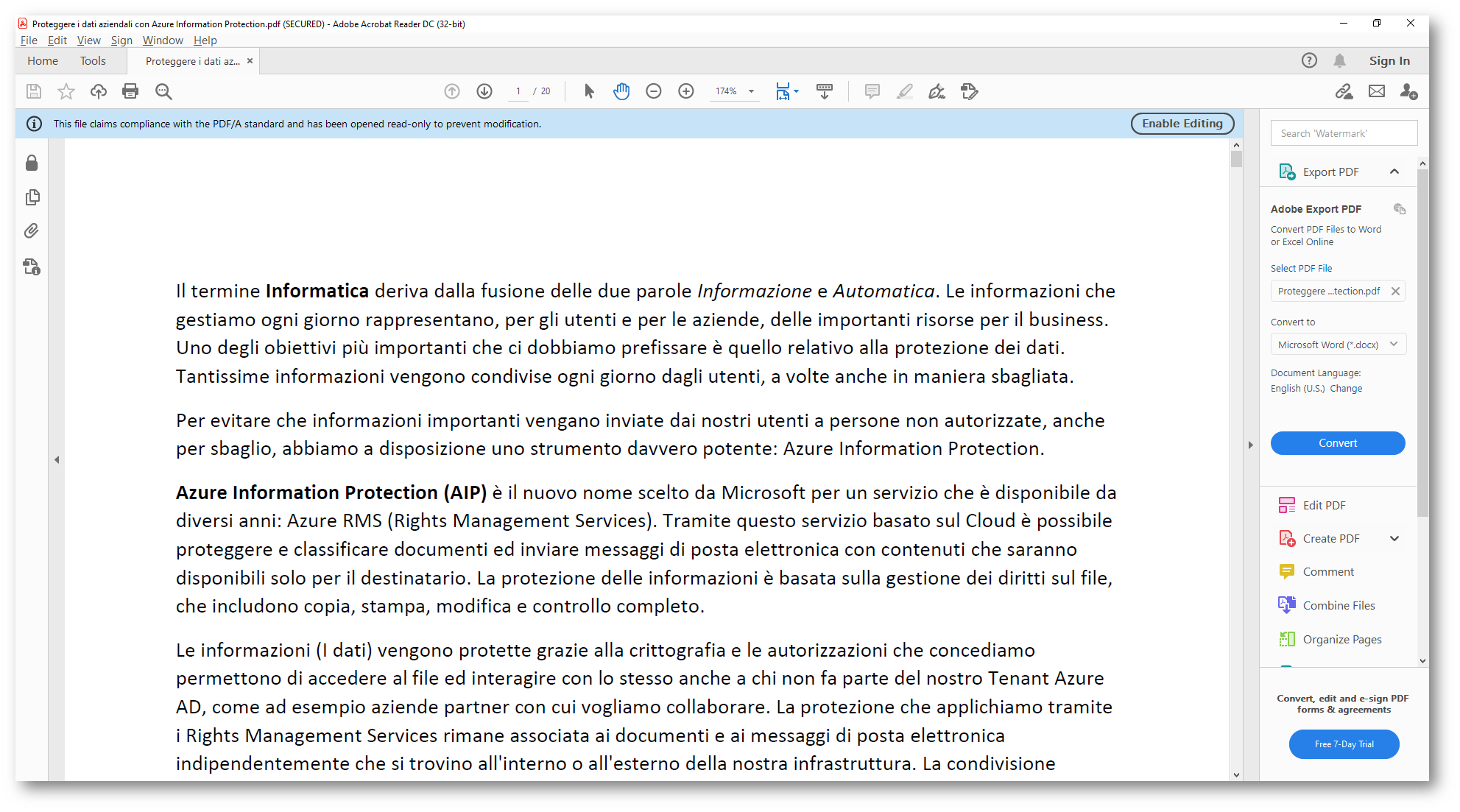

Se nel computer è installato Adobe Acrobat Reader sarà lo stesso programma a notificarvi che il file è protetto con Azure Information Protection e quindi sarà necessario installare un componente aggiuntivo. Questa funzionalità è molto interessante perché dimostra che Azure Information Protection è ormai uno standard de facto per proteggere i documenti e anche gli altri vendor si sono integrati con la funzionalità.![]()

Figura 49: Adobe Acrobat Reader notifica all’utente che il file è protetto con Azure Information Protection

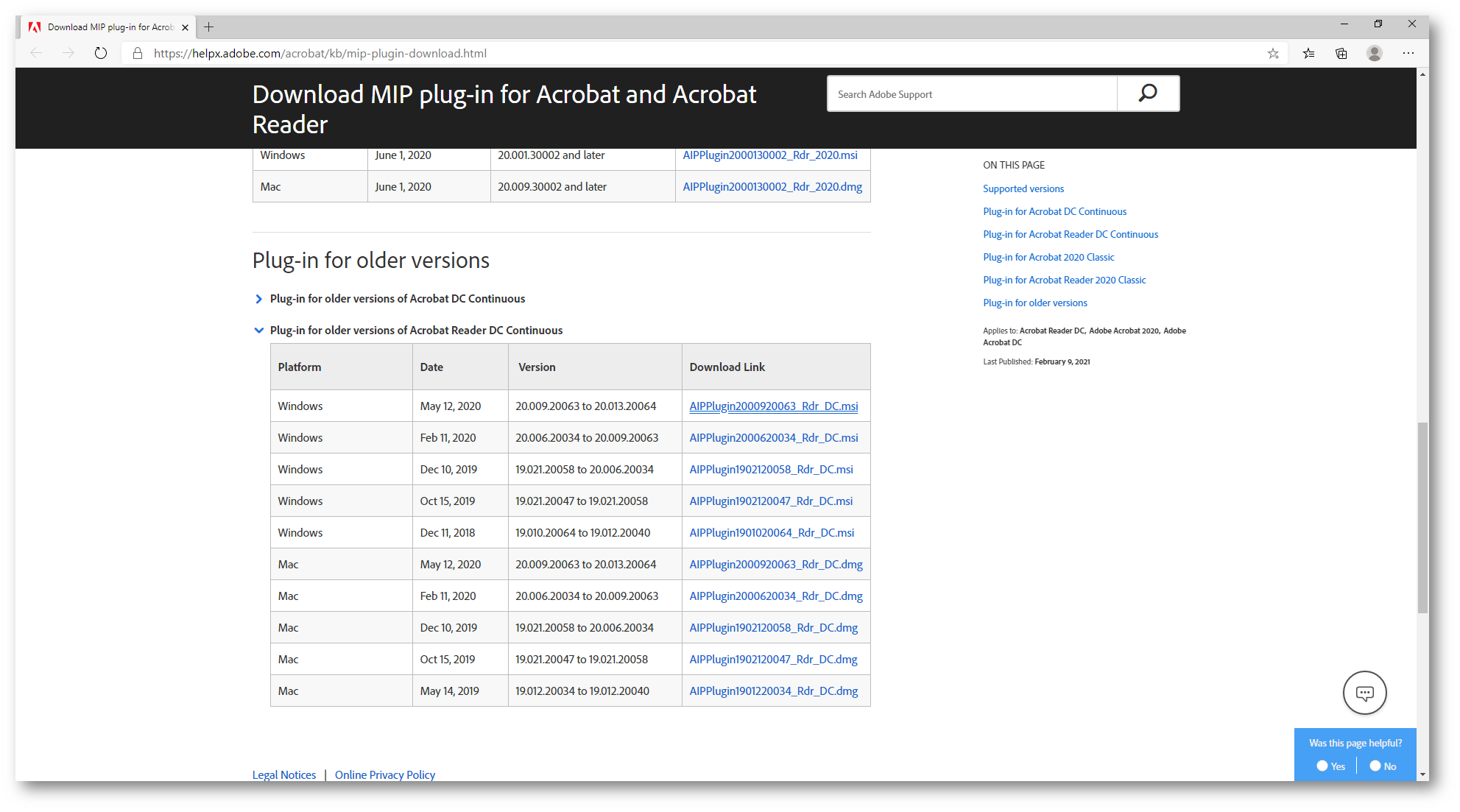

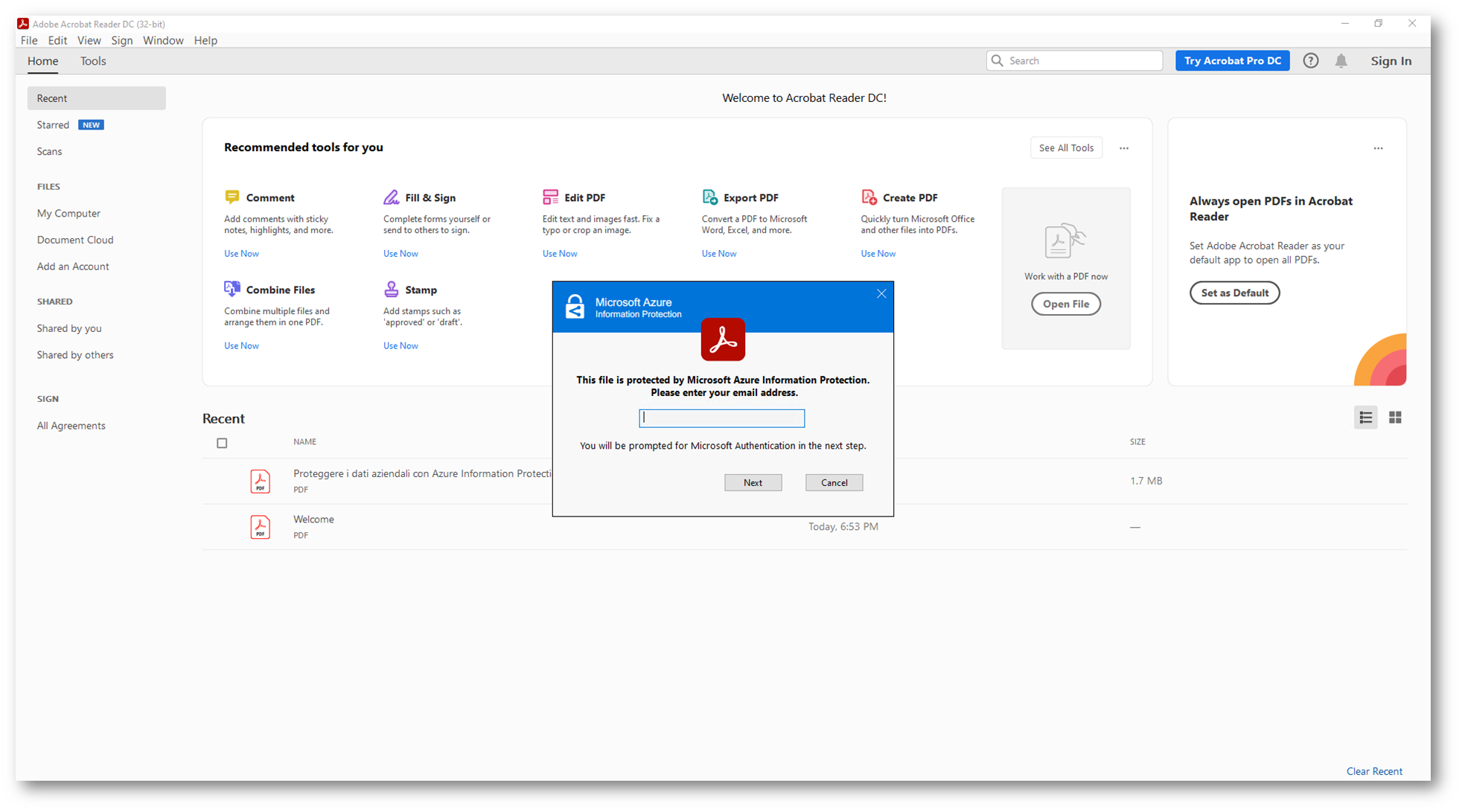

Seguite quindi le indicazioni per scaricare il plugin di Microsoft Azure Information Protection per Adobe Acrobat Reader DC.

![]()

Figura 50: Download e installazione del plugin per Azure Information Protection in Adobe Acrobat Reader DC

![]()

Figura 51: Richiesta dell’autenticazione con un account di Microsoft 365 per poter aprire il file PDF

![]()

Figura 52: Richiesta di mantenere le credenziali di accesso in cache per poter velocizzare le successive aperture di file protetti da Azure Information Protection

![]()

Figura 53: Concessione delle autorizzazioni per l’app Adobe Acrobat Reader per avere accesso alle info dell’utente e ai suoi permessi di accesso al file

![]()

Figura 54: Apertura del file protetto da Azure Information Protection completata

Condivisione dei file protetti con Microsoft Azure Information Protection all’esterno dell’azienda

Tra le domande che più spesso mi vengono fatte c’è sicuramente quella riguardante la possibilità di condividere file protetti con Azure Information Protection all’esterno dell’azienda e se i destinatari che hanno indirizzi email non ospitate in Microsoft 365 potranno aprire il file, se gli abbiamo concesso le giuste autorizzazioni. La risposta è SI. Possiamo condividere a autorizzare all’apertura anche utenti con mail GMAIL, Libero, Domini proprietari non ospitati in Microosft 365.

Per condividere file protetti con Microsoft Azure Information Protection all’esterno dell’azienda è sufficiente utilizzare come indirizzi per la condivisione degli indirizzi di posta elettronica associati ad un Microsoft Account. Per poter utilizzare dei permessi di condivisione personalizzati sarà necessario però prima creare una nuova etichetta di riservatezza e successivamente pubblicarla con una policy, esattamente come abbiamo fatto prima.

Dal portale Microsoft 365 Security & Compliance Center create una nuova etichetta di riservatezza. Date nome che faccia capire in maniera chiara all’utente per quale motivo la dovrà utilizzare.

![]()

Figura 55: Creazione di una nuova etichetta di riservatezza

![]()

Figura 56: Definizione dell’ambito di utilizzo dell’etichetta

![]()

Figura 57: Utilizzo dell’etichetta per la crittografia o per l’inserimento di una filigrana nel documento

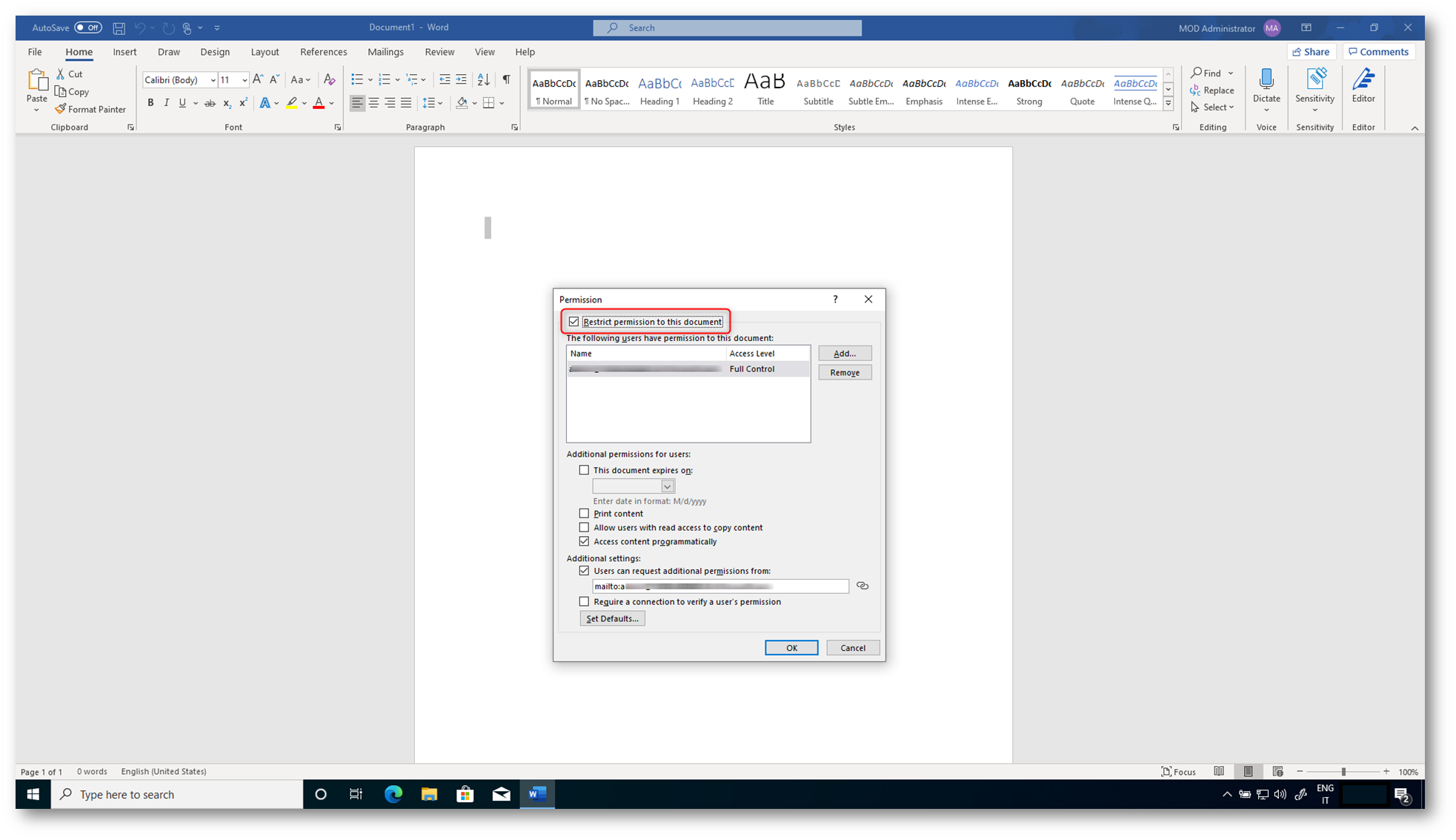

Nella schermata relativa all’Encryption configurate i parametri di far scegliere all’utente i permessi di accesso al file, come mostrato in figura sotto:

![]()

Figura 58: Viene lasciato all’utente la possibilità di poter scegliere i permessi di accesso al file

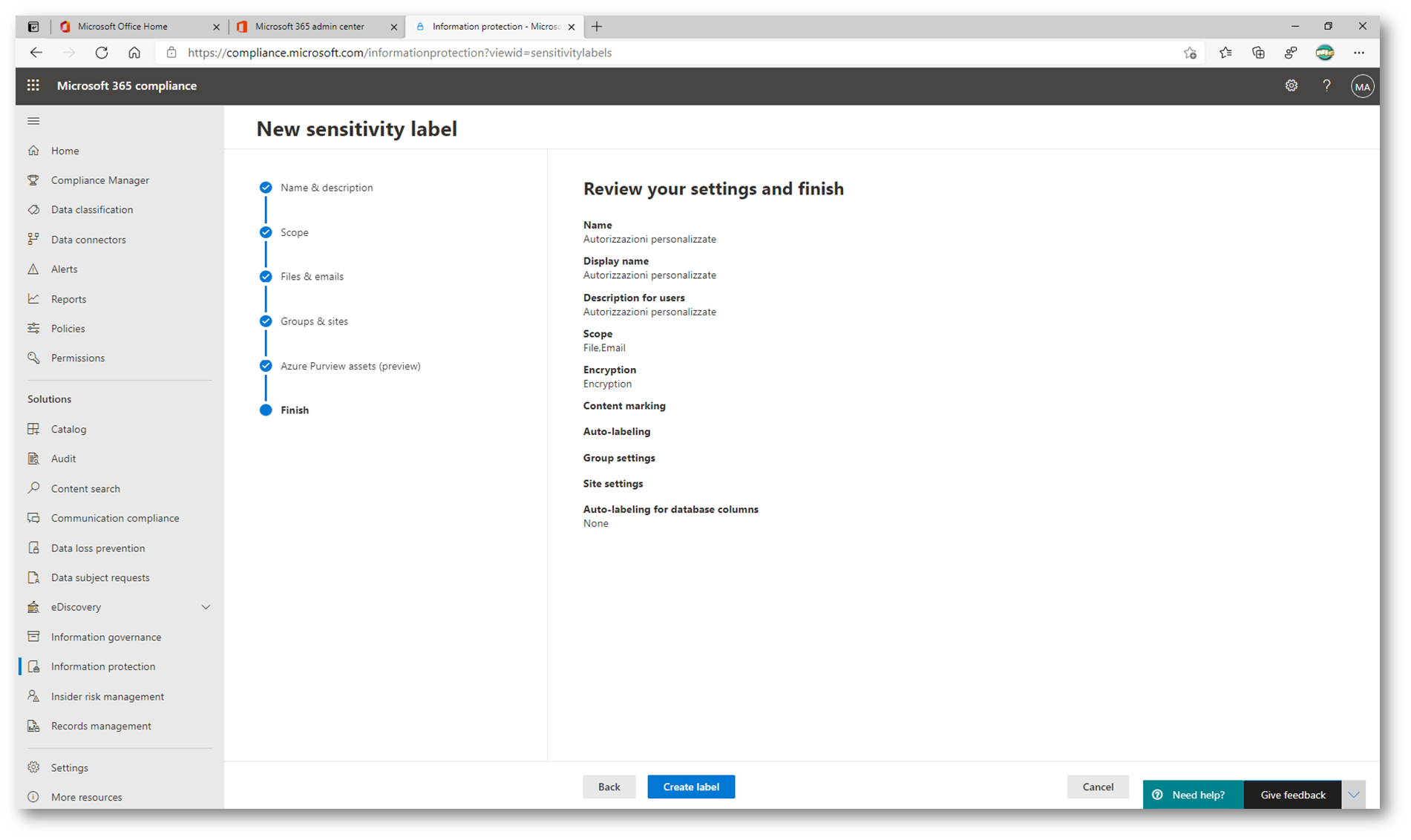

Proseguite nel wizard completando le configurazioni a piacimento, esattamente come abbiamo fatto prima. Terminato il wizard create l’etichetta.

![]()

Figura 59: Completamento della creazione della nuova etichetta

![]()

Figura 60: nuova etichetta completata con successo

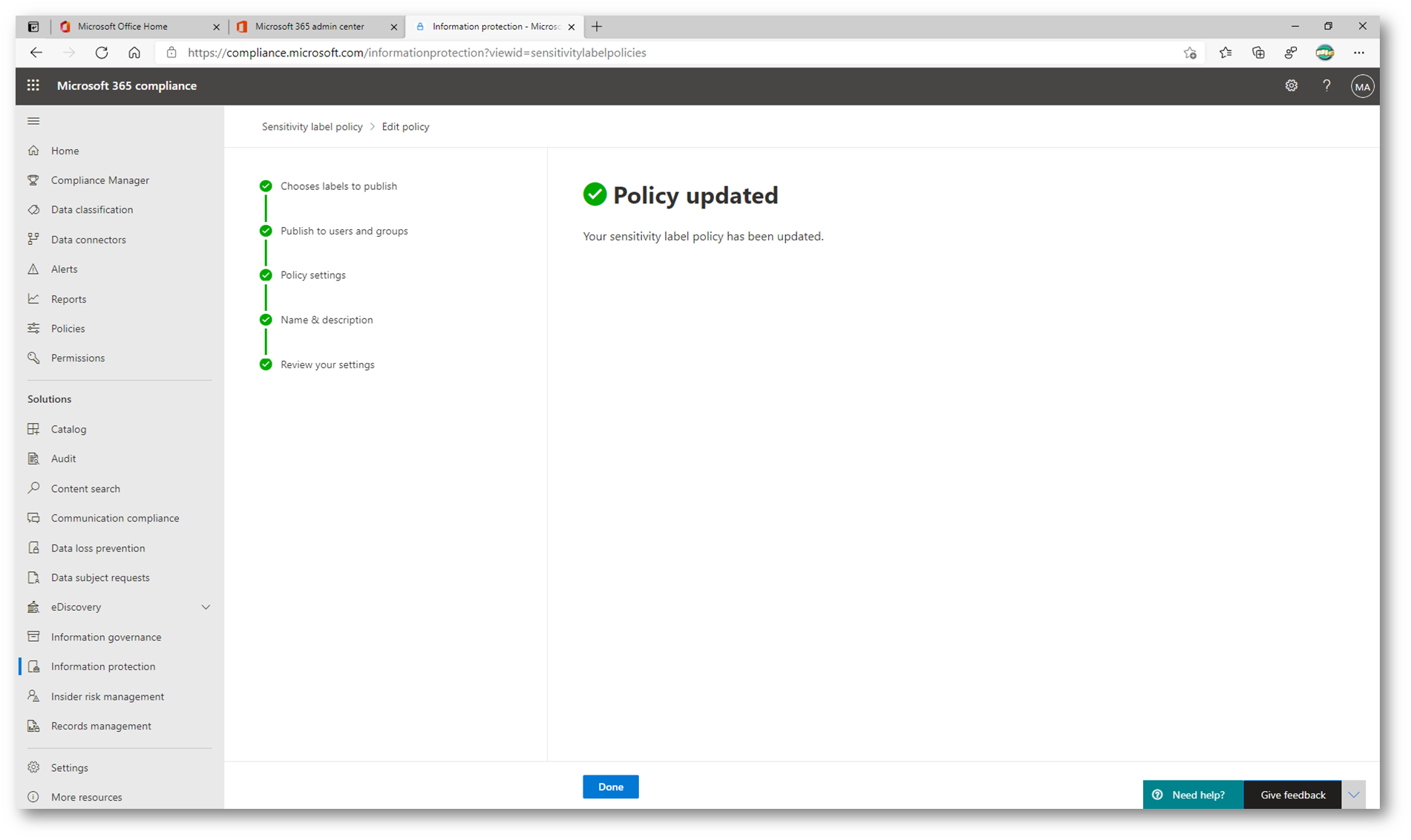

Una volta che l’etichetta sarà stata creata, sarà necessario distribuirla attraverso una policy, esattamente come abbiamo fatto prima. Decidete voi quale policy modificare per poter distribuire la nuova etichetta che permetterà di dare delle autorizzazioni personalizzate. Nel mio caso ho deciso di modificare la policy chiamata AIP_Global,

che contiene tutte le etichette che avevo precedentemente migrato dal portale di Azure Information Protection classico.

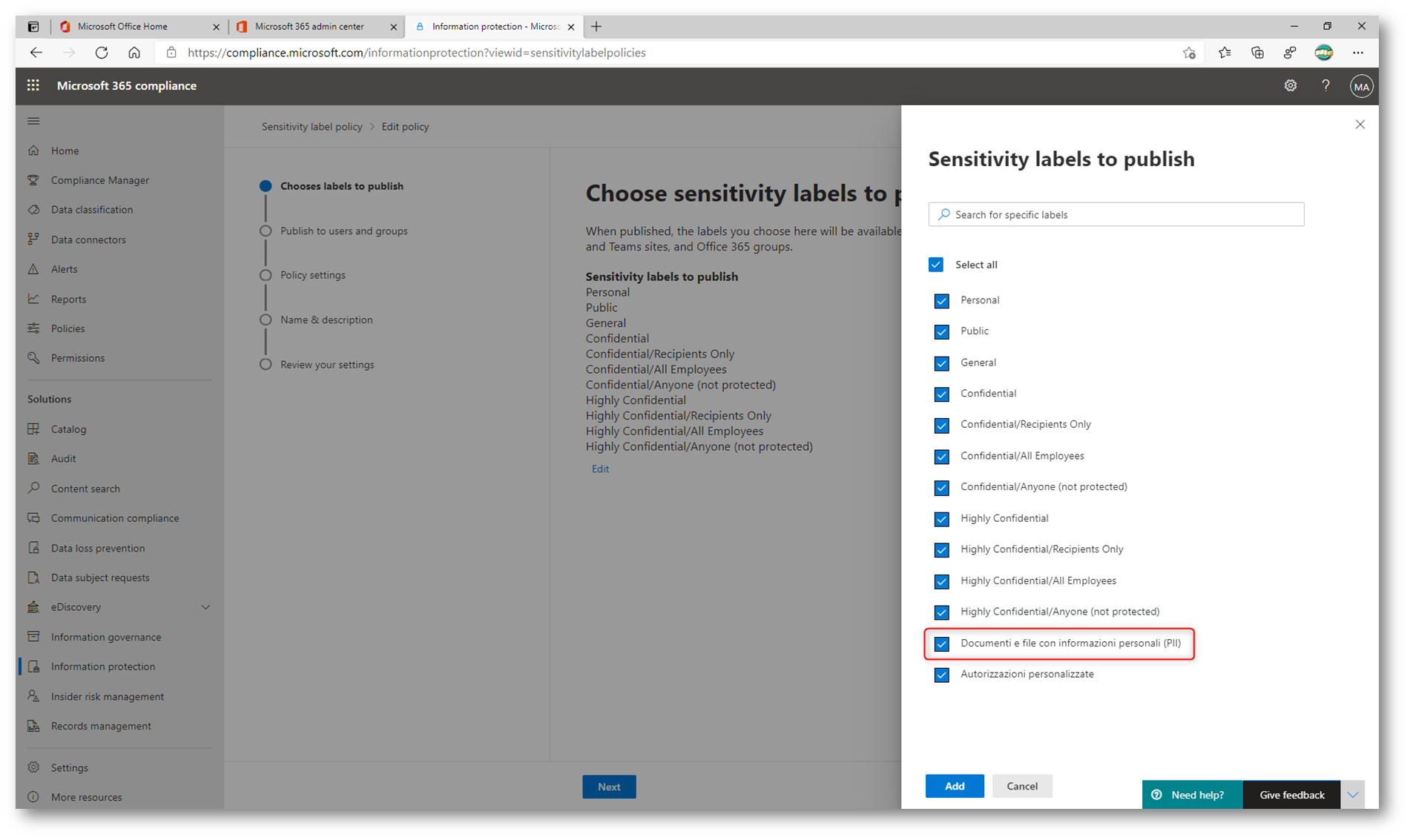

Dopo aver selezionato la policy, fate clic su Edit Policy e aggiungete la nuova etichetta, come mostrato nelle figure sotto:

![]()

Figura 61: Modifica di una policy esistente per distribuire la nuova etichetta di riservatezza

![]()

Figura 62: Aggiunta della nuova etichetta di riservatezza alla policy

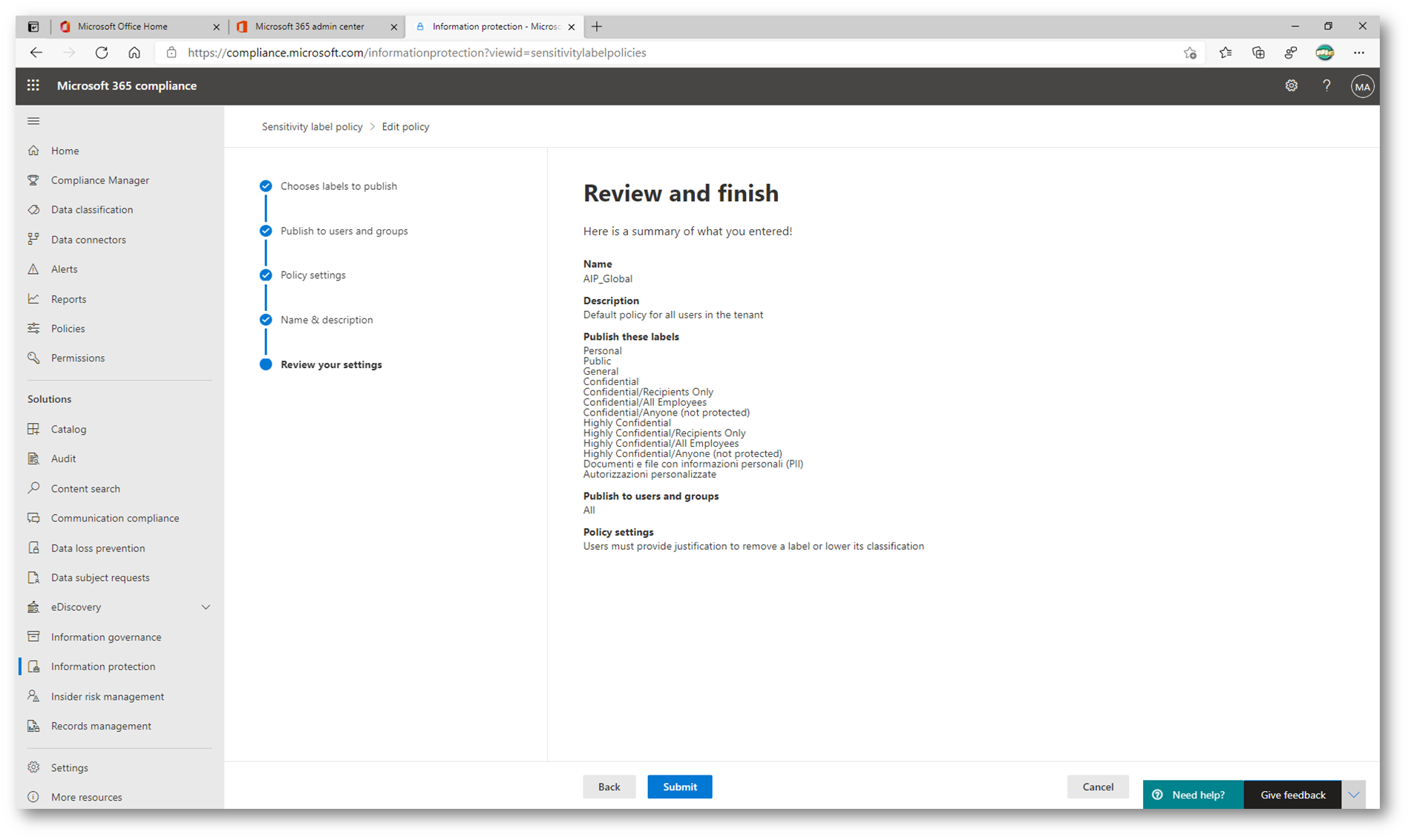

Procedete nella configurazione delle diverse schermate, apportando le modifiche che ritenete opportune e completate la modifica della policy.

![]()

Figura 63: Review delle configurazioni e delle modifiche apportate alla policy

![]()

Figura 64: Policy aggiornata con successo

NOTA: potrebbe essere necessario fino ad un’ora per vedere apparire la nuova etichetta di riservatezza pubblicata.

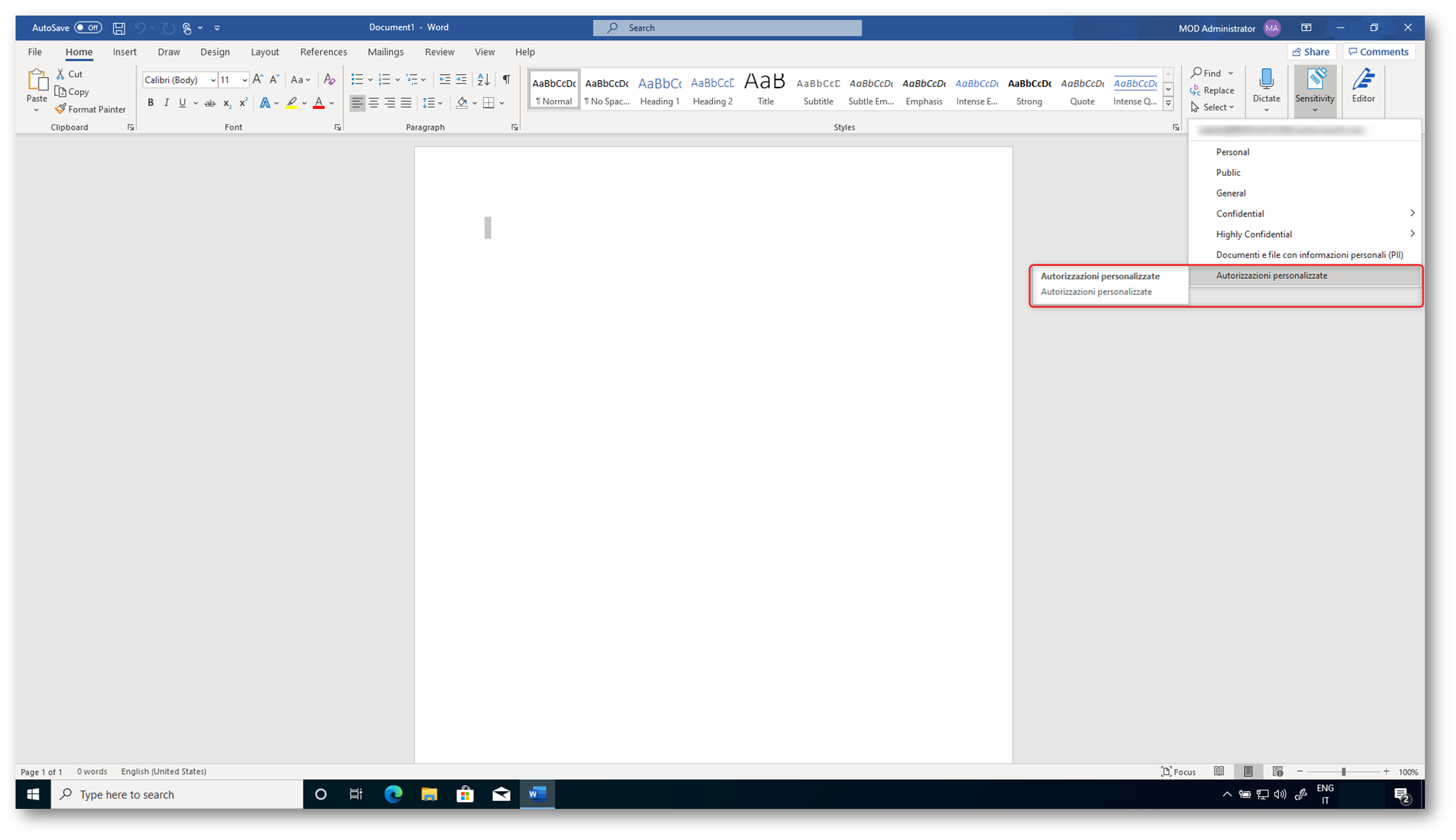

Quando l’etichetta di riservatezza sarà stata distribuita, gli utenti potranno utilizzarla per proteggere i propri file, come mostrato nella figura sotto:

![]()

Figura 65: La nuova etichetta di riservatezza che permette di aggiungere autorizzazioni personalizzate è stata distribuita

All’utente verrà quindi chiesto di inserire gli indirizzi di posta elettronica degli utenti che potranno avere accesso al documento. È importante ricordare che questi indirizzi di posta elettronica devono essere account di Azure AD oppure devono essere dei Microsoft Account. Nel caso l’utente utilizzi un per la condivisione un indirizzo di posta elettronica che non sia un Microsoft account, la prima volta verrà chiesto al destinatario di convertire quell’indirizzo di posta elettronica in Microsoft account.

![]()

Figura 66: L’utente può decidere a chi deve essere concesso il privilegio di apertura o modifica del file

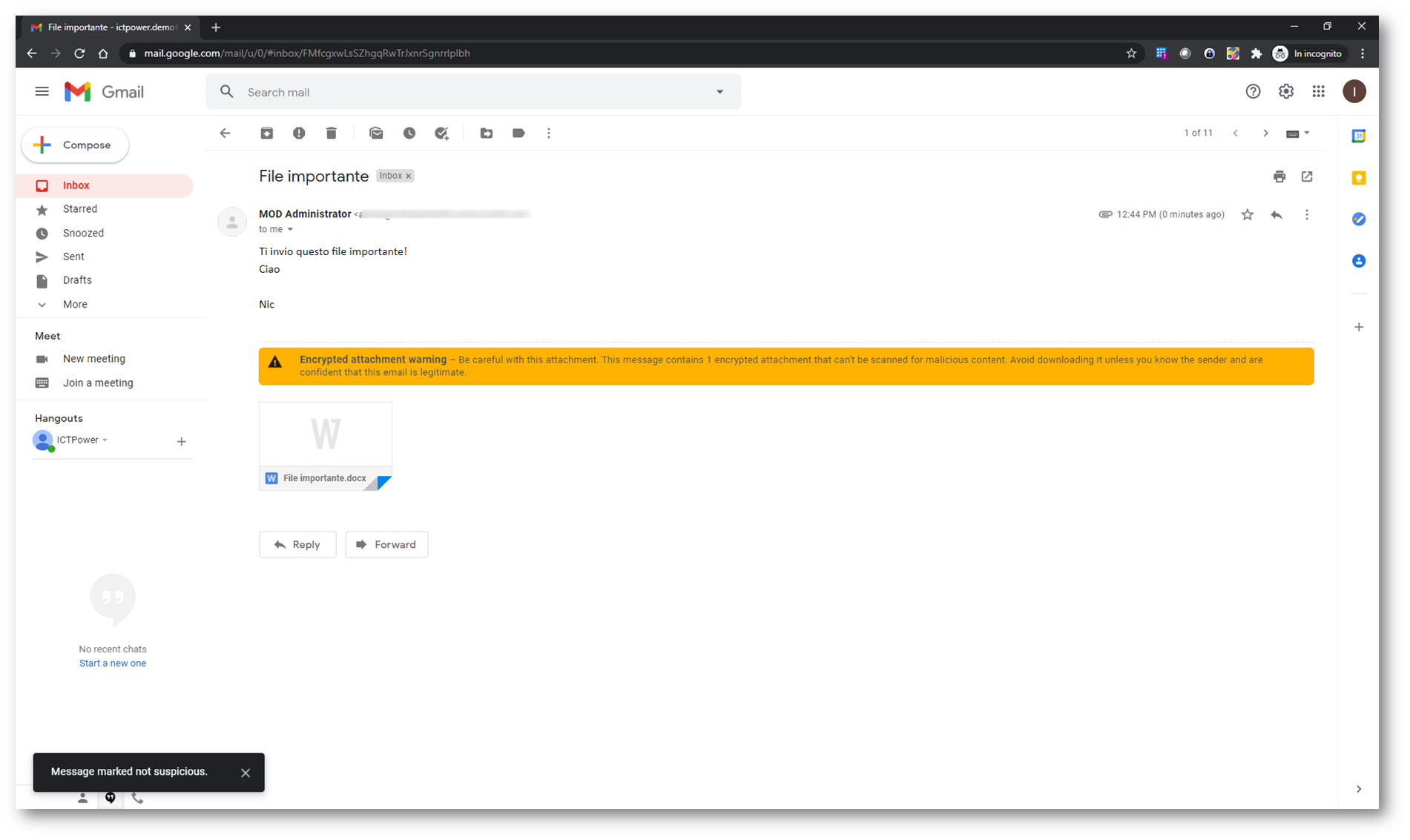

Se, ad esempio, decidete di consentire l’accesso al file a un utente che ha un indirizzo @gmail.com quando l’utente riceverà l’e-mail con il file allegato gli verrà notificato che all’interno della e-mail c’è un allegato cifrato, come mostrato nella figura sotto:

![]()

Figura 67: L’utente riceve un file crittografato e protetto con Azure Information Protection

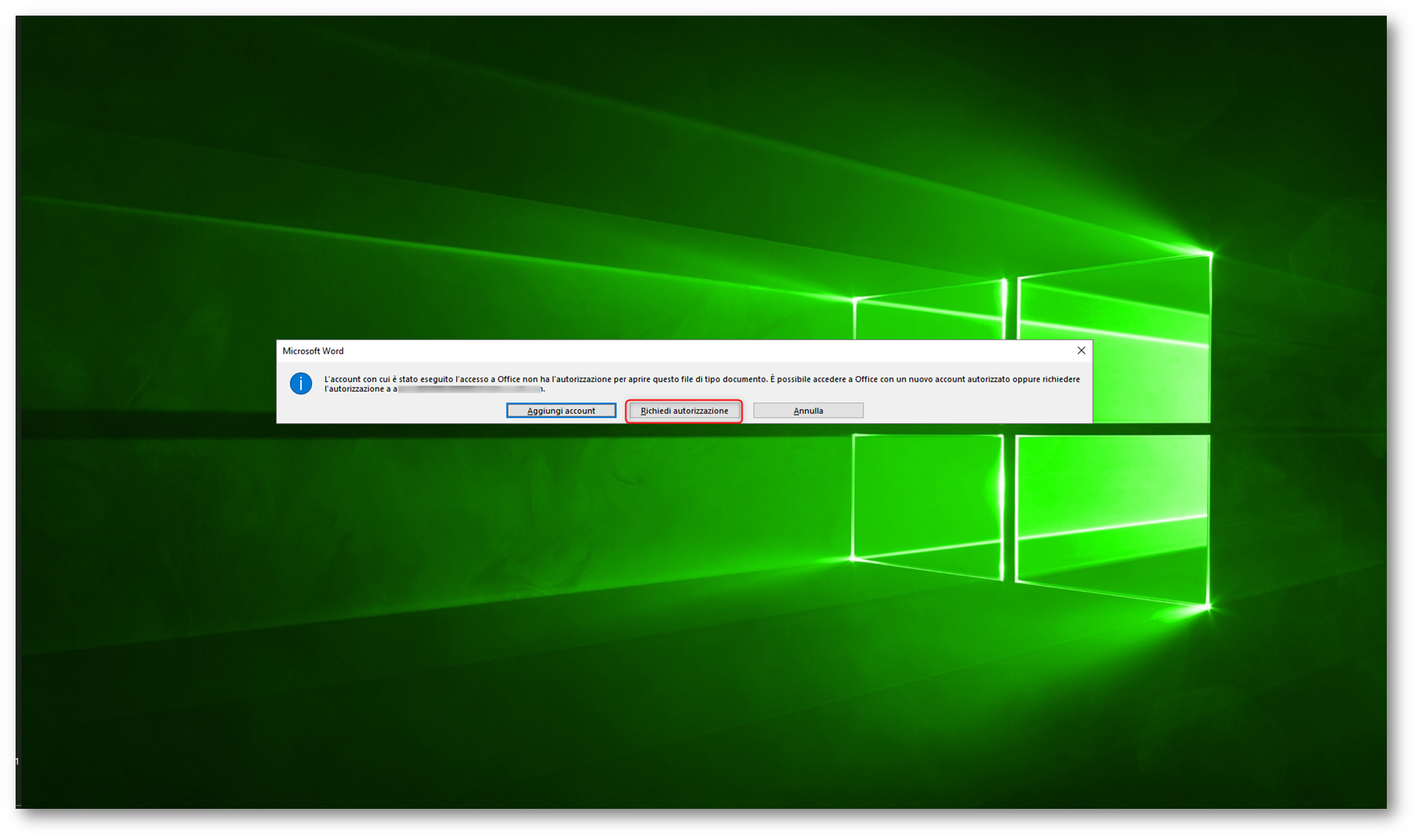

Se l’utente salva il documento sul proprio computer e successivamente tenta di aprirlo, nel caso in cui non gli sia stato concesso il permesso di apertura, riceverà un errore come quello mostrato nella figura sotto (non ha le autorizzazioni per accedere al file) e potrà richiedere tramite e-mail autorizzazione al proprietario del documento per poter avere la possibilità di aprire o di modificare il file.

![]()

Figura 68: L’utente non ha l’autorizzazione all’apertura del file

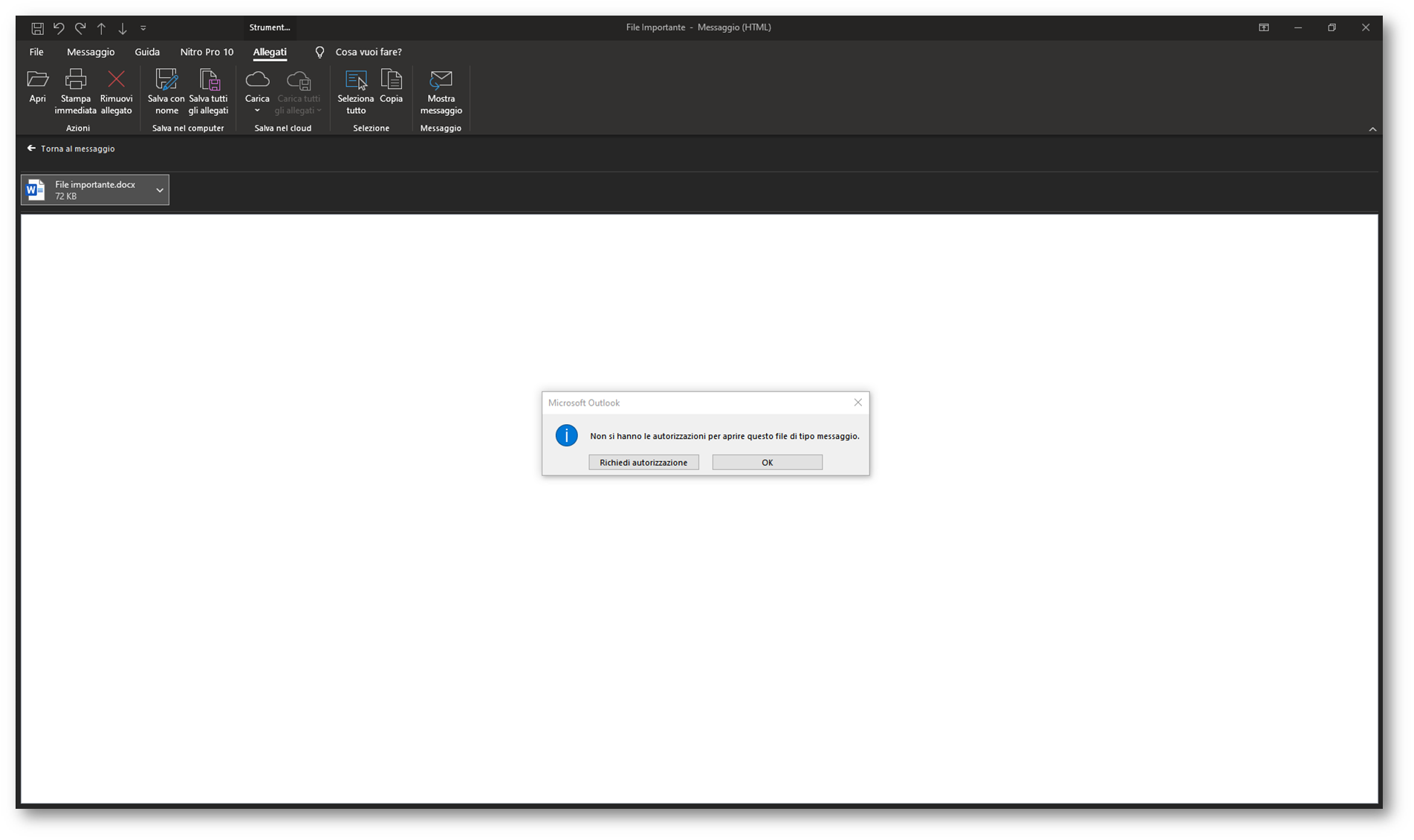

Utilizzando Outlook, ad esempio, che permette di avere un’ anteprima del documento, quando si tenterà di visualizzare il file allegato verrà mostrato un messaggio di errore che notificherà che non ha le autorizzazioni per aprire il file e che è necessario richiedere le autorizzazioni al proprietario.

![]()

Figura 69: L’utente non ha l’autorizzazione all’apertura del file

Facendo clic sul pulsante Richiedi autorizzazione potrà inviare un’e-mail al proprietario del file per farsi concedere l’autorizzazione all’apertura e all’eventuale modifica del file protetto. Non sarà necessario dover scambiare nuovamente i file perché le autorizzazioni sono memorizzate in Azure e vengono scaricate ogni volta che viene effettuato l’accesso al file protetto da Azure Information Protection.

Conclusioni

Azure Information Protection consente di proteggere i documenti e i messaggi di posta elettronica importanti dagli utenti che non sono autorizzati a visualizzarli, anche se il messaggio di posta elettronica viene inoltrato o se il documento viene salvato in un altro percorso. In questo modo siamo capaci di gestire e limitare l’accesso alle nostre informazioni sensibili anche se queste dovessero essere condivise all’esterno dell’organizzazione per errore oppure essere aperte da persone non autorizzate.

L'articolo Azure Information Protection in Microsoft 365 – Protezione e prevenzione contro la perdita di dati aziendali utilizzando lo Unified Labeling proviene da ICT Power.