Azure Migrate è un tool gratuito che permette di individuare le risorse nel datacenter, effettuare l’analisi dell’idoneità delle macchine per la migrazione verso il Azure, stima dei costi e visualizzazione delle dipendenze delle app, nel caso in cui abbiate delle applicazioni multi-tier. Gli strumenti a disposizione permettono di velocizzare il trasferimento rapido in modalità lift-and-shift e hanno l’obiettivo di farvi risparmiare, suggerendovi le dimensioni ottimali per le vostre risorse cloud.

Affrontare una migrazione verso il cloud potrebbe essere per molti una vera e propria sfida e sicuramente la valutazione dei costi è un fattore importante per molte realtà, che però possono usufruire nel cloud della sicurezza, della governance e della scalabilità delle soluzioni proposte. Senza dimenticare che l’implementazione delle best practices e dei team di supporto a nostra disposizione in Azure migliorano di molto la nostra soluzione, che potrebbe essere obsoleta, sottodimensionata, poco sicura e perché no, anche costosa nella sua attuale gestione.

Azure Migrate ci aiuta nel processo di migrazione utilizzando tre fasi ben precise:

- Discovery: Il tool si occupa di trovare tutte le risorse che possono essere migrate nel cloud

- Assessment: è la fase più importante, perché ci permette di valutare se le nostre macchine possono essere migrate e ci permette di avere una stima dei costi della nostra infrastruttura ospitata in Azure

- Migration: la migrazione è enormemente semplificata e ci permette di portare le macchine nel cloud e successivamente eseguirle con pochissimi clic ed in pochissimo tempo.

![]()

Figura 1: Azure Migrate capabilities – Credits: Microsoft

In questa guida utilizzerò un’appliance distribuita in locale per individuare i server per la migrazione ad Azure. L’appliance di Azure Migrate verrà utilizzata per Individuare e valutare i server in esecuzione nell’ambiente VMware locale e per migrare i server senza installare agent.

L’appliance dispone dei servizi seguenti:

- Gestione configurazione appliance: si tratta di un’applicazione Web che può essere configurata con i dettagli di origine per avviare l’individuazione e la valutazione dei server.

- Agente di individuazione: l’agente raccoglie i metadati di configurazione del server che possono essere usati per creare valutazioni locali.

- Agente di valutazione: l’agente raccoglie i metadati delle prestazioni del server che possono essere usati per creare valutazioni basate sulle prestazioni.

- Servizio di aggiornamento automatico: il servizio mantiene aggiornati tutti gli agenti in esecuzione nell’appliance. Viene eseguito automaticamente una volta ogni 24 ore.

- Agente DRA: orchestra la replica del server e coordina la comunicazione tra i server replicati e Azure. Usato solo quando si esegue la replica dei server in Azure usando la migrazione senza agente.

- Gateway: invia i dati replicati ad Azure. Usato solo quando si esegue la replica dei server in Azure usando la migrazione senza agente.

- Agente di individuazione e valutazione SQL: invia i metadati di configurazione e prestazioni SQL Server istanze e database ad Azure.

![]()

Figura 2: Schema di funzionamento dei servizi offerti dalla appliance di Azure Migrate

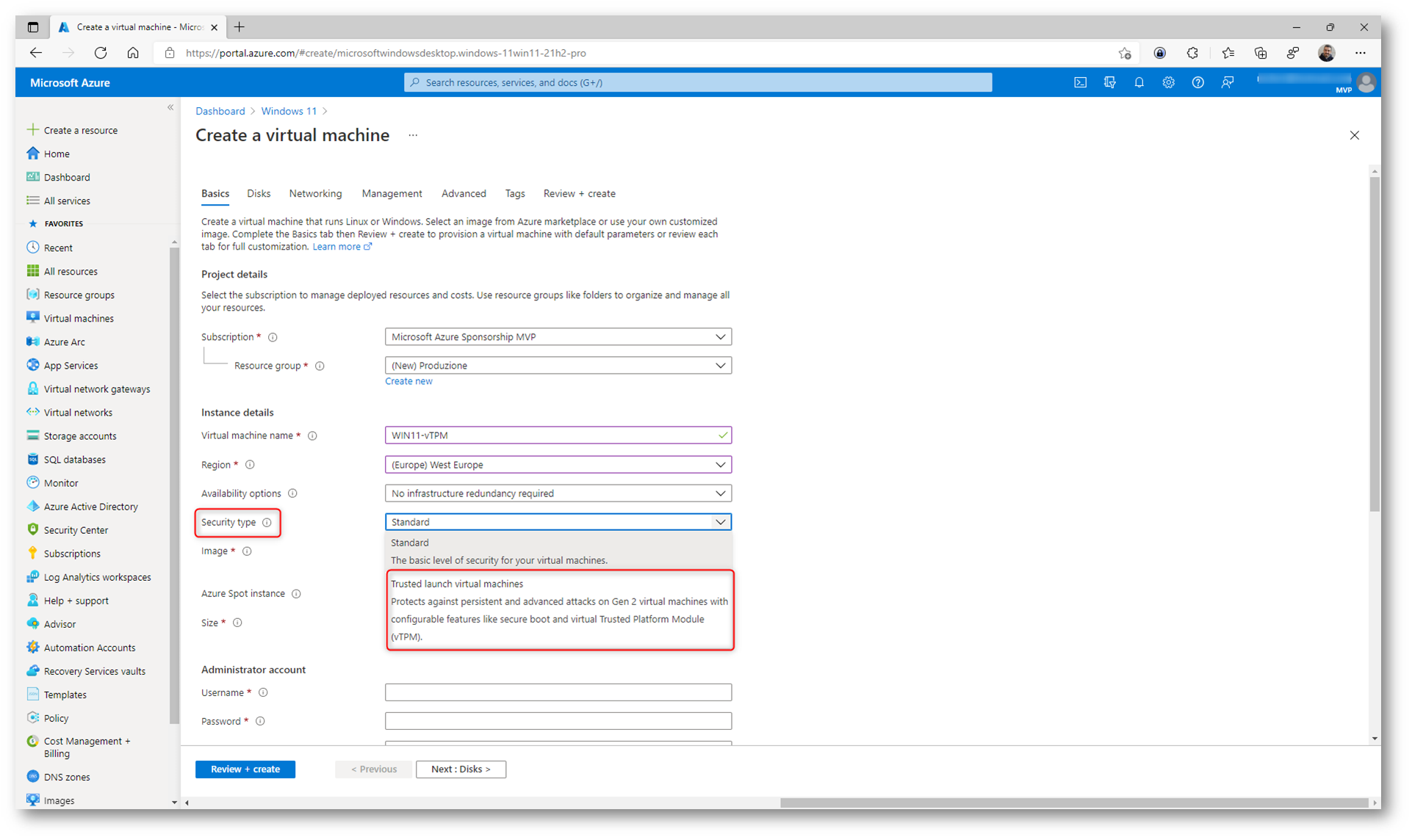

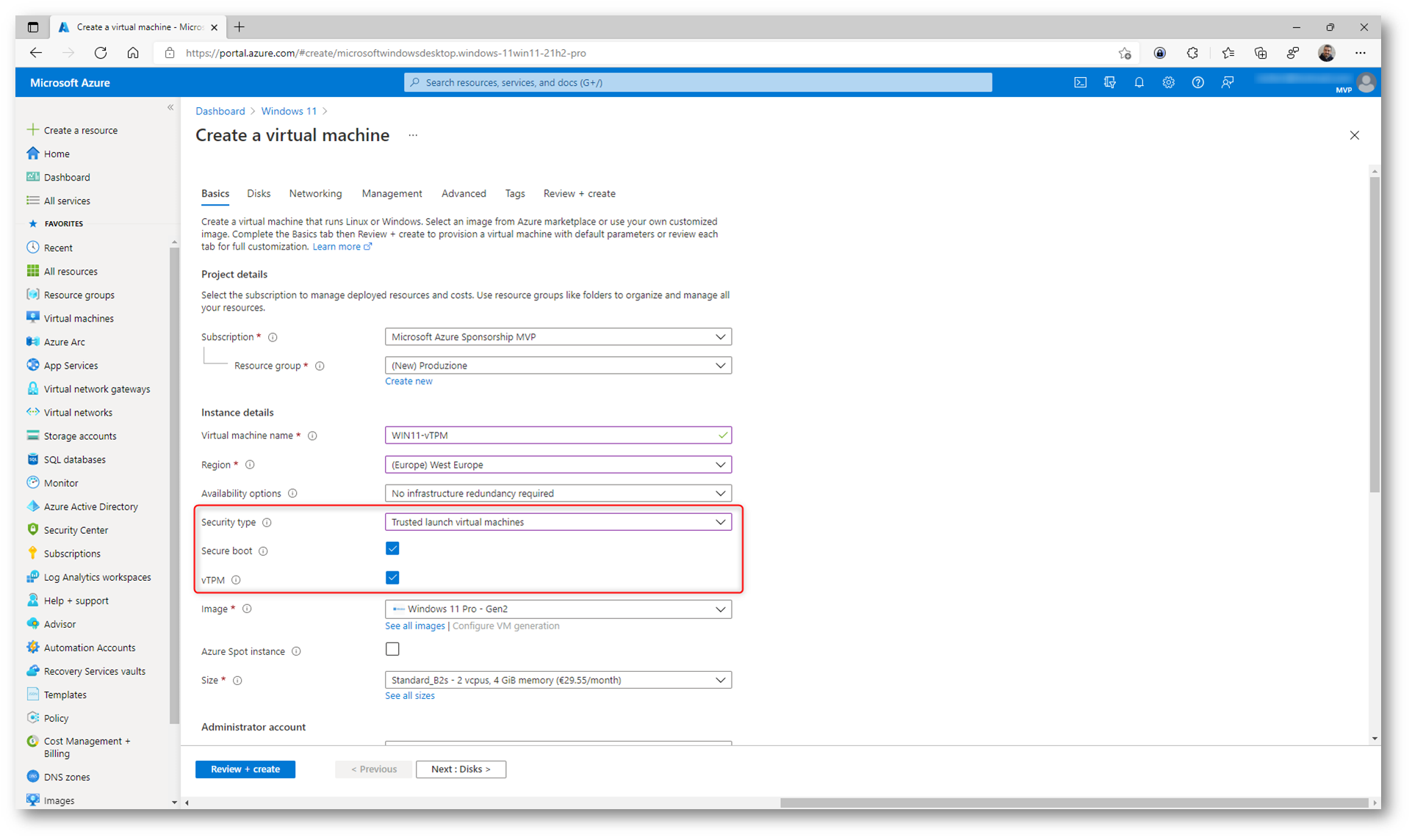

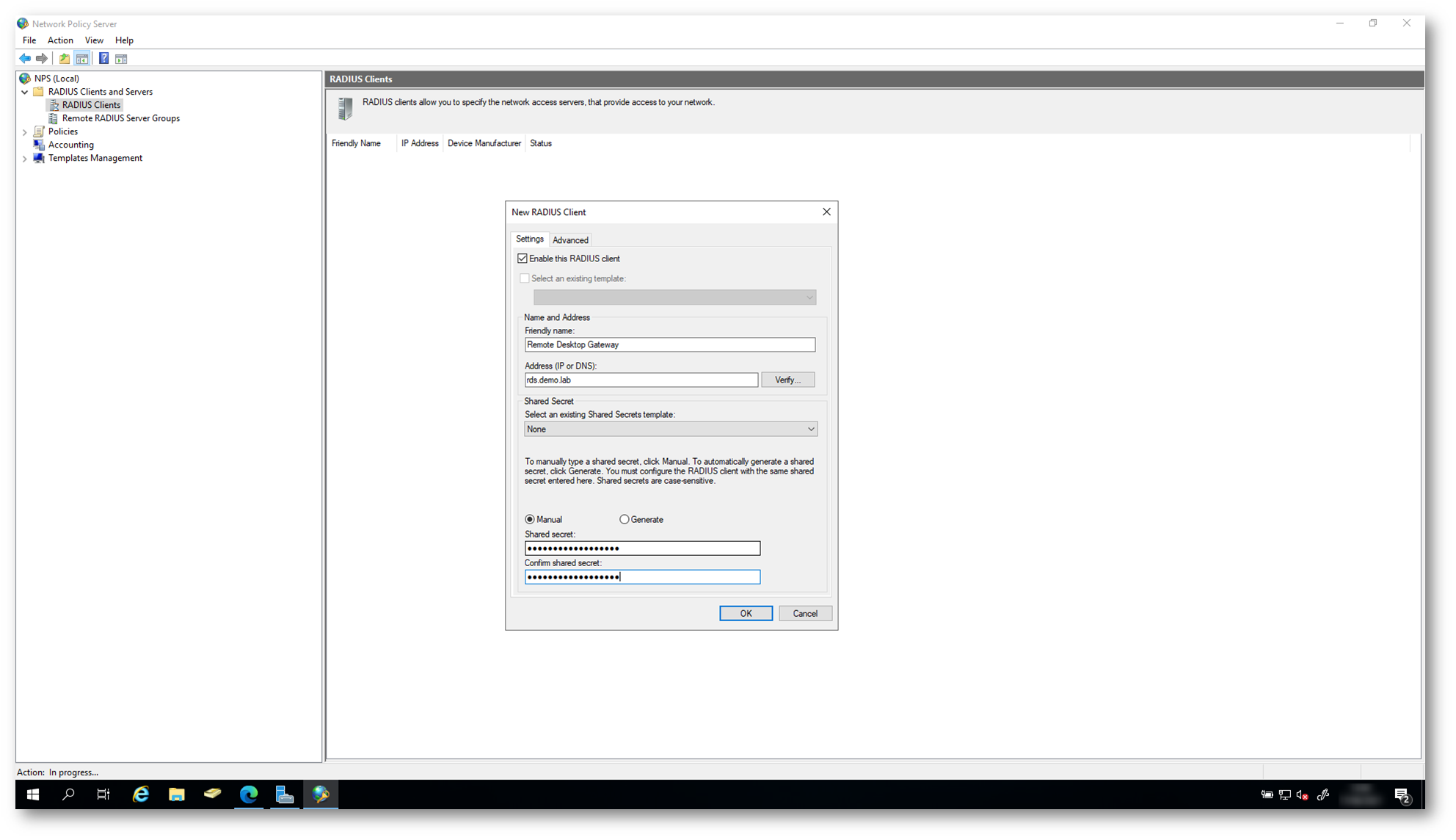

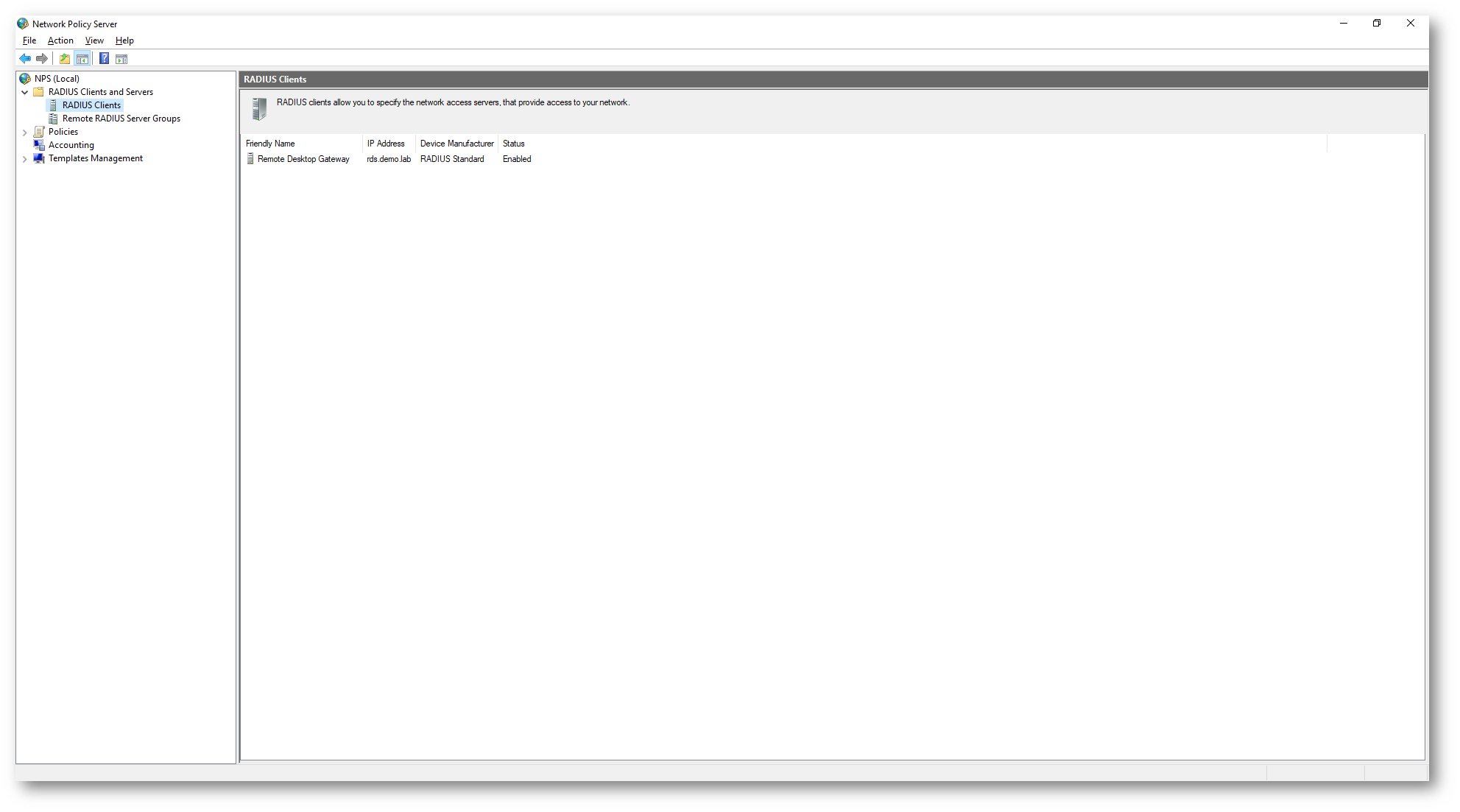

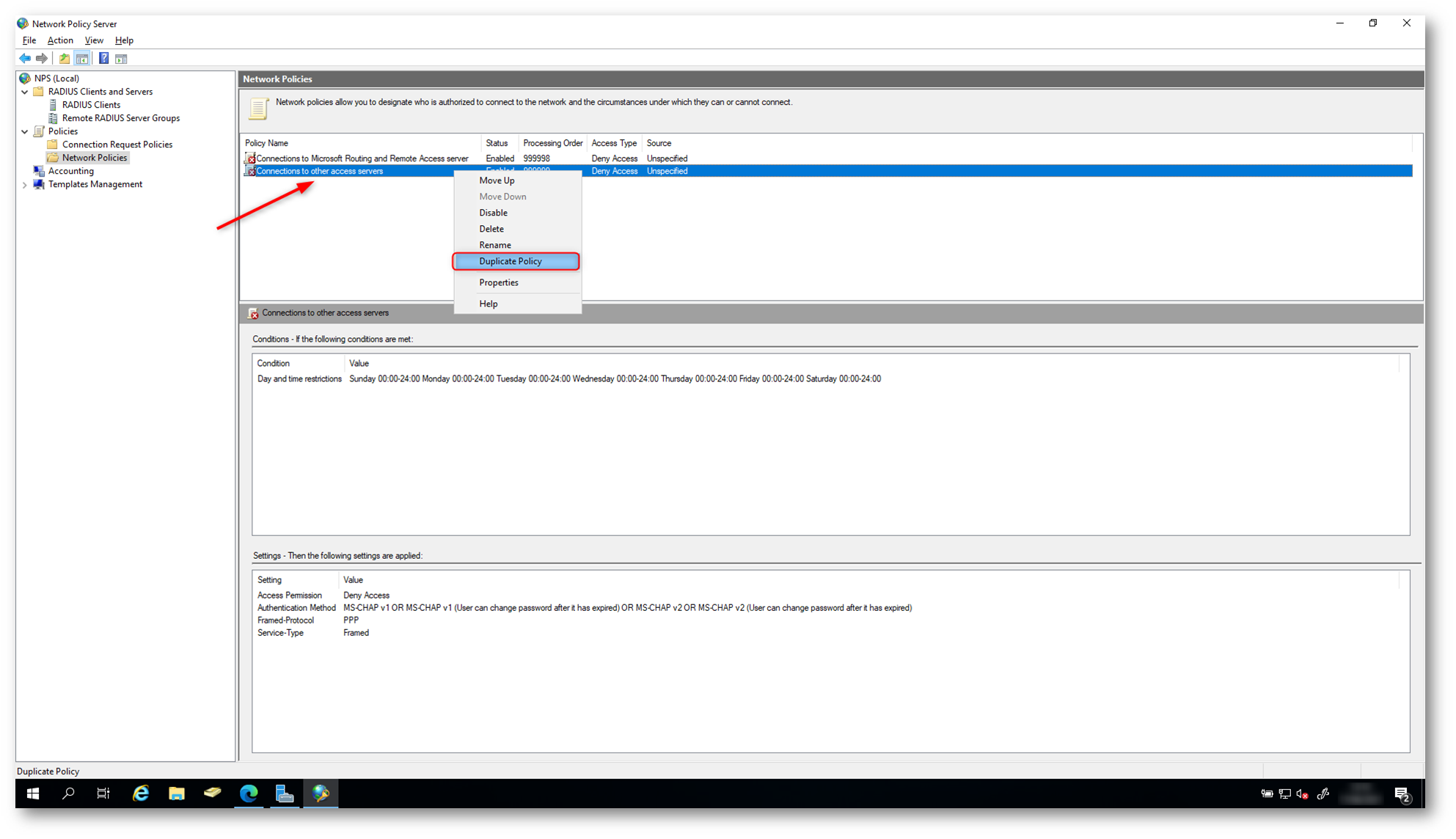

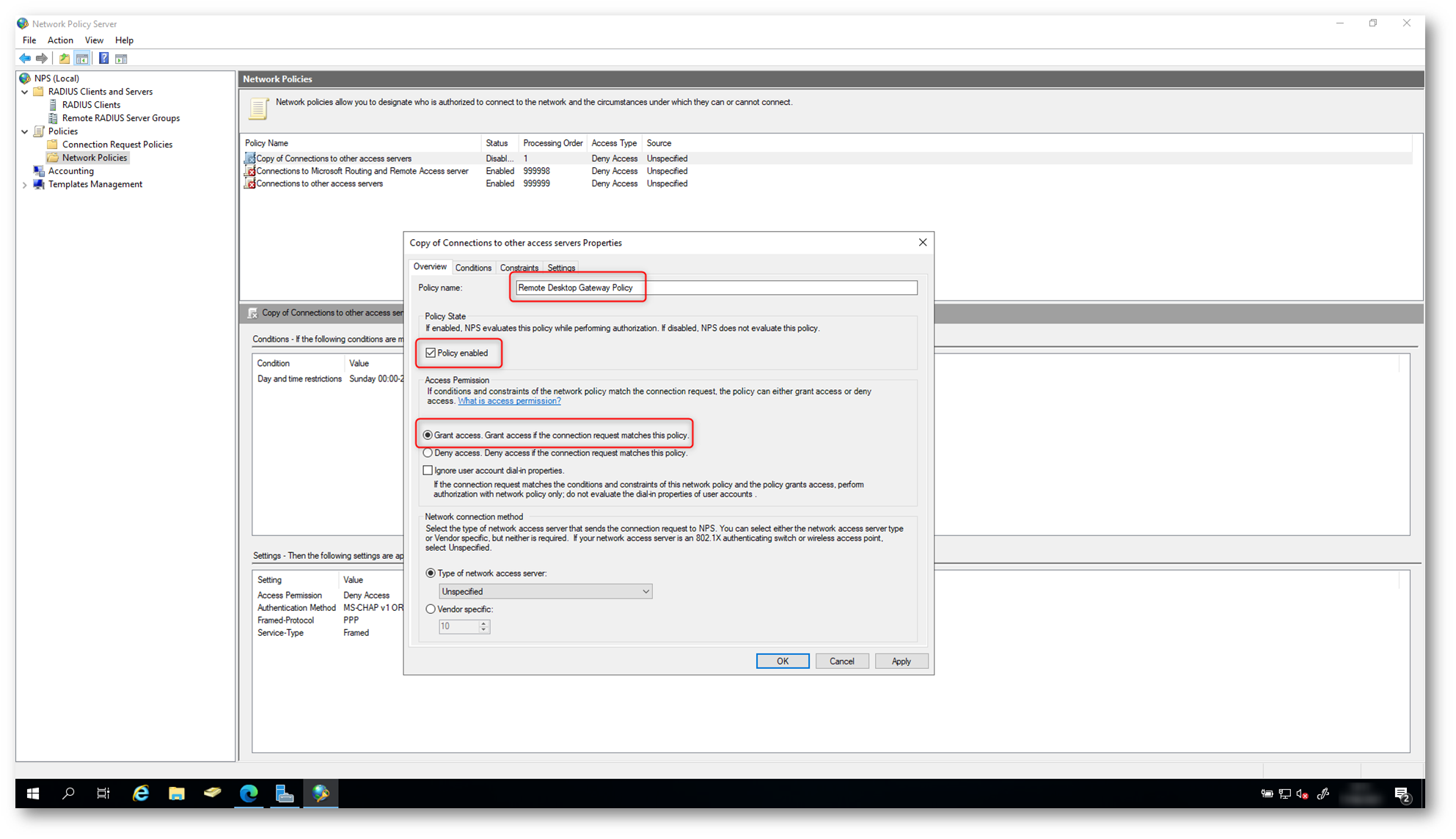

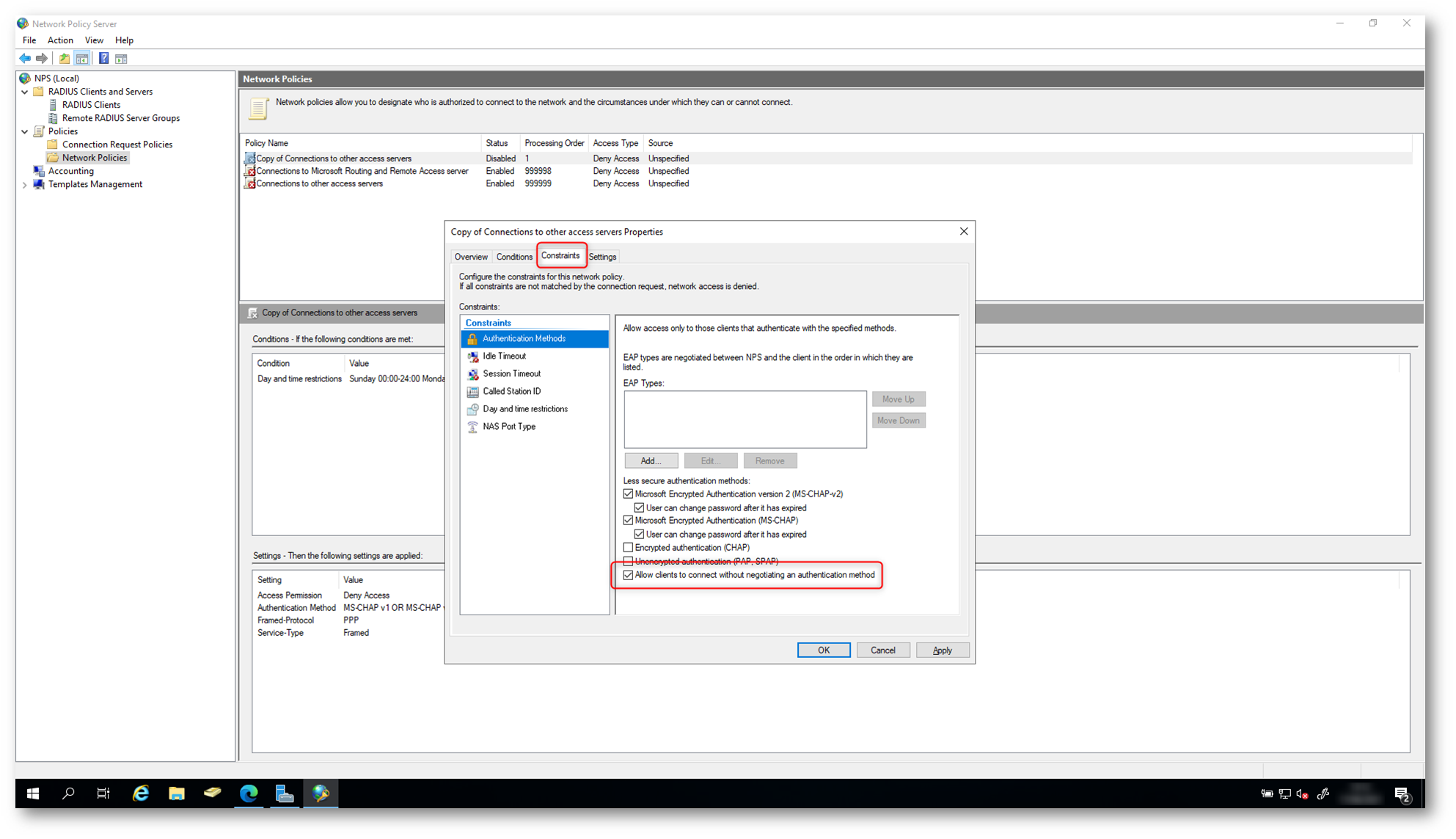

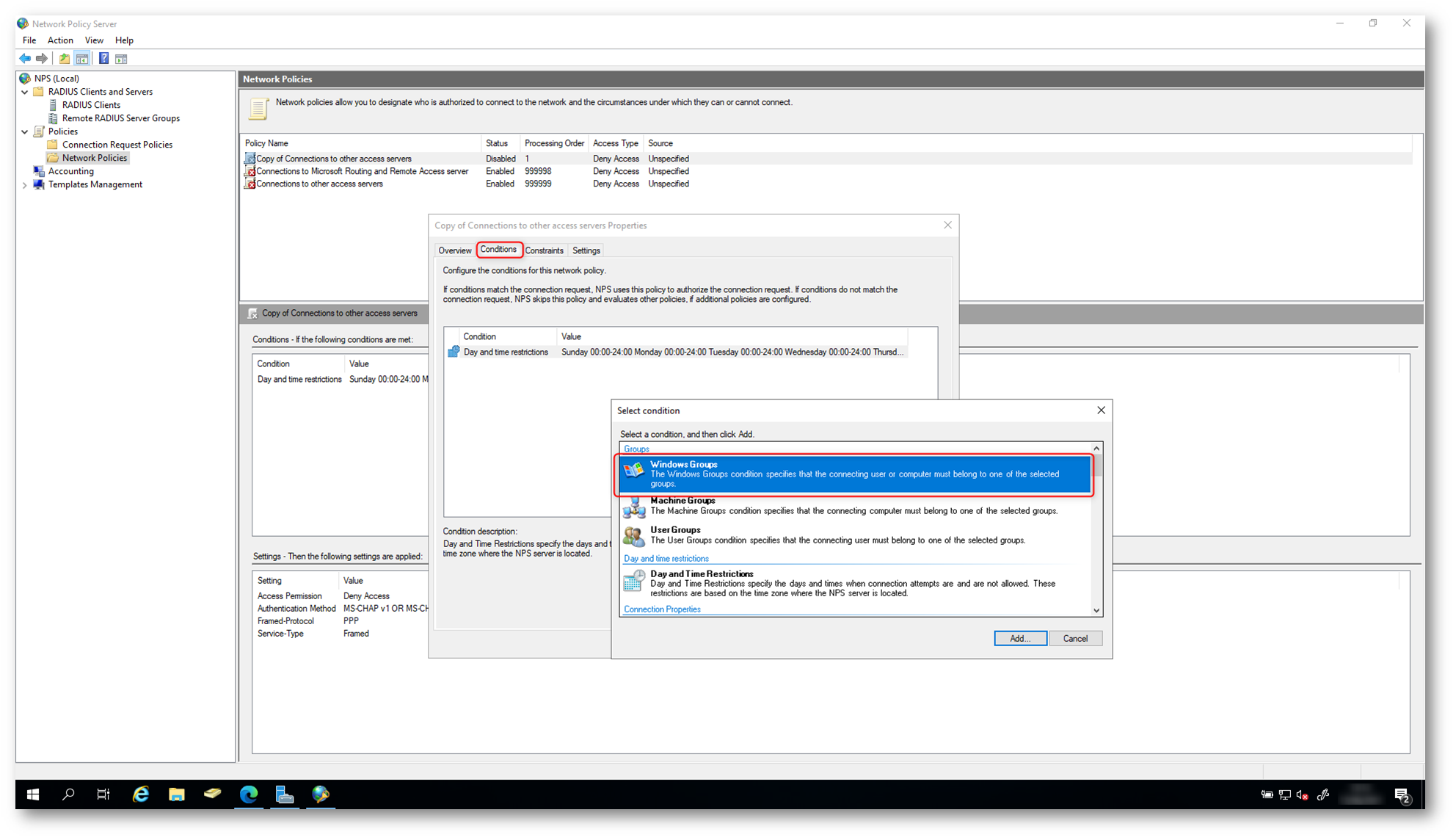

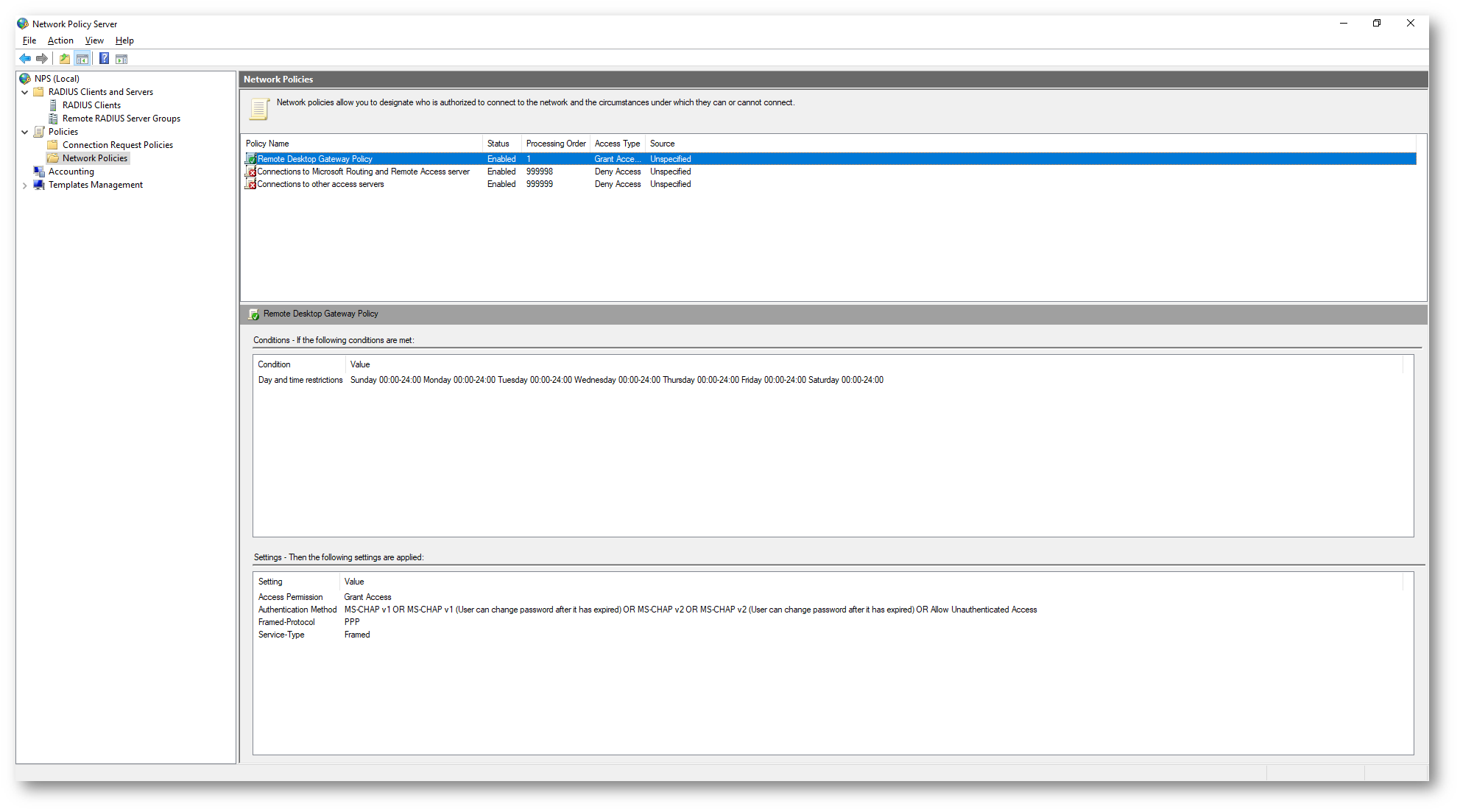

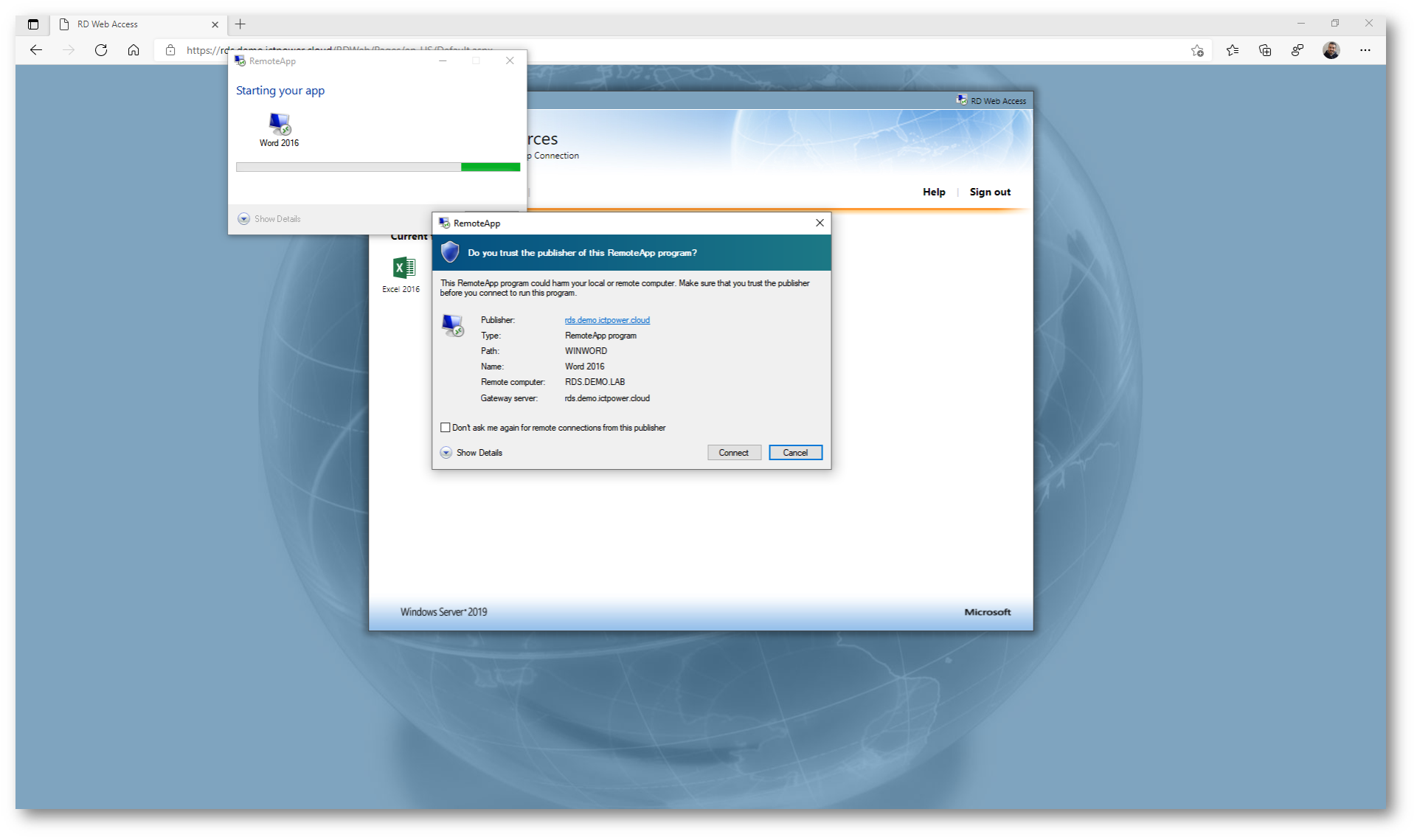

Creazione del progetto di migrazione utilizzando Azure Migrate

Dal portale di Azure cercate la funzionalità Azure Migrate e nella scheda Overview vi verranno mostrati gli scenari per migrare i datacenter on-premises ad Azure.

![]()

Figura 3: Scheda Overview di Azure Migrate

Cliccando su Assess and migrate Servers verrete reindirizzati al nodo Windows, Linux and SQL Servers, da cui potrete lanciare il wizard per creare un nuovo progetto di migrazione.

Cliccate su Create project e inserite le informazioni richieste, facendo attenzione a scegliere di voler tenere i dati di progetto in Europa. Impostate la sottoscrizione, il gruppo di risorse, il nome del progetto e la geografia per i dati del progetto di migrazione. Qui verranno messi solo i vostri dati di progetto; successivamente potrete decidere dove mettere le macchine da replicare e da migrare.

![]()

Figura 4: Creazione del progetto di migrazione

Microsoft permette di effettuare un assessment completo dell’infrastruttura esistente on-premises. Durante il processo di assessment vengono collezionate molte informazioni relative al vostro ambiente, che vi potranno aiutare successivamente a scegliere le risorse (e quindi gestire i costi) della vostra infrastruttura.

Discover

In questa prima fase abbiamo la possibilità di valutare il nostro ambiente e capire se esistono configurazioni che non sono adatte per Azure, come ad esempio la versione del sistema operativo oppure la dimensione del disco troppo grande da poter essere supportata in Azure. In più, a seconda delle problematiche riscontrate, ci verranno proposte anche delle soluzioni per poter evitare problemi con la successiva migrazione.

Fate clic su Discover nel nodo Assessment tools per iniziare il wizard, che vi assisterà nella fase di valutazione della vostra infrastruttura on-premises.

![]()

Figura 5: Inizio della fase di assessment

Nella schermata successiva vi verrà chiesto se volete fare un Discover della vostra infrastruttura utilizzando un’appliance oppure semplicemente importando un file CSV con le caratteristiche delle vostre macchine. Dopo aver scelto la modalità, scegliete in che modo le vostre macchine sono virtualizzate nel datacenter on-premises (Hyper-V oppure VMware) o se sono macchine fisiche o macchine ospitate in altri cloud pubblici, come AWS, GCP, Xen, ecc.).

Io ho deciso di utilizzare la Azure Migrate appliance, una VM preparata da Microsoft con all’interno tutti i tool necessari al Discover.

In alternativa potete scaricare un file ZIP con all’interno uno script PowerShell di installazione e tutto il software necessario a poter fare l’assessment della vostra infrastruttura, da eseguire in una macchina creata da voi on-premises.

NOTA: La macchina deve avere almeno 8 vCPU, 32 GB di RAM e circa 80 GB di spazio di archiviazione su disco.

Successivamente generate una chiave che vi servirà a configurare la vostra Azure Migrate appliance e che collegherà l’appliance al vostro progetto di Azure Migrate, in cui verranno caricate tutte le informazioni recuperate dai software di analisi e discovery.

![]()

Figura 6: Download dell’appliance o dello script di configurazione di Azure Migrate

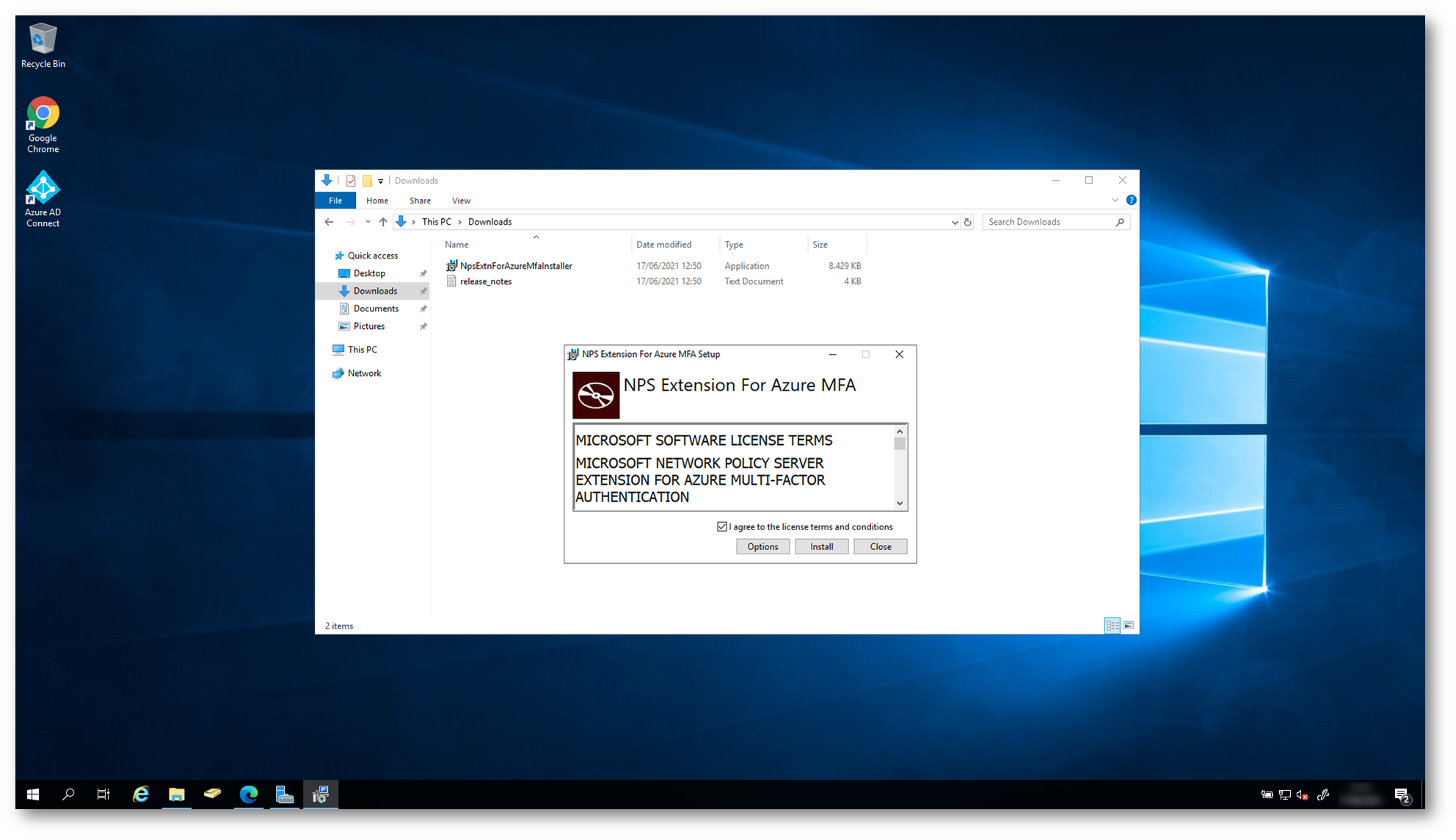

Nel caso in cui abbiate deciso di scaricare il file ZIP con lo script di installazione e i software da utilizzare in una delle vostre macchine virtuali, all’interno del file troverete i tool mostrati nella figura sotto e vi basterà lanciare lo script AzureMIgrateInstaller.ps1 per procedere all’installazione dei tool necessari.

![]()

Figura 7: Script di installazione di Azure Migrate

Avendo deciso di utilizzare la virtual appliance, ho effettuato il download del file OVA e l’ho importata nella mia infrastruttura VMware, seguendo i passaggi mostrati nelle immagini seguenti:

![]()

Figura 8: Importazione della virtual appliance di Azure Migrate nell’infrastruttura VMware

![]()

Figura 9: Scelta della cartella di importazione della virtual appliance di Azure Migrate

![]()

Figura 10: Scelta dell’host di virtualizzazione su cui eseguire la virtual appliance di Azure Migrate

![]()

Figura 11: Dettagli della virtual appliance di Azure Migrate

![]()

Figura 12: Scelta del datastore in cui importare la virtual appliance di Azure Migrate

![]()

Figura 13: Scelta del Port Group a cui collegare la virtual appliance di Azure Migrate

![]()

Figura 14: Schermata di riepilogo dell’importazione della virtual appliance di Azure Migrate

![]()

Figura 15: Importazione della virtual appliance di Azure Migrate completata

Avviate la VM, accettate i termini di utilizzo di Windows Server, inserite la password per l’amministratore locale e successivamente loggatevi.

![]()

Figura 16: Termini di licenza di utilizzo di Windows Server 2016

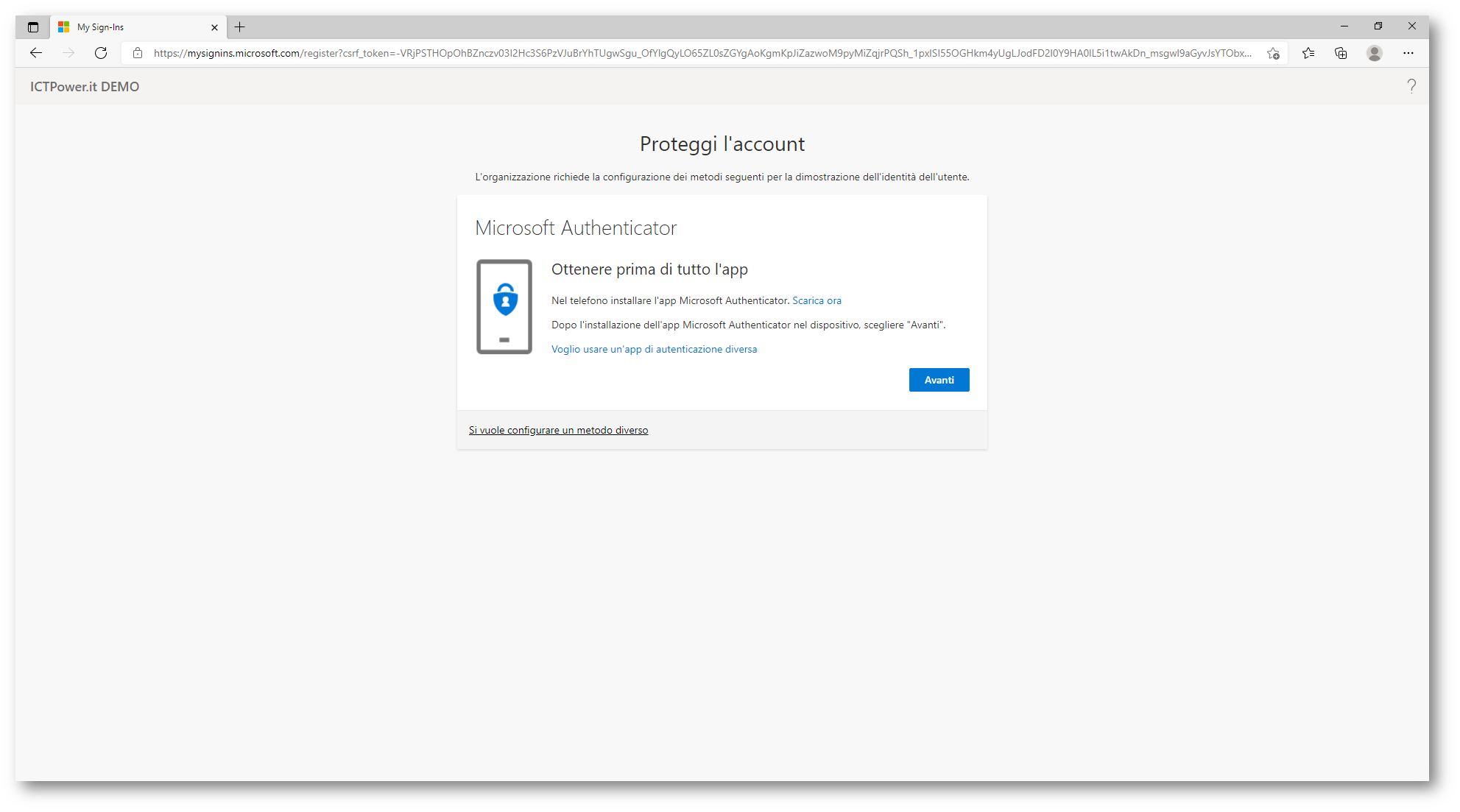

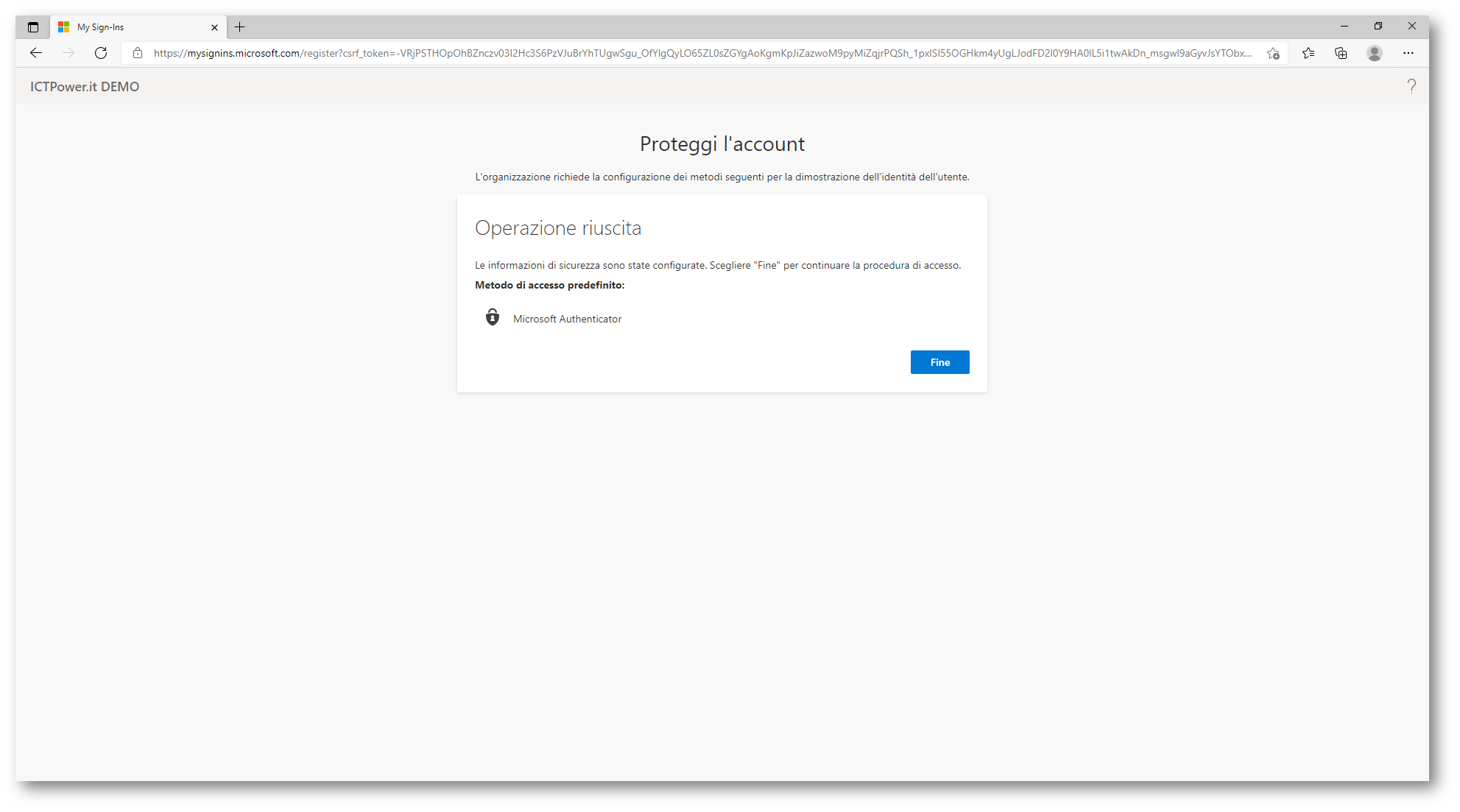

Al termine dell’avvio e dopo aver effettuato il login si aprirà l’Appliance Configuration Manager che vi permetterà, tramite una pagina web, di configurare l’appliance per poter comunicare tutti i dati relativi alle vostre macchine virtuali nel progetto di Azure Migrate. Le configurazioni richieste sono molto semplici e la pagina web è molto intuitiva.

![]()

Figura 17: Termini di utilizzo della virtual appliance di Azure Migrate

La virtual appliance di Azure Migrate provvederà a controllare che ci siano degli aggiornamenti da installare. Nel mio caso erano disponibili degli aggiornamenti e li ho installati seguendo le istruzioni a video.

![]()

Figura 18: Aggiornamenti disponibili per la virtual appliance di Azure Migrate

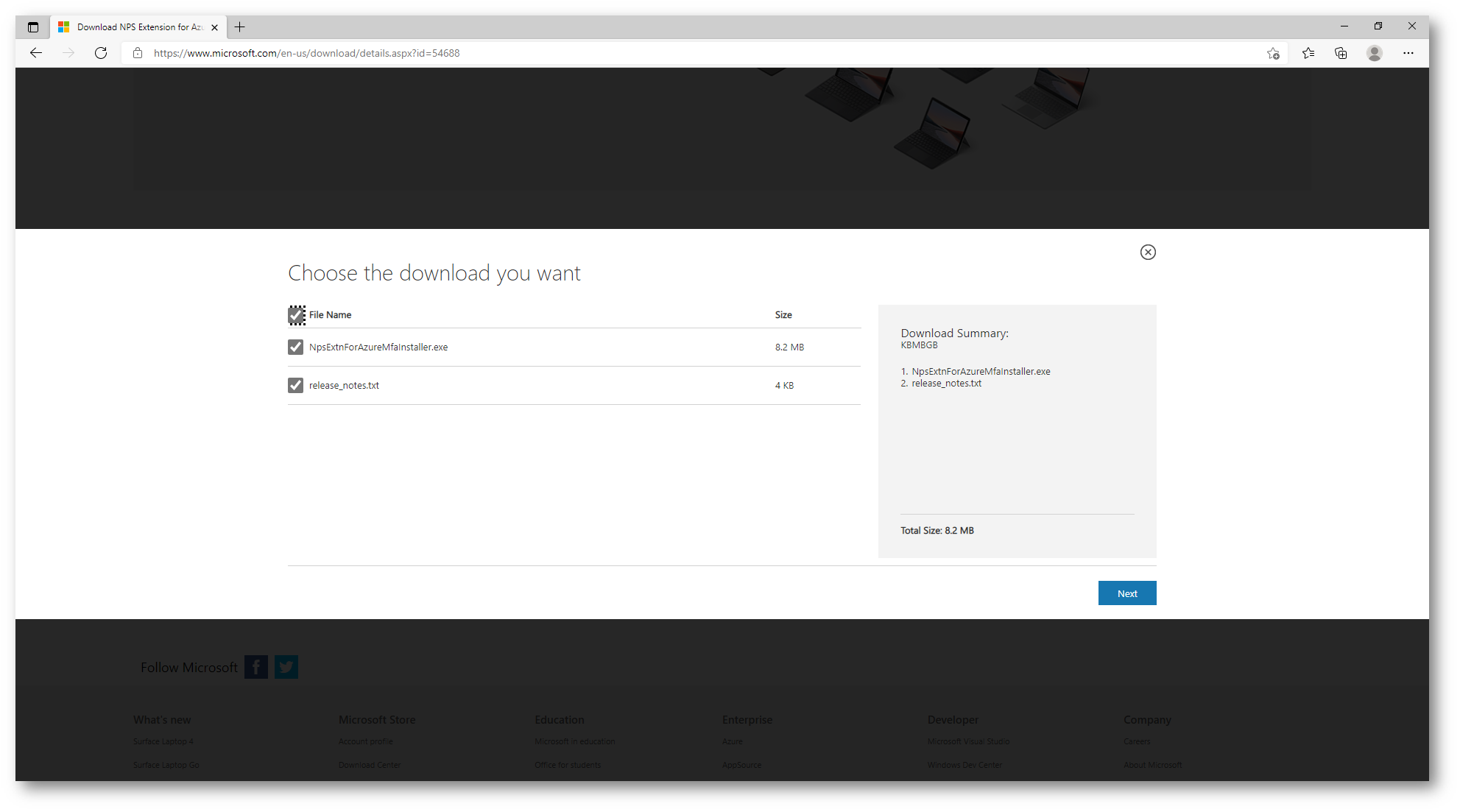

È necessario installare nella virtual appliance di Azure Migrate il VMware Virtual Disk Development Kit (VDDK). Cliccate sul link per collegarvi al portale di VMware, loggatevi con le vostre credenziali e provvedete al download e alla successiva estrazione dei file nella cartella indicata, come mostrato nelle figure sotto:

![]()

Figura 19: Mancanza del prerequisito VMware vSphere Virtual Disk Development Kit (VDDK)

![]()

Figura 20: Download del VMware vSphere Virtual Disk Development Kit dal sito ufficiale VMware

È possibile rieseguire i prerequisiti in qualsiasi momento durante la configurazione dell’appliance per verificare se l’appliance soddisfa tutti i prerequisiti.

![]()

Figura 21: Verifica di tutti i prerequisiti per la corretta esecuzione della virtual appliance di Azure Migrate

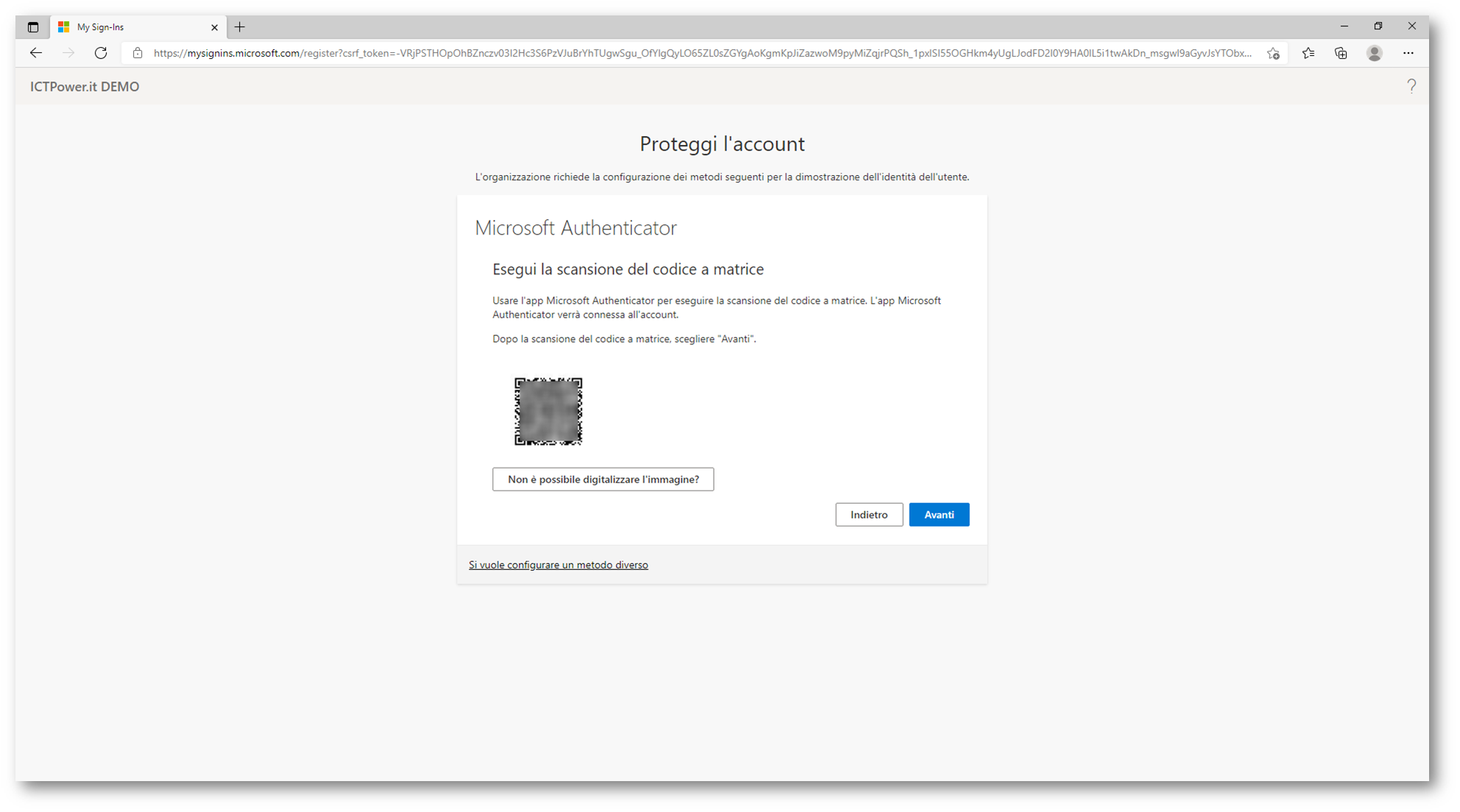

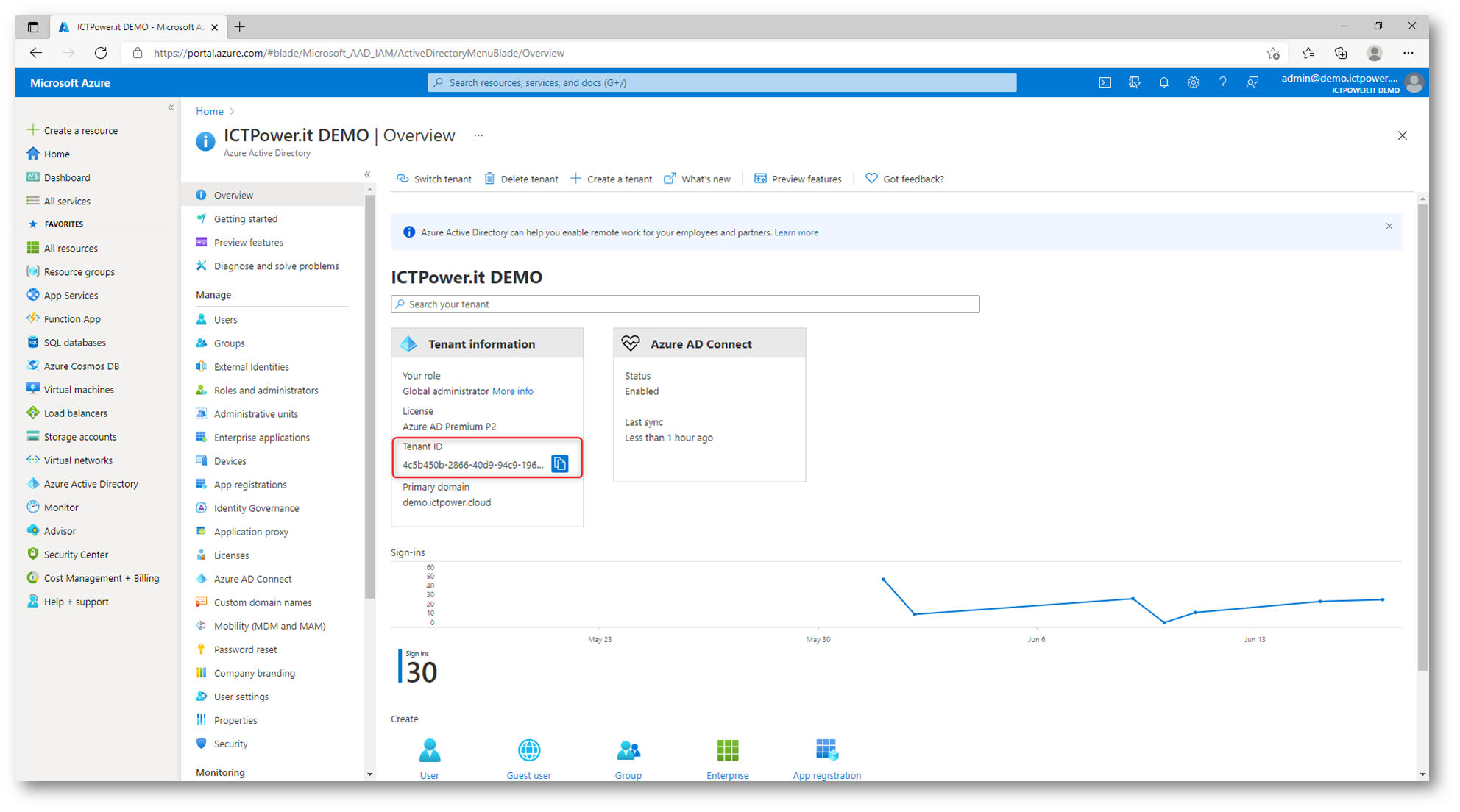

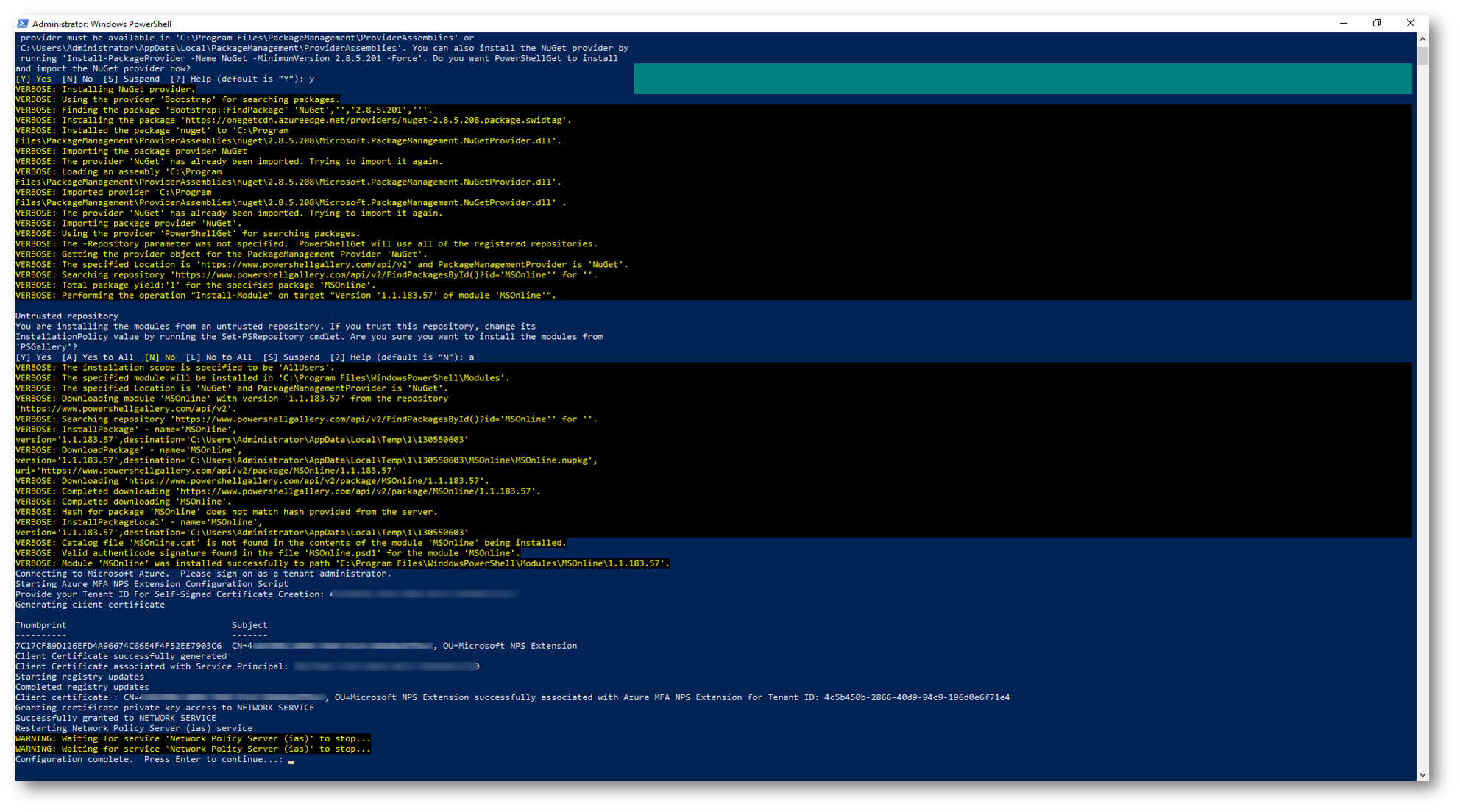

A questo punto, dopo aver controllato i prerequisiti software necessari al funzionamento dell’appliance, è necessario registrare la Azure Migrate appliance utilizzando la chiave di progetto che avete generato prima nel portale di Azure. In questo modo l’appliance invierà i dati collezionati direttamente nel nostro progetto di Azure Migrate.

Dal portale di Azure cliccate su Generate Key e segnatevi la chiave generata, che dovrà poi essere inserita nell’Appliance Configuration Manager.

![]()

Figura 22: Creazione della chiave di progetto dal portale di Azure

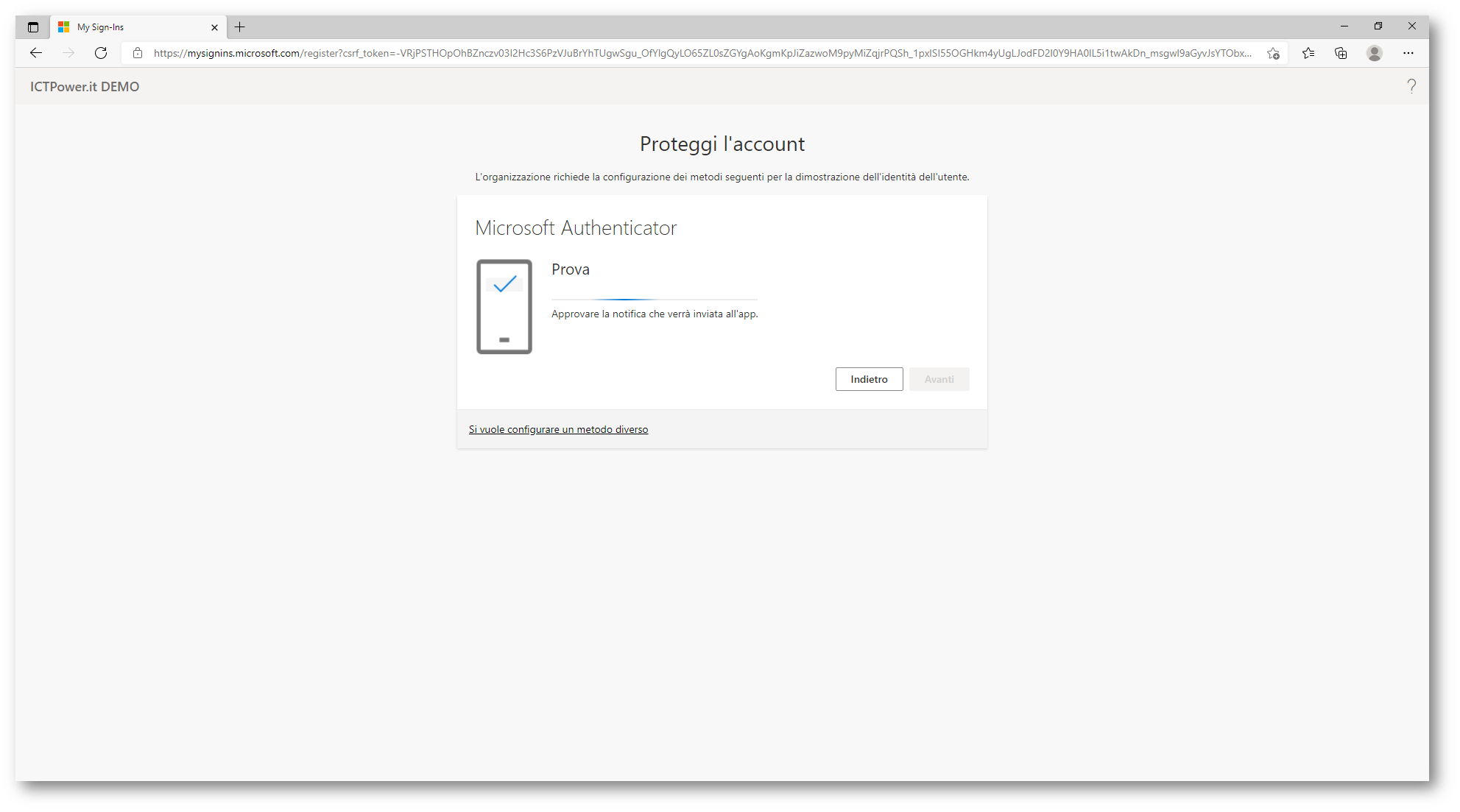

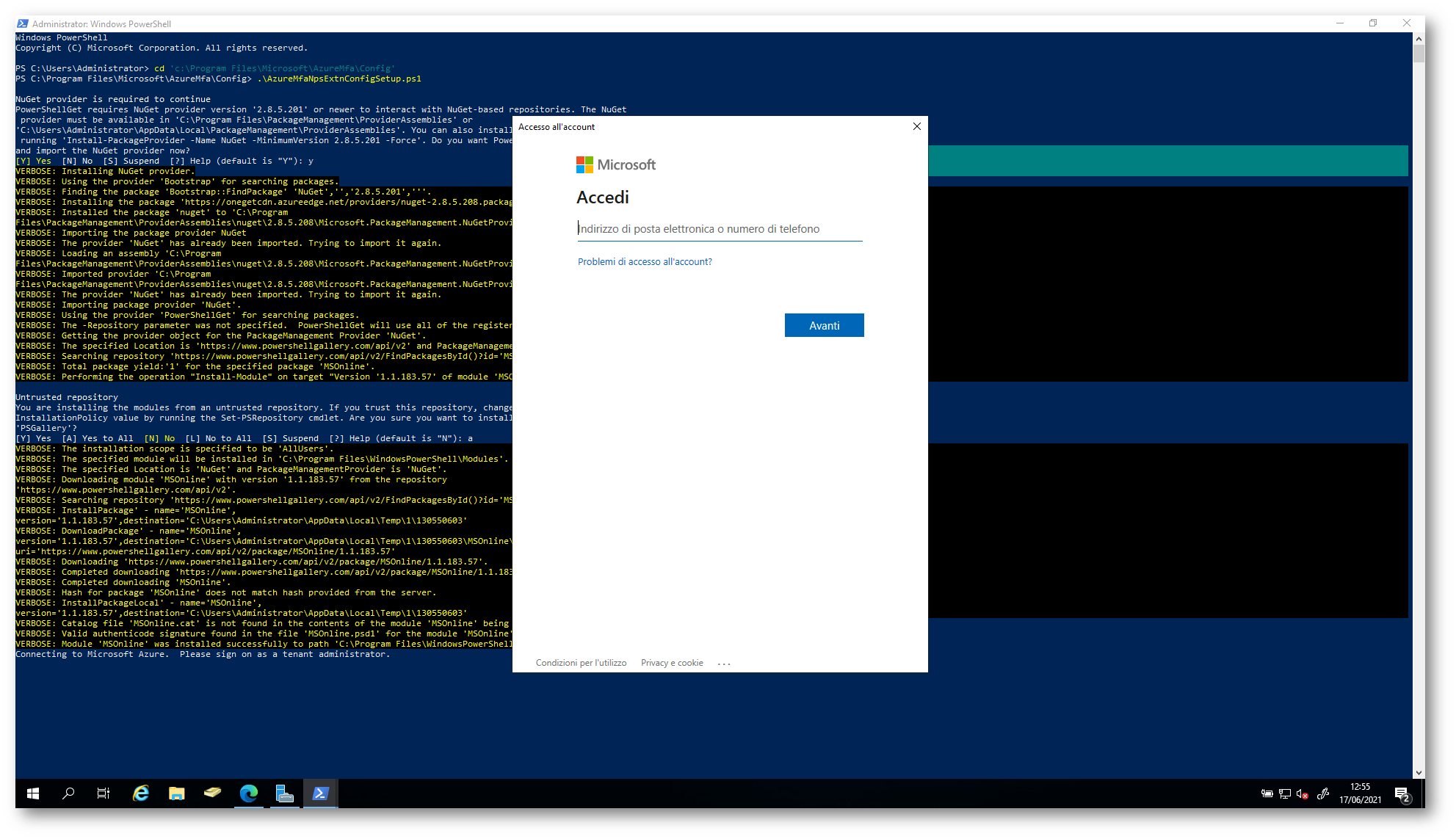

Inserite la chiave nell’Appliance Configuration Manager ed effettuate il login al vostro progetto di Azure per completare l’associazione della virtual appliance con Azure Migrate.

![]()

Figura 23: Inserimento della chiave di progetto e login ad Azure Migrate

![]()

Figura 24: Codice per il login ad Azure

![]()

Figura 25: Inserimento delle credenziali di autenticazione ad Azure

![]()

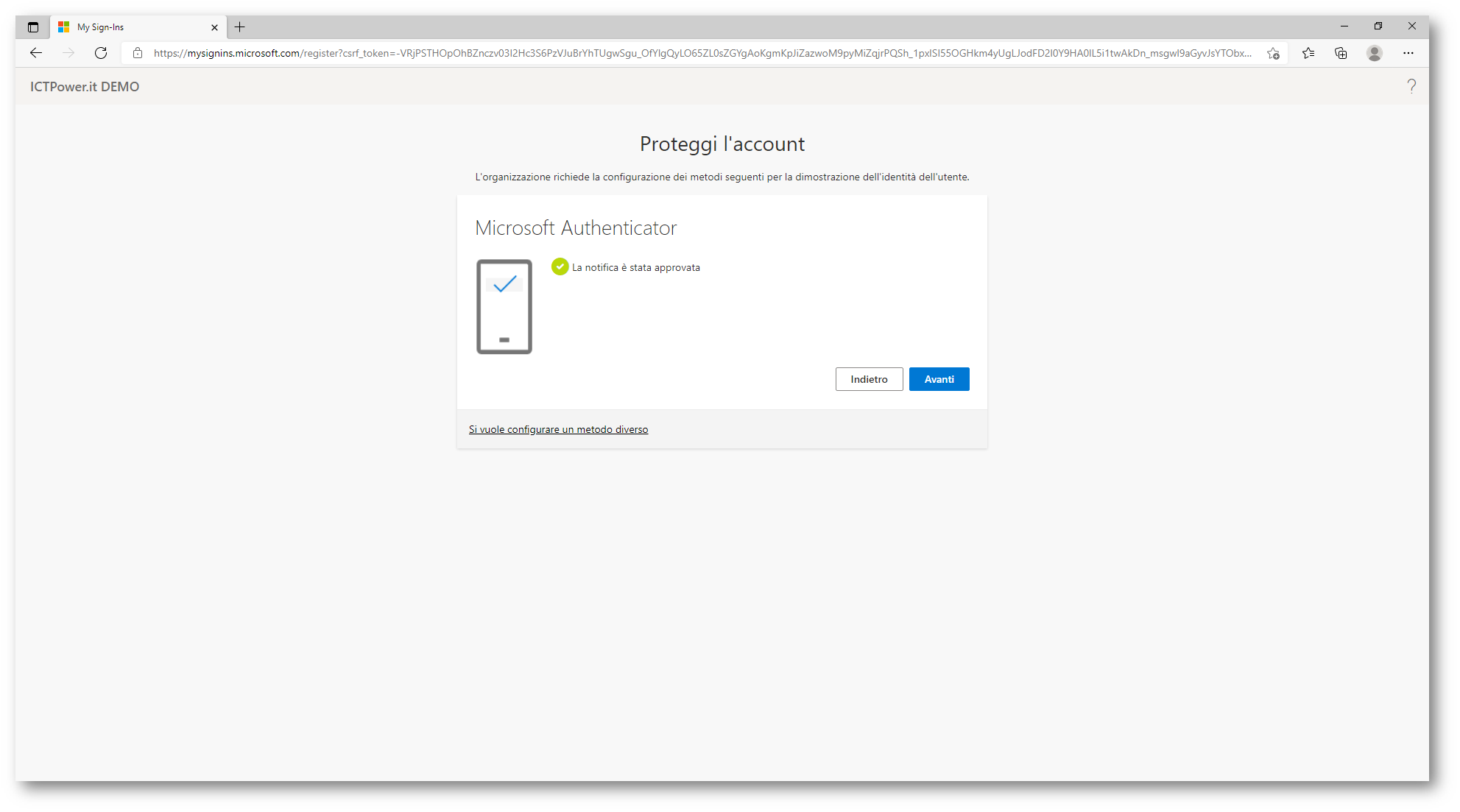

Figura 26: Registrazione della virtual appliance di Azure Migrate in corso

La procedura di registrazione dell’appliance di Azure Migrate potrebbe durare alcuni minuti. Nel mio caso sono bastati solo tre minuti, ma ce ne potrebbero volere fino a dieci.

Terminata la procedura di registrazione, fate clic su Add credentials per inserire le credenziali amministrative del vostro VMware vCenter, in modo tale che sia possibile fare il discover delle macchine virtuali in esecuzione nella vostra infrastruttura VMware.

![]()

Figura 27: Inserimento delle credenziali di accesso al VMware vCenter

Aggiungete quindi il VMware vCenter Server che volete utilizzare per il vostro progetto di migrazione con Azure Migrate, indicando l’indirizzo IP o l’FQDN.

NOTA: È necessario un server che esegue server vCenter versione 6.7, 6.5, 6.0 o 5.5.

![]()

Figura 28: Aggiunta del VMware vCenter Server di cui effettuare il discover e l’assessment

![]()

Figura 29: Aggiunta del VMware vCenter Server completata

Procedete quindi con l’inserimento delle credenziali che vi serviranno per poter effettuare un assessment agentless delle vostre VM, eseguendo l’inventario software e l’analisi delle dipendenze tra le diverse macchine. Potete scegliere dall’elenco se inserire credenziali di utenti locali di Windows o di Linux ed eventualmente credenziali di dominio. Per aggiungere più credenziali contemporaneamente, selezionate Add More.

![]()

Figura 30: Inserimento delle credenziali per l’assessment delle VM

Terminato l’inserimento di tutte le informazioni richieste, potete procedere facendo clic su Start discovery.

![]()

Figura 31: Inizio della discovery delle VM on-premises

![]()

Figura 32: Avvio della discovery dell’infrastruttura on-premises

La discovery inizia nel giro di pochissimi minuti ma sono necessari circa 15 minuti prima che l’inventario dei server individuati venga visualizzato nel portale di Azure. Il tool si connetterà al vostro VMware vCenter e comincerà a collezionare informazioni.

![]()

Figura 33: La discovery è iniziata e i dati vengono caricati nel nostro progetto di Azure Migrate

Dal portale di Azure, nel nodo Windows, Linux and SQL Server di Azure Migrate, vedrete che la Discovery è iniziata e nel giro di qualche minuto sarà possibile cominciare l’ assessment, come mostrato nella figura sotto.

NOTA: L’inventario software viene eseguito una volta ogni 12 ore.

![]()

Figura 34: La discovery delle VM on-premises è visibile nel portale di Azure

Assessment

Il percorso di migrazione ad Azure prevede la valutazione dei carichi di lavoro locali per misurare l’idoneità del cloud, identificare i rischi e stimare costi e complessità. La fase di assessment è quella più importante perché ci mostrerà se le nostre macchine possono essere migrate ad Azure e soprattutto che costi dovremo affrontare per ospitare la nostra infrastruttura nel cloud.

Dal nodo Windows, Linux and SQL Server di Azure Migrate, cliccate su Assess nella scheda Assessment tools.

![]()

Figura 35: Terminata la discovery è possibile effettuare l’assessment. Scelta del tipo di assessment da effettuare

Nel nostro caso vogliamo creare delle macchine Azure. Dopo aver selezionato Azure VM dal menu a tendina, partirà un wizard che vi guiderà nella creazione del report di assessment. Scegliete come Discovery Source Servers discovered from Azure Migrate Appliance e fate clic su Edit per cambiare le proprietà dell’assessment.

![]()

Figura 36: Wizard per la creazione del report di assessment

Poiché l’assessment è in grado di effettuare una stima dei costi, è importante configurare correttamente i parametri del progetto. Nella figura sotto sono mostrati i parametri disponibili. Modificateli a vostro piacimento per ottenere una stima dei costi verosimile.

![]()

Figura 37: Modifica dei parametri dell’assessment di Azure Migrate

Terminata la configurazione dei parametri proseguite con il wizard.

![]()

Figura 38: Modifica dei parametri dell’assessment completata

Dopo aver dato un nome all’assessment e un nome al gruppo di macchine da includere, scegliete di quali macchine volete effettuare l’ assessment, selezionando quelle che sono state trovate dalla appliance di Azure Migrate che avete installato on-premises e che ha effettuato il discovery.

![]()

Figura 39: Scelta delle macchine on-premises di cui fare l’assessment

![]()

Figura 40: Creazione dell’assessment

Nel giro di pochissimo tempo verrà creato l’ assessment e sarà possibile visualizzarne i risultati , partendo direttamente dal nodo Windows, Linux and SQL Server di Azure Migrate.

![]()

Figura 41: Assessment creato

Cliccando sul gruppo di server verrete reindirizzati alla pagina degli assessment, da cui potrete visualizzare le informazioni raccolte dall’appliance di Azure Migrate.

![]()

Figura 42: Scelta dell’assessment

Come si può vedere dalla figura sotto, sono state trovate diverse macchine virtuali e vengono visualizzati i costi stimati e la possibilità (readiness) delle macchine di poter essere migrate ed eseguite in Azure.

![]()

Figura 43: Risultati dell’Assessment creato

Cliccando su Azure readiness potete ricevere il dettaglio per ogni singola macchina virtuale ed in più cliccando su Edit properties avete la possibilità di modificare il vostro assessment.

![]()

Figura 44: Dettaglio della Azure readiness delle VM scelte

Potete modificare l’ assessment scegliendo una target location diversa da quella scelta in precedenza, cambiare la dimensione delle macchine virtuali, il VM uptime ed altri parametri disponibili, come mostrato nella figura sotto:

![]()

Figura 45: Modifica dei parametri dell’assessment – Cambio della VM series

Come si può vedere dalla figura sotto, i risultati dell’ assessment sono diversi da quelli proposti inizialmente, perché tengono conto le modifiche che ho effettuato ai parametri e ricalcolano i costi considerando le nuove configurazioni che ho scelto.

![]()

Figura 46: Assessment modificato secondo i nuovi parametri inseriti

Migration

Dopo l’assessment siamo pronti per la terza fase, cioè la migrazione delle macchine virtuali VMware in Azure. Date un’occhiata alla pagina Selezionare un’opzione di migrazione VMware con Azure Migrate Server – Azure Migrate | Microsoft Docs per conoscere di diversi scenari di migrazione.

Io ho deciso di effettuare una migrazione agentless Supporto per la migrazione di VMware in Azure Migrate – Azure Migrate | Microsoft Docs, che utilizza l’appliance di Azure Migrate.

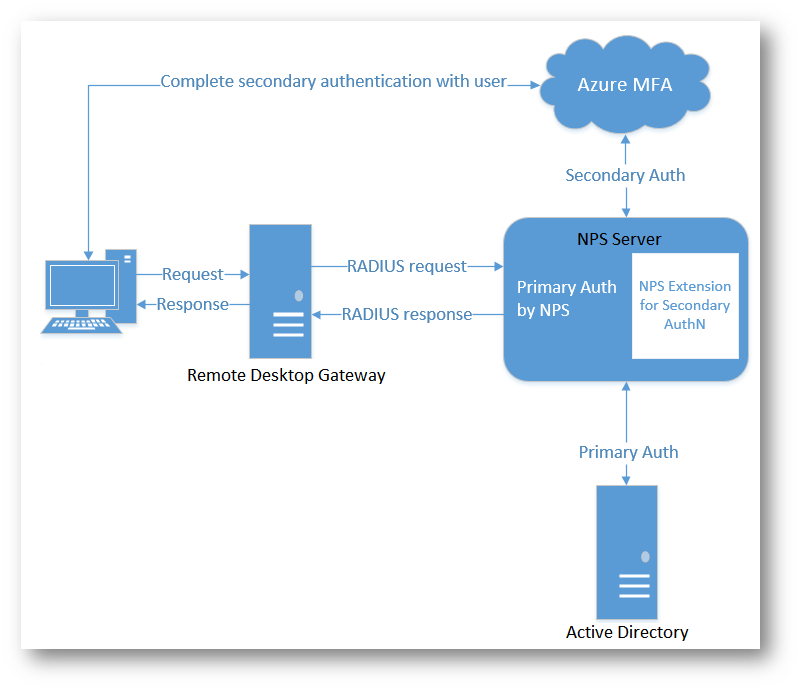

L’opzione di replica senza agente funziona usando gli snapshot VMware e la tecnologia VMware changed block tracking (CBT) per replicare i dati dai dischi delle macchine virtuali. Quando la replica è configurata per una macchina virtuale, viene innanzitutto attraversata una fase di replica iniziale. Durante la replica iniziale, viene creato uno snapshot della macchina virtuale e viene replicata una copia completa dei dati dai dischi snapshot nei dischi gestiti nella sottoscrizione di destinazione.

Al termine della replica iniziale per la macchina virtuale, il processo di replica passa a una fase di replica incrementale (delta replication). Nella fase di replica incrementale le modifiche ai dati che si sono verificate dall’inizio dell’ultimo ciclo di replica completato vengono replicate e scritte nei dischi gestiti della replica, mantenendo la replica sincronizzata con le modifiche apportate nella macchina virtuale. La tecnologia VMware changed block tracking (CBT) viene usata per tenere traccia delle modifiche tra i cicli di replica.

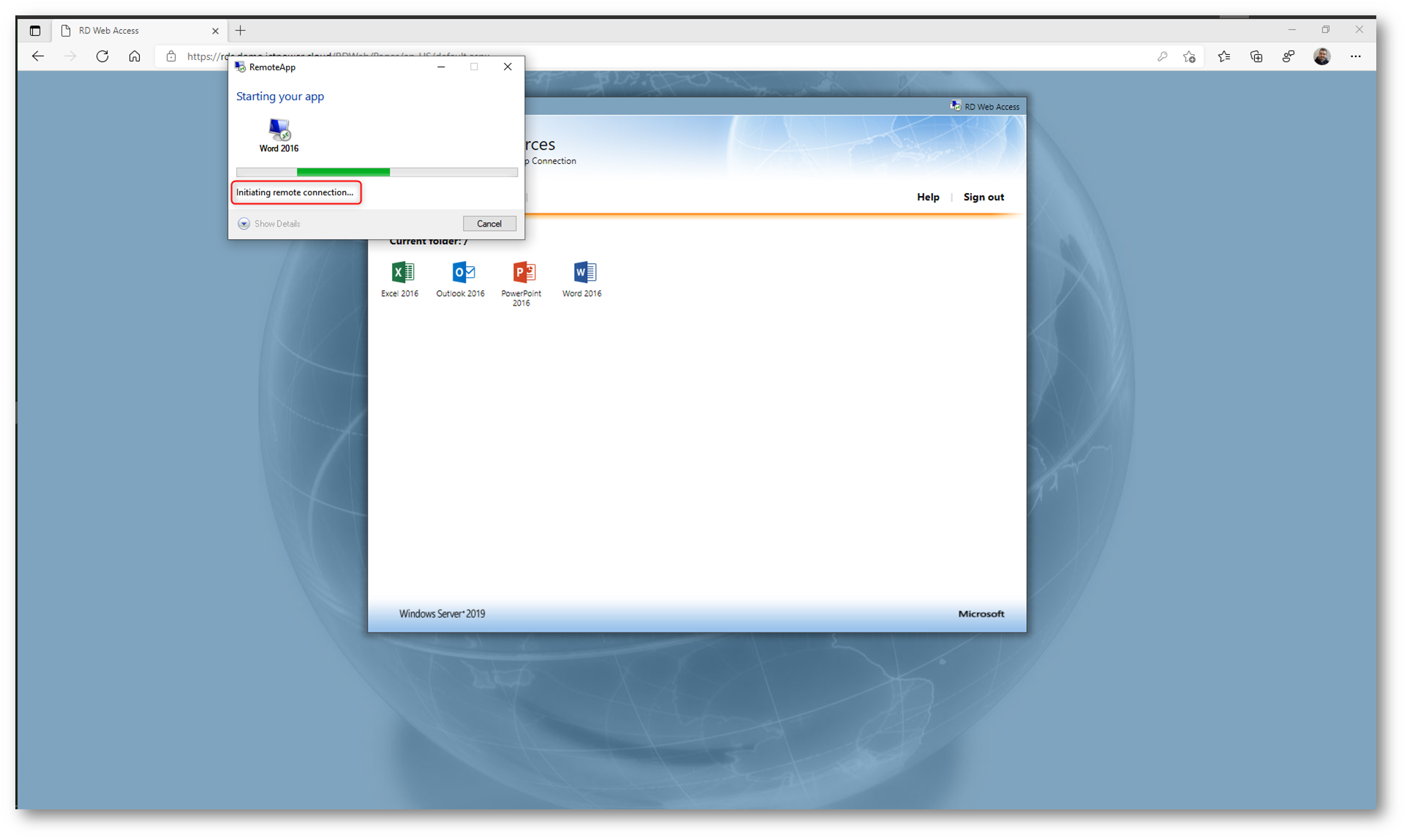

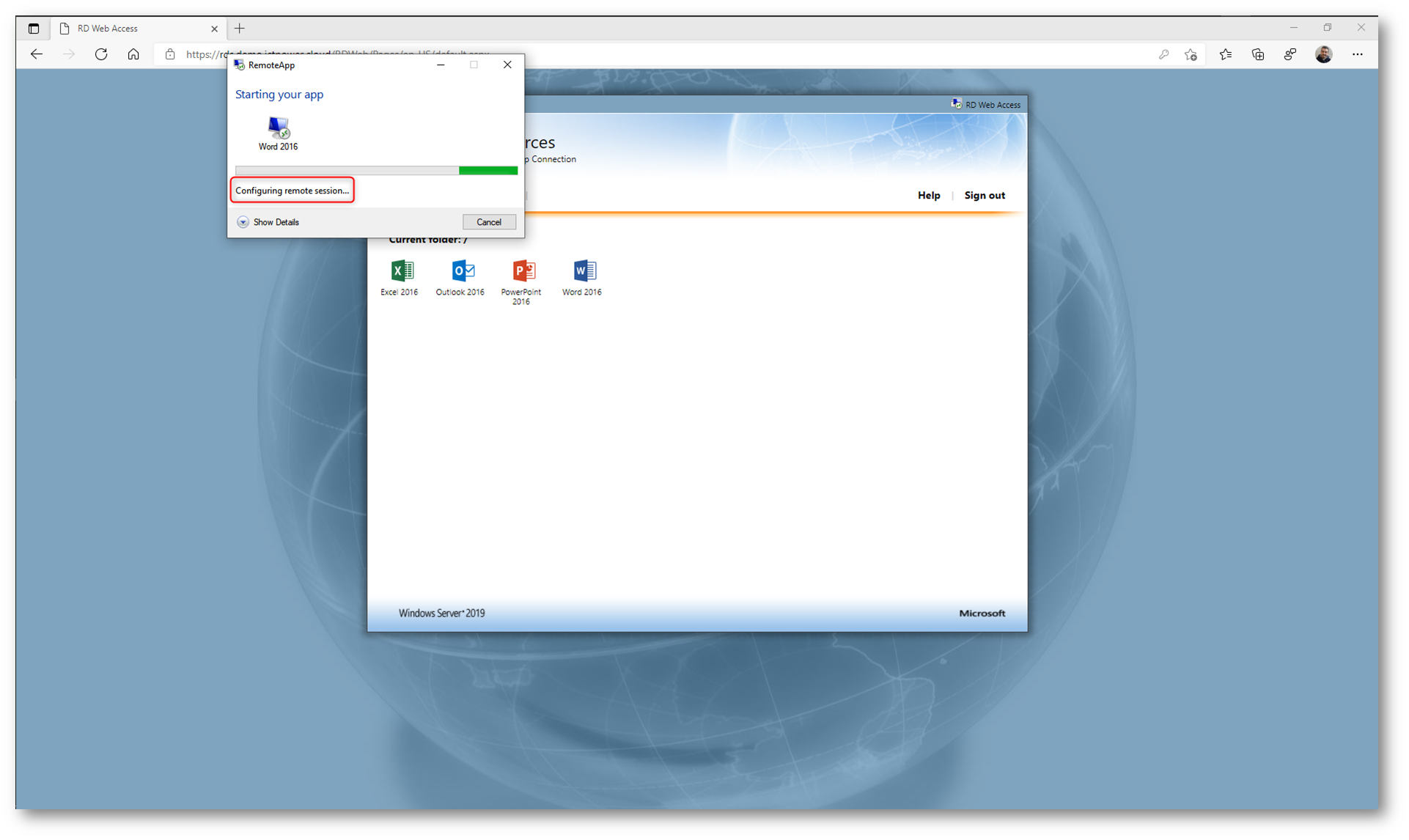

Dal portale di Azure, scegliete Azure Migrate scegliete il nodo Windows, Linux and SQL Server e cliccate su Replicate nella scheda dei Migration tools. Dopo aver scelto il virtualizzatore che utiizzate on-premises e la regione di Azure dove volete migrare le macchine virtuali fate clic su Create Resources. Nelle figure sotto sono mostrati tutti i passaggi:

![]()

Figura 47: Fase di Discover dei Migration Tools

![]()

Figura 48: Scelta del tipo di infrastruttura su cui girano attualmente le vostre macchine

![]()

Figura 49: Scelta del tipo di appliance che verrà utilizzata per la replica delle macchine

![]()

Figura 50: Scelta dei parametri di importazione delle macchine

![]()

Figura 51: Le macchine da replicare sono quelle di cui abbiamo effettuato l’assessment

![]()

Figura 52: Inserimento delle informazioni relative alla sottoscrizione, al resource group, alla VNET e alle opzioni di disponibilità e di cifratura delle VM

Decidete quale dimensione deve avere ogni singola VM oppure lasciate decidere ad Azure Migrate, secondo le informazioni che avrà raccolto l’appliance di Azure Migrate durante a fase di assessment e secondo le indicazioni che avete dato voi se avete cambiato l’assessment come mostrato prima.

![]()

Figura 53: Scelta della dimensione delle VM Scelta della dimensione delle VM

![]()

Figura 54: Scelta dei dischi da replicare per ogni singola VM

![]()

Figura 55: Schermata di riepilogo ed avvio della replica delle VM

Il processo di creazione delle risorse necessarie alla migrazione dura pochi minuti. Nella figura sotto sono mostrate tutte le risorse create in Azure che verranno utilizzate per la replica e la protezione delle VM.

![]()

Figura 56: Risorse create per la replica delle VM

Nel giro di qualche minuto comincerà anche la replica delle VM on-premises. Potete seguire le diverse fasi dal portale di Azure, dalla blade di notifica.

![]()

Figura 57: Avvio della replica delle VM on-premises

Prima dell’avvio della replica verranno effettuate delle operazioni sulle VM on-premises. Durante la replica iniziale, viene creato uno snapshot della macchina virtuale e viene replicata una copia completa dei dati dai dischi snapshot nei dischi gestiti nella sottoscrizione di destinazione.

![]()

Figura 58: Cattura degli snapshot delle VM on-premises

![]()

Figura 59: Dettaglio di uno degli snapshot catturati

Terminate le operazioni on-premises, comincerà la replica delle VM. Nel portale di Azure vi verrà mostrata una notifica.

![]()

Figura 60: Avvio delle repliche notificata nel portale di Azure

A questo punto non vi resta che attendere la prima replica di tutte le VM scelte. Mettetevi comodi

![]()

Figura 61: Replica iniziale delle VM in Azure

Tutte le macchine verranno replicate attraverso la Azure Migrate Appliance (si veda la figura 2). Come si può vedere nell’immagine sotto c’è parecchia attività

![]()

Figura 62: La replica delle VM avviene attraverso la Azure Migrate appliance

![]()

Figura 63: Inizio della prima replica delle VM

Al termine della replica iniziale per la macchina virtuale, il processo di replica passa a una fase di replica incrementale (Delta Sync). Nella fase di replica incrementale le modifiche ai dati che si sono verificate dall’inizio dell’ultimo ciclo di replica completato vengono replicate e scritte nei dischi gestiti della replica, mantenendo la replica sincronizzata con le modifiche apportate nella macchina virtuale. La tecnologia VMware changed block tracking (CBT) viene usata per tenere traccia delle modifiche tra i cicli di replica.

Vengono replicati solo i dati modificati dopo il ciclo di replica completato precedente per mantenere sincronizzata la replica per la macchina virtuale. Al termine di ogni ciclo di replica, viene rilasciato lo snapshot e viene eseguito il consolidamento dello snapshot per la macchina virtuale. L’appliance di Azure Migrate continuerà ad effettuare una sincronizzazione differenziale delle VM ogni ora.

![]()

Figura 64: Alcune macchine hanno completato la replica iniziale

A seconda della dimensione delle VM e della banda disponibile potrebbero volerci diverse ore per completare la prima replica. Al termine della replica iniziale, le macchine riporteranno lo stato Delta Sync e sarà possibile effettuare il Test di migrazione.

![]()

Figura 65: Replica iniziale delle VM completata

Nell’infrastruttura VMware on-premises sarà possibile vedere i diversi task di rimozione degli snapshot alla fine della replica iniziale.

![]()

Figura 66: Rimozione degli snapshot nell’infrastruttura on-premises alla fine della replica iniziale delle VM

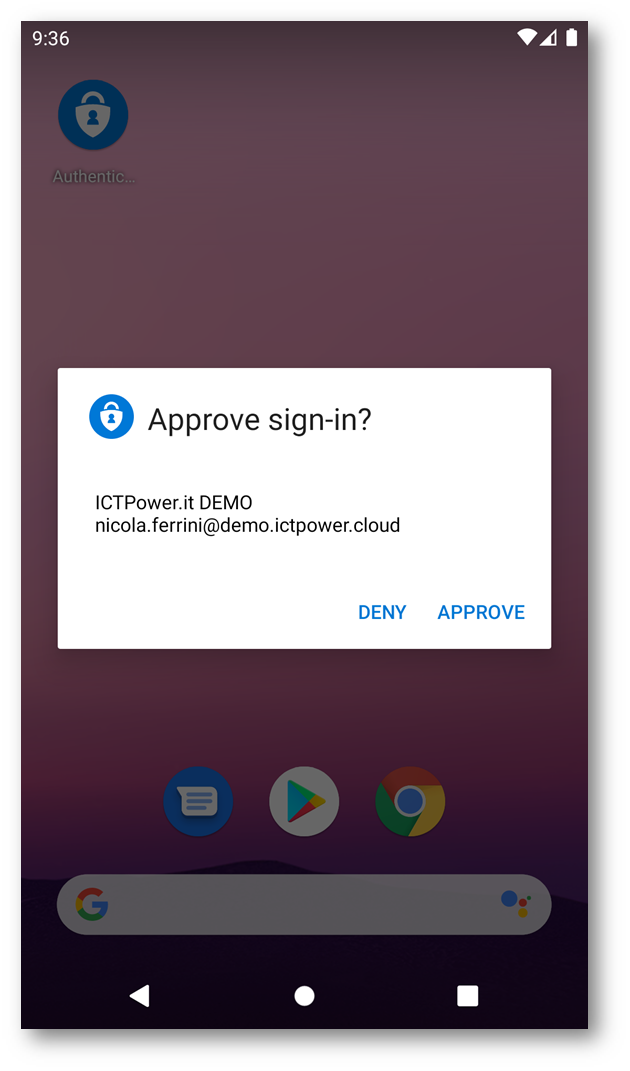

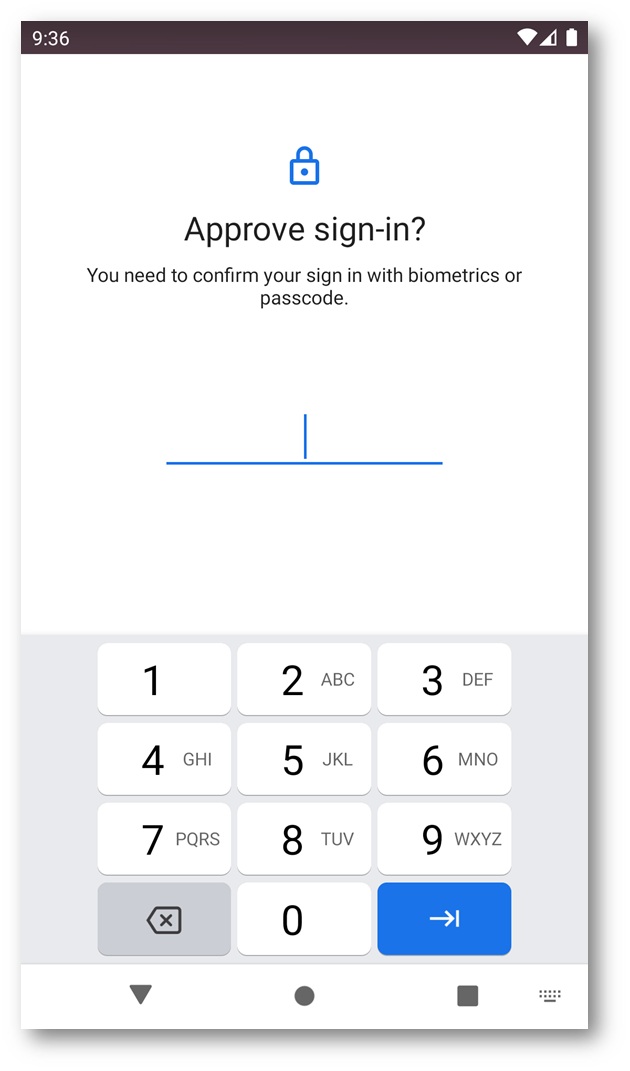

Test di migrazione delle VM

Per assicurarvi che la migrazione sia andata a buon fine potete effettuare un test di migrazione, che catturerà uno snapshot del disco della macchina virtuale che avete replicato e successivamente lo collegherà ad una VM di test da eseguire in Azure per le verifiche del caso. Cliccate sulla Vm da testare e scegliete Test Migration dai pulsanti in alto. Nella schermata successiva scegliete a quale virtual network collegare la macchina virtuale, in modo tale da potervi poi successivamente connettere e verificare che tutto funzioni in maniera corretta.

![]()

Figura 67: Inizio del test di migrazione della VM

NOTA: la virtual network a cui collegare la VM deve essere già esistente. Vi consiglio di utilizzare una virtual network non collegata alla rete di produzione perché altrimenti vi ritroverete due host con lo stesso nome nella rete.

![]()

Figura 68: Scelta della virtual network a cui collegare la VM, per effettuare i test. e inizio del test di migrazione

Cliccando sulle Notifiche avrete al possibilità di seguire in tempo reale le operazioni di preparazione ed avvio del test di migrazione.

![]()

Figura 69: Avvio del test di migrazione della VM

![]()

Figura 70: Avvio della VM completato. È ora possibile effettuare i test di funzionamento

Noterete a questo punto che è stata creata una nuova macchina virtuale, con lo stesso nome della VM ma con il suffisso -test, a cui vi potrete collegare per effettuare tutte le prove di funzionamento, come mostrato nella figura sotto:

![]()

Figura 71: VM di test creata, pronta per poter essere testata

Collegatevi quindi alla macchina virtuale in desktop remoto ed effettuate tutte le prove che ritenete necessarie per verificarne il corretto funzionamento nel cloud.

![]()

Figura 72: Collegamento alla VM per il test di migrazione

![]()

Figura 73: Macchina VMware eseguita in Azure – Test di funzionamento

Ripetete la stessa procedura per tutte le VM, in modo tale da poter verificare se tutti software funzionano perfettamente e le VM possono scambiare dati tra di loro.

![]()

Figura 74: Avvio del test per tutte le altre macchine da migrare

Le macchine virtuali saranno avviate in Azure e riporteranno nella colonna della fase di migrazione la scritta Test clean up pending. Procedete al completamento di tuti i test.

![]()

Figura 75: Tutte le macchine da migrare sono avviate e sono in fase di test

![]()

Figura 76: Tutte le macchine di test sono attive e potete procedere con le verifiche di funzionamento

Terminati tutti i test potete quindi ritornare nel pannello di Azure Migrate e utilizzare il tasto Clean up test migration per completare la procedura di test e per distruggere la/le macchina/e di test creata/e.

![]()

Figura 77: Completamento del test di migrazione e pulizia delle risorse di test create

![]()

Figura 78: Conferma della pulizia delle risorse di test

Migrazione delle VM

Terminati tutti i test le macchine saranno nello stato Ready to migrate e sarà possibile migrare la macchina virtuale utilizzando il tasto Migrate dal portale di Azure Migrate. Partirà una procedura che vi guiderà nell’operazione di lift-and-shift e di accensione della macchina in Azure. Come si può vedere dalle figure sotto l’operazione è molto semplice e non necessita di spiegazioni.

![]()

Figura 79: Le VM replicate possono essere migrate e accese in Azure

Decidete quali macchine migrare scegliendole dalla lista. Azure Migrate supporta la replica simultanea di 500 macchine virtuali. Quando si prevede di replicare più di 300 macchine virtuali, è necessario distribuire un’appliance con scalabilità orizzontale. L’appliance di scalabilità orizzontale è simile a un’appliance Azure Migrate primaria, ma è costituita solo da un agente gateway per facilitare il trasferimento dei dati in Azure.

Le VM on-premises verranno spente e verrà eseguita una replica incrementale di tutti i dati, sfruttando la tecnologie del VMware change block Tracking (CBT). Al termine della replica incrementale i dischi gestiti della replica corrispondenti alla macchina virtuale vengono usati per creare la macchina virtuale in Azure. Subito prima di attivare la migrazione/failover, è necessario arrestare la macchina virtuale locale. L’arresto della macchina virtuale garantisce zero perdite di dati durante la migrazione.

![]()

Figura 80: Scelta delle VM da migrare

![]()

Figura 81: Avvio del processo di migrazione della VM replicata

![]()

Figura 82: Snapshot e consolidamento dei rischi della VM on-premises

![]()

Figura 83: L’operazione di migrazione è completata

Al termine dell’operazione di migrazione potrete notare che la macchina scelta risulta nello stato Migrated.

![]()

Figura 84: La macchina è stata migrata correttamente

Nel portale di Azure troverete le macchine migrate e potrete cominciare ad utilizzarle.

![]()

Figura 85: Le macchine migrate sono visibili nel portale di Azure

![]()

Figura 86: Overview della macchina migrata

A questo punto è possibile interrompere la replica e completare la migrazione. Verrà fermata la macchina on-premises e verrà anche interrotta la replica con la macchina accesa in Azure. L’arresto della replica eliminerà i dischi intermedi (dischi di inizializzazione) creati durante la replica dei dati e si eviteranno anche costi aggiuntivi associati alle transazioni di archiviazione in questi dischi.

Dal pannello di Azure Migrate selezionate la macchina migrata e fate clic su Stop replication.

![]()

Figura 87: Interruzione della replica tra la VM on-premises e quella migrata in Azure

![]()

Figura 88: Operazione di interruzione della replica in corso

Terminata la procedura noterete che la VM migrata non è più disponibile tra la Replicating machines conosciute dalla Azure Migrate virtual appliance.

![]()

Figura 89: La macchina VMware migrata viene eliminata dalle macchine replicate dalla Azure Migrate appliance

Procedete alla migrazione delle restanti macchine virtuali.

Conclusioni

Grazie ad Azure Migrate siamo capaci di spostare facilmente i nostri workload dall’on-premises verso Azure. Dopo una prima fase di assessment possiamo avere un’idea dei costi di esercizio e delle configurazioni migliori per l’esecuzione delle nostre VM nel cloud di Microsoft. La fase di discovery e di assessment rappresentano un punto cruciale per la scelta strategica della migrazione. Il tool poi ci permette davvero con pochi clic di migrare le macchine virtuali VMware in Azure.

Per approfondimenti vi rimando alla pagina Documentazione di Azure Migrate | Microsoft Docs dove troverete ulteriori informazioni, guide di approfondimento e le Domande frequenti Azure Migrate – Azure Migrate | Microsoft Docs

L'articolo Migrare macchine virtuali VMware dall’on-premises ad Azure utilizzando Azure Migrate proviene da ICT Power.

X-series, Xeon® W-series

X-series, Xeon® W-series