Come annunciato, non molto tempo fa, Microsoft ha aggiornato il modello di manutenzione del sistema operativo Windows 10, introducendo il recente canale semestrale. Esso rappresenta l’aggiornamento delle funzionalità del sistema operativo che avrà la cadenza di 2 volte all’anno, indicativamente marzo e settembre. Per gli IT Pro, e i curiosi, ricordiamo che questo canale va a sostituire le opzioni Current Branch (CB) con Canale semestrale (mirato) e Current Branch for Business (CBB) con Canale semestrale già a partire da Windows 10 versione 1703.

In prossimità dell’arrivo di Windows 10 versione 1803 (nome in codice Redstone 4 e ancora senza nome ufficiale), previsto intorno a marzo 2018, vogliamo raccogliere una serie di novità che verranno introdotte in questa nuova versione di Windows 10.

Nota: L’articolo è molto lungo e consigliamo di aggiungerlo tra i vostri Preferiti a mo’ di promemoria.

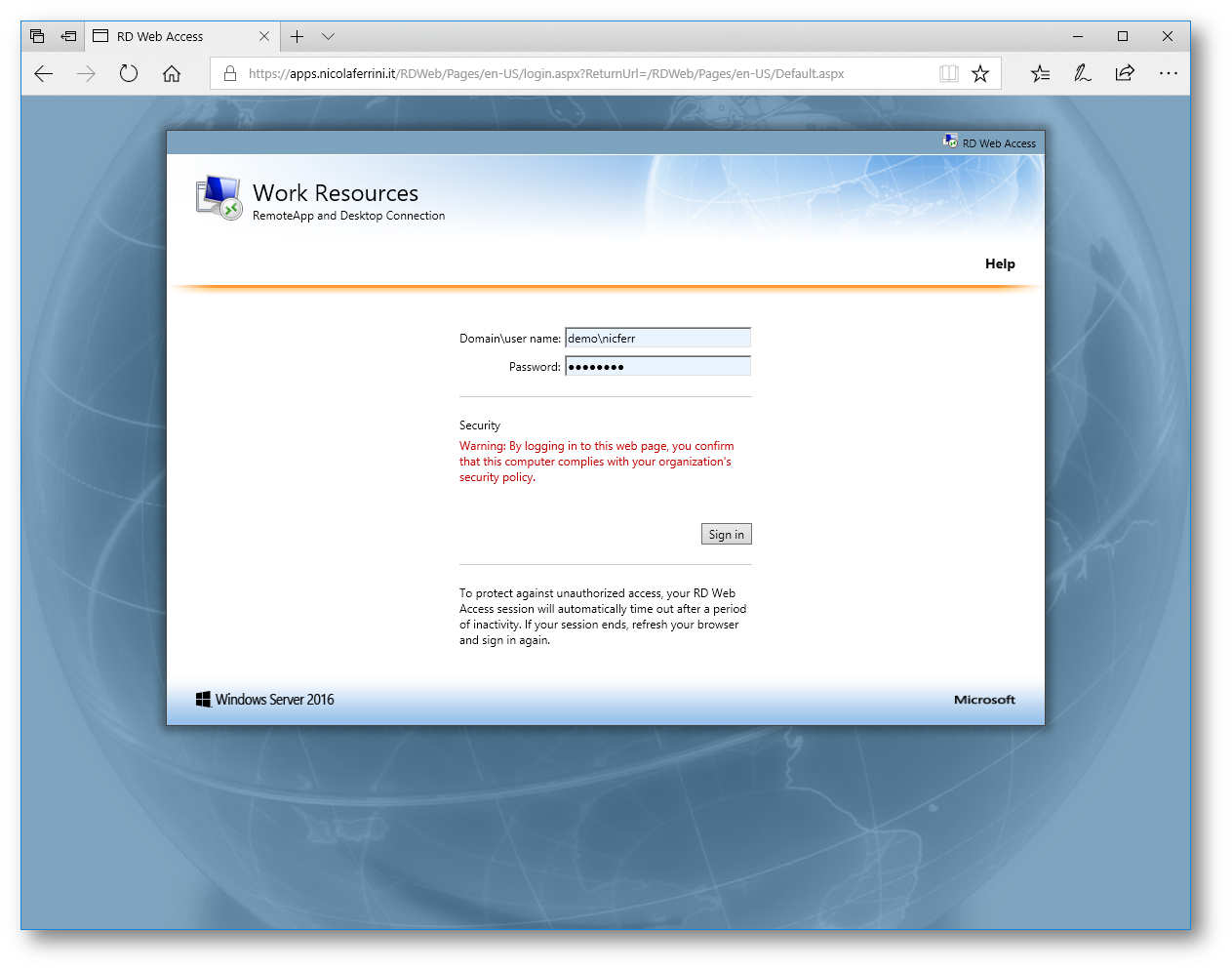

Timeline (Sequenza Temporale)

Sequenza temporale è una nuova funzionalità che andrà a migliorare le funzionalità di gestione del multitasking del PC. Essa nasce dall’esigenza di poter recuperare tutte quelle attività su cui si è lavorato in passato, dai siti web visitati fino a determinati file modificati nelle varie applicazioni utilizzate.

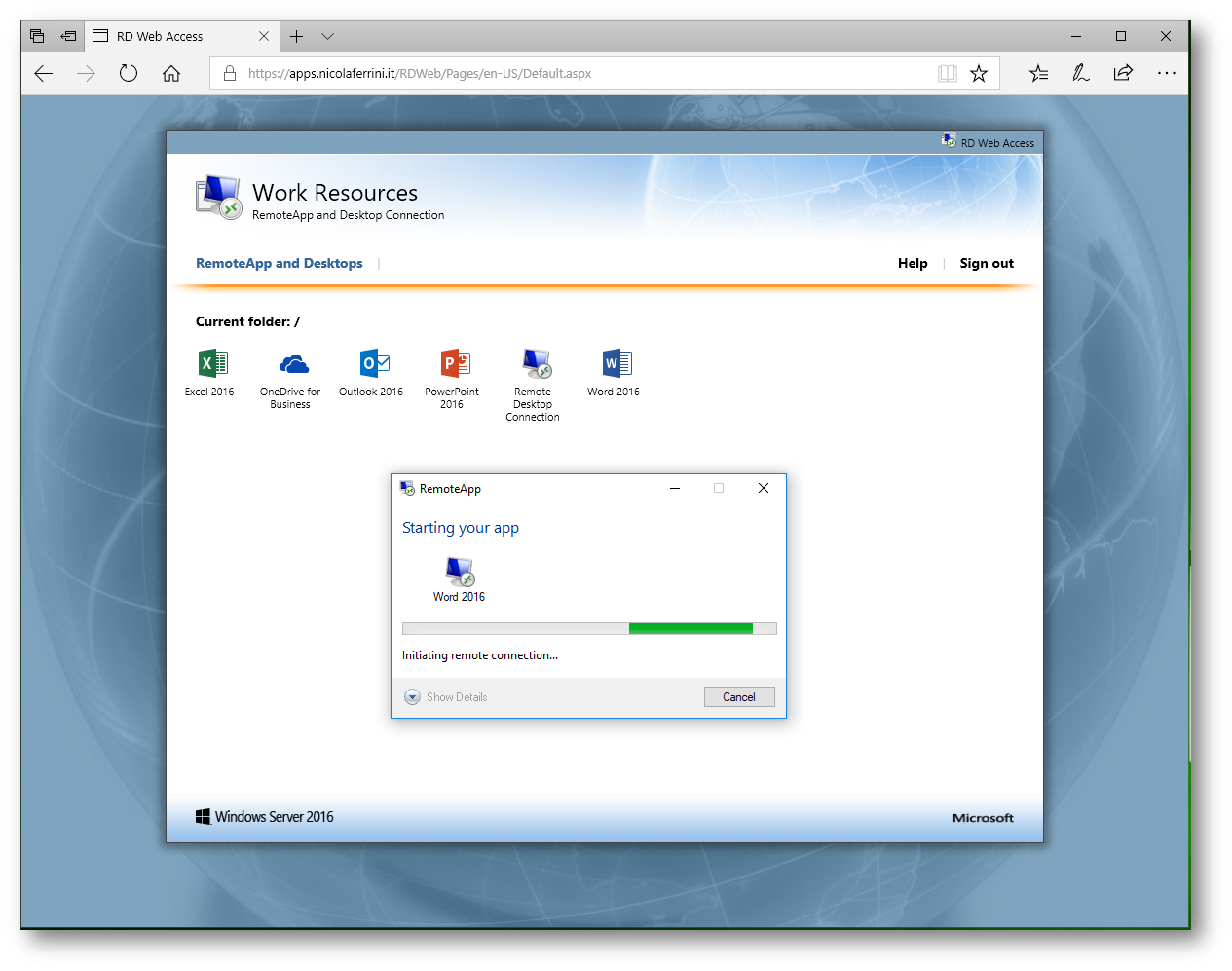

Timeline introduce un nuovo metodo per recuperare le attività effettuate, in un determinato periodo, sul proprio PC, su altri computer e su dispositivi iOS/Android. La nuova funzione va ad integrarsi in Visualizzazione attività (vedrete una nuova icona), con la possibilità di “muoversi” tra le applicazioni aperte e le attività passate (Figura 1)

![]()

Figura 1 – Timeline in azione una volta fatto clic su Visualizzazione attività

Come si può notare, dall’immagine precedente, la visualizzazione sarà divisa in:

- Sezioni organizzate per data con le attività salienti

- Una comoda barra di scorrimento per navigare tra esse

- Una comoda casella ricerca per individuarne di specifiche (in alto a destra).

Per default Timeline registrerà e sincronizzerà, grazie al Cloud, un massimo di 4 giorni di attività. Per avere una sincronizzazione fino a 30 giorni sarà necessario attivare un’opzione specifica tramite il pulsante Attiva presente in basso (Figura 2).

![]()

Figura 2 – Opzione per visualizzare più giorni nella sequenza temporale

Nelle Impostazioni > Privacy è presente una nuova sezione dedicata alla Cronologia attività (Figura 3) da dove sarà possibile configurare gli account che utilizzeranno la funzione Timeline, disattivare la funzione oppure cancellare la cronologia delle attività registrate fino a quel momento.

![]()

Figura 3 – La nuova sezione Cronologia attività

Il supporto a Timeline sarà aggiunto alla varie applicazioni da parte degli sviluppatori (a questo link le linee guida ufficiali) e per il momento è presente su Edge, Office, alcune Universal Windows App e Cortana (Figura 4). L’assistente vocale di Windows 10 sarà in grado di suggerire alcune attività da riprendere quando cambieremo dispositivo.

![]()

Figura 4 – Selezione di un’attività tramite Cortana

Miglioramenti nella Shell e nelle Impostazioni di Windows

Il Fluent Design è sempre più integrato nel sistema, infatti gli effetti Acrylic e Reveal vengono abilitati nel menu Start, nella Taskbar, nella schermata Condividi (Figura 5), nei menu a comparsa di Orologio e Calendario, Volume e Input.

![]()

Figura 5 – Fluent Design sempre più presente

Elenco cartelle nel menu Start personalizzabile. Per andare incontro a coloro che stanno ancora aggiornando a Windows 10, per la prima volta, Microsoft sta ulteriormente semplificando la navigazione verso le risorse presenti sul PC visualizzando i collegamenti rapidi delle cartelle Documenti e Immagini nel menu Start per impostazione predefinita. Era già presente questa possibilità, ma “probabilmente” era poco intuitiva e individuabile.

Se si vuole ulteriormente personalizzare l’elenco delle cartelle sarà sufficiente fare clic con il pulsante destro del mouse su un qualsiasi elemento presente e comparirà un collegamento diretto alle Impostazioni di Personalizzazione (Figura 6).

![]()

Figura 6 – Personalizzazione delle cartelle visibili nel menu Start

Stati di OneDrive nel Riquadro di spostamento. Nel pannello laterale di Esplora File può essere mostrato lo stato della sincronizzazione con OneDrive (Figura 7), replicando le icone di stato già viste con l’introduzione dei File su Richiesta in Windows 10 Fall Creators Update.

È possibile attivarli/disattivarli da Opzioni cartella presente nel menu Visualizza. Spostandoci nella scheda Visualizzazione > Impostazioni avanzate > Riquadro di spostamento troveremo la nuova opzione Mostra sempre lo stato di disponibilità (Figura 8).

![]()

Figura 7 – Stato di OneDrive direttamente in Esplora Risorse

![]()

Figura 8 – Opzione “Mostra sempre lo stato di disponibilità”

Nuovo look per le Impostazioni. Dopo i miglioramenti introdotti in Windows 10 versione 1709, Microsoft ha ridisegnato il nuovo Pannello di Controllo con un occhio all’acuità visiva (Figura 9). Sicuramente la schermata è molto più ordinata.

![]()

Figura 9 – Impostazioni di Windows ridisegnato

Non disturbare diventa Assistente notifiche. Con l’espansione della funzionalità Non disturbare, Microsoft cambia il nome in Assistente notifiche e non solo (Figura 10). Con essa sarà possibile:

- Scegliere gli orari in cui non si vuole essere disturbati dalle notifiche.

- Impostare la funzionalità in modo che venga attivata automaticamente in determinati orari oppure quando si sta tenendo una presentazione o eseguendo un gioco, attraverso delle Regole automatiche.

- Consentire alle notifiche con priorità di essere visualizzate, anche con la funzionalità attiva, e visualizzare un riepilogo degli elementi persi al termine dell’orario impostato.

- Nascondere tutte le notifiche ad eccezione delle sveglie.

La tre modalità (Disattivato, Solo priorità, Solo sveglie) saranno selezionabili dal Centro Notifiche, dal relativo pulsante rapido, oppure facendo clic con il tasto destro del mouse sul pulsante per richiamare sempre il Centro notifiche.

![]()

Figura 10 – Nuovo Assistente notifiche

Impostazione Accessibilità ridisegnata. Forte attenzione al tema dell’accessibilità da parte di Microsoft. Dopo i numerosi feedback sono state aggiunte nuove impostazioni di accesso facilitato (Figura 11), migliorando le singole descrizioni e raggruppando le varie impostazioni correlate nelle seguenti categorie: Visione, Udito e Interazione.

![]()

Figura 11 – Schermata Accessibilità riorganizzata in maniera più semplice per gli utenti

Nuova sezione dedicata ai Caratteri. Nell’ottica di deprecare il vecchio Pannello di Controllo, all’interno di Impostazioni > Personalizzazione viene introdotta una sezione dedicata ai Caratteri (Font) (Figura 12). Cliccando su una delle famiglie di caratteri verrà mostrata una pagina con i dettagli e un’anteprima per ciascuna variante disponibile all’interno della famiglia selezionata (Figura 13). Presenti altre informazioni su ciascun font (Metadati) e la possibilità di disinstallare il font dal sistema.

Insieme alla nuova sezione Caratteri è stata introdotta la possibilità di installare nuovi tipi di carattere attraverso il Microsoft Store (Figura 14). Al momento non ce ne sono tantissimi disponibili, ma fanno sapere che ne arriveranno altri nei mesi a seguire.

![]()

Figura 12 – La nuova sezione Caratteri presente nelle Impostazioni di Personalizzazione

![]()

Figura 13 – Dettaglio di un Font selezionato

![]()

Figura 14 – Sezione Caratteri nel Microsoft Store per l’installazione di nuovi Font

Aggiunta la sezione Audio nelle Impostazioni. I settaggi per l’audio ora sono disponibili in una nuova sezione dedicata all’interno di Impostazioni > Sistema > Audio (Figura 15), con la possibilità di regolare settaggi avanzati per app e dispositivi.

![]()

Figura 15 – Nuova sezione Audio all’interno delle Impostazioni di Sistema

Aggiunta la sezione Avvio nelle Impostazioni. L’elenco delle applicazioni configurate per essere eseguite all’avvio del PC, o al login dell’utente, viene gestito tramite la scheda Avvio presente nel Task Manager. Sempre nell’ottica di migliorare le Impostazioni di Windows 10, sarà possibile configurare le applicazioni di avvio dalla sezione presente in Impostazioni > App > Avvio (Figura 16).

Sarà possibile verificare le app disponibili per l’avvio al momento dell’accesso e abilitare / disabilitare ciascuna di esse. Come nella configurazione classica sarà visibile l’impatto che hanno sul tempo di avvio del dispositivo.

![]()

Figura 16 – Nuova sezione Avvio all’interno delle Impostazioni delle App

Miglioramenti alla gestione della grafica. Molti dispositivi recenti sono in grado di riprodurre video in modalità HDR (High Dynamic Range), ma devono essere calibrati in fabbrica per abilitare questa opzione. In Windows 10 sarà possibile riprodurre video HDR tramite nuove funzionalità presenti in Impostazioni > App > Riproduzione video (Figura 17). Se l’hardware lo consente sarà possibile abilitare l’elaborazione automatica del video per migliorarne la resa visiva.

![]()

Figura 17 – Nuova sezione Riproduzione video dedicata alle impostazioni vide per le app che utilizzano la piattaforma integrata di Windows

Nuove impostazioni per i sistemi Multi-GPU. Presente nelle impostazioni grafica una nuova pagina per i sistemi Multi-GPU (sistemi con più schede grafiche) la quale consentirà di gestire la preferenza delle prestazioni grafiche di app specifiche. Sicuramente molti hanno familiarità con impostazioni simili di AMD e Nvidia (tranquilli, continueranno a funzionare), ma se la preferenza sarà indicata da questa nuova area essa avrà la precedenza sulle altre. La pagina è presente in Impostazioni > Sistema > Schermo > (scorrendo verso il basso) > Impostazioni grafica (Figura 18).

Per utilizzare questa personalizzazione sarà sufficiente scegliere un’applicazione per impostare la relativa preferenza:

Per impostazione predefinita, l’applicazione aggiunta ha una preferenza Predefinito, ovvero il sistema decide autonomamente la migliore GPU da assegnare all’applicazione.

Cliccando sull’applicazione e sul pulsante Opzioni si potrà scegliere la GPU con risparmio energia o la GPU ad alte prestazioni (Figura 19).

![]()

Figura 18 – Nuova sezione dedicata alle Impostazioni grafica

![]()

Figura 19 – Schermata in cui si può selezionare una scheda grafica per una specifica app

Perfezionata la sezione Area geografica & Lingua. Finalmente viene migliorata la sezione Area geografica e lingua, con l’introduzione di una serie di indicazioni per ogni lingua (Figura 20). Queste sono utili ad indicare le varie opzioni disponibili come Lingua di visualizzazione, Sintesi vocale, Riconoscimento vocale e Riconoscimento grafia (Figura 21).

![]()

Figura 20 – Sezione Area geografica e lingua migliorata con più indicazioni per ogni lingua

![]()

Figura 21 – Schermata con le lingue da installare e le varie opzioni disponibili

Impostazioni per le connessioni dati con rete cellulare. Viene inserita la possibilità di preferire l’uso della rete Cellulare a quella Wi-Fi (Figura 22), favorendo (ad esempio) le connessioni 4G LTE (o superiori) e coloro che possiedono piani dati illimitati. Ricordiamo che la sezione è visibile solo utilizzando dispositivi compatibili.

![]()

Figura 22 – Sezione Cellular dedicata a quei dispositivi in cui è presente la parte telefonica per la connessione dati

Migliorata la gestione dello spazio disco.

Uno strumento molto comodo presente in Windows dai tempi di XP è Pulizia Disco. Esso permette di eliminare elementi inutili dal disco come i file temporanei o le anteprime delle immagini. Ora è stato integrato nelle nuove Impostazioni e la si può raggiungere da Impostazioni > Sistema > Archiviazione > Libera spazio ora (Figura 23).

![]()

Figura 23 – Libera spazio ora in azione come il “vecchio” Pulizia Disco

Migliorate le specifiche e le autorizzazioni. Le Opzioni avanzate di ogni singola app sono state aggiornate in modo da contenere le rispettive specifiche come il numero di versione dell’app per un facile riferimento. Dalla stessa schermata sarà possibile autorizzare quali app UWP possono accedere, ad esempio, ai contatti o alla fotocamera (Figura 24). Aggiunti anche dei link diretti per verificare il consumo della batteria e l’esecuzione in background, e configurare le notifiche nella schermata di blocco.

Come promemoria, il modo più semplice per accedere alla pagina delle impostazioni di una particolare app UWP è fare clic con il tasto destro del mouse sull’app nel menu Start e selezionare Altro > Impostazioni app.

![]()

Figura 24 – Nuova schermata dedicata alle specifiche e autorizzazioni per singola app

Pannello Emoji disponibile per più lingue. Il pannello utile ad inserire le Emoji in una qualsiasi casella di testo, o simile, è finalmente disponibile anche per le altre lingue compreso l’italiano (Figura 25). Per richiamarlo è sufficiente premere Tasto Windows + punto (.)

![]()

Figura 25 – Pannello Emoji in azione

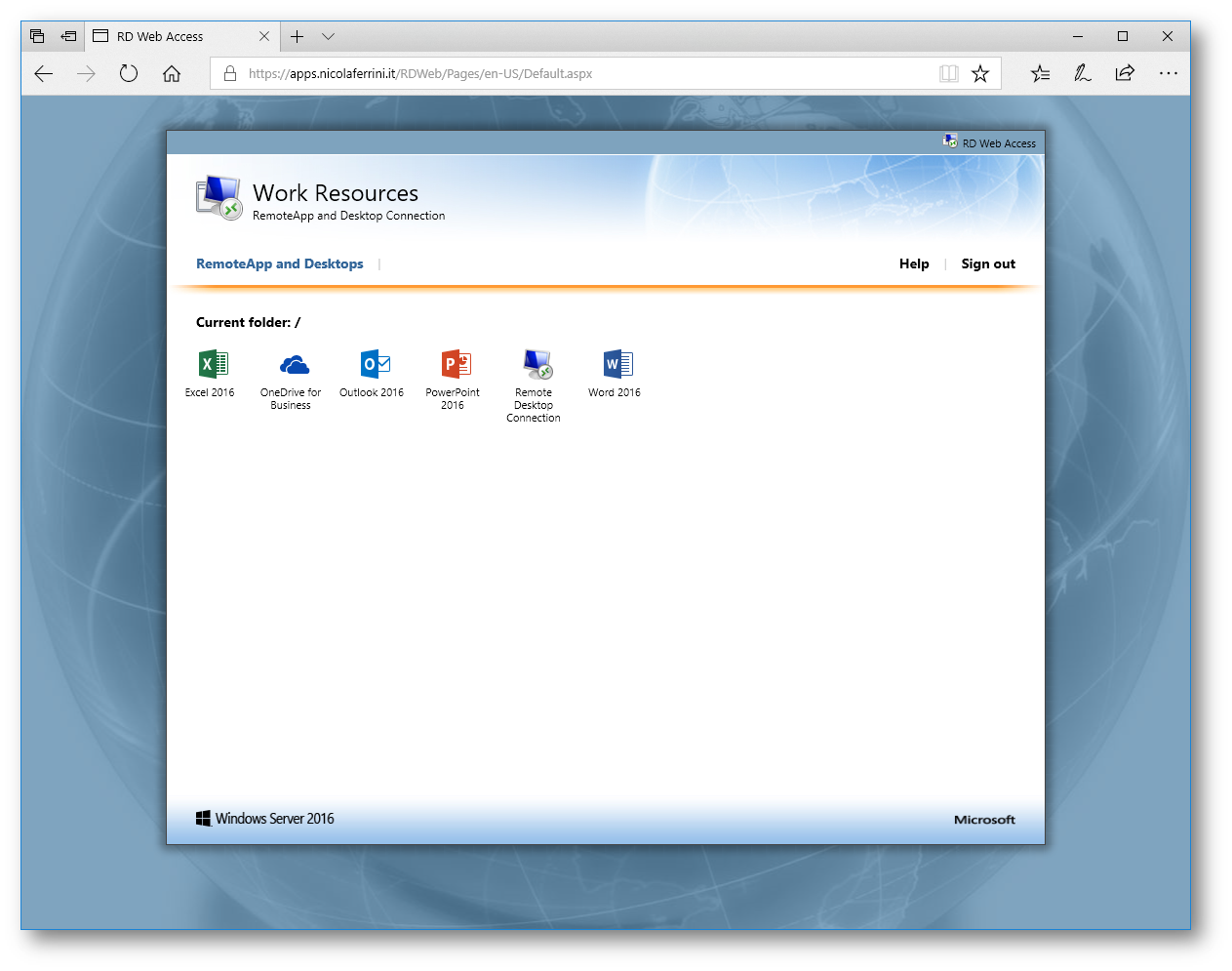

Miglioramenti in Microsoft Edge

Il “nuovo” browser di Microsoft riceve una serie di aggiornamenti atti a migliorare l’aspetto estetico, l’esperienza d’uso “classica” (ovvero la navigazione sui siti web), l’organizzazione delle sezioni importanti e la lettura di file PDF e/o EPUB. Iniziamo dal nuovo tema scuro (c’era già, ma questo è ancora più scuro con contrasti migliori), e dall’introduzione dell’effetto Reveal e dello sfondo traslucido Acrylic provenienti dal nuovo Fluent Design (Figura 26).

![]()

Figura 26 – Miglioramenti del Fluent Design in Edge

Miglioramenti importanti nell’Hub (Preferiti, Elenco di lettura, Cronologia e Download) con una nuova schermata più ordinata, intuitiva e personalizzabile (Figura 27).

![]()

Figura 27 – Hub (Preferiti, Elenco di lettura, Cronologia e Download) migliorato

DevTools ancorabili a destra. Gli strumenti utili agli sviluppatori (F12) per analizzare una pagina web possono essere ancorati anche verticalmente, a destra, attraverso un piccolo pulsante in alto a destra. Questo miglioramento soddisfa una forte richiesta da parte di moltissimi sviluppatori web.

![]()

Figura 28 – DevTools ancorato verticalmente a destra

Stampa senza elementi superflui. Finalmente è possibile stampare pagine Web da Microsoft Edge senza pubblicità e altri elementi di confusione. Nella finestra di dialogo per la stampa sarà sufficiente impostare l’opzione Stampa senza elementi superflui, dal menu a tendina, su Attivata (Figura 29). Ovviamente questa opzione sarà visibile solo per determinati tipi di pagine web.

![]()

Figura 29 – Esempio di stampa con la funzione “Stampa senza elementi superflui” impostata su Attivata

Nuova esperienza di lettura per i file EPUB, PDF e visualizzazione di lettura. In Windows 10 versione 1803 troveremo nuove funzionalità e nuove esperienze per la lettura dei Libri in Microsoft Edge, compresi un menu a comparsa Note (Figura 30), Strumenti grammaticali per libri EPUB (Figura 31) e visualizzazione di lettura (Figura 32), un’esperienza di lettura a schermo intero, e tante altre ancora.

![]()

Figura 30 – Menu a comparsa Note con l’elenco di quelle che abbiamo creato

![]()

Figura 31 – Strumenti grammaticali in azione con la funzione evidenzia verbi attivata

![]()

Figura 32 – Visualizzazione del libro a schermo intero per una lettura immersiva

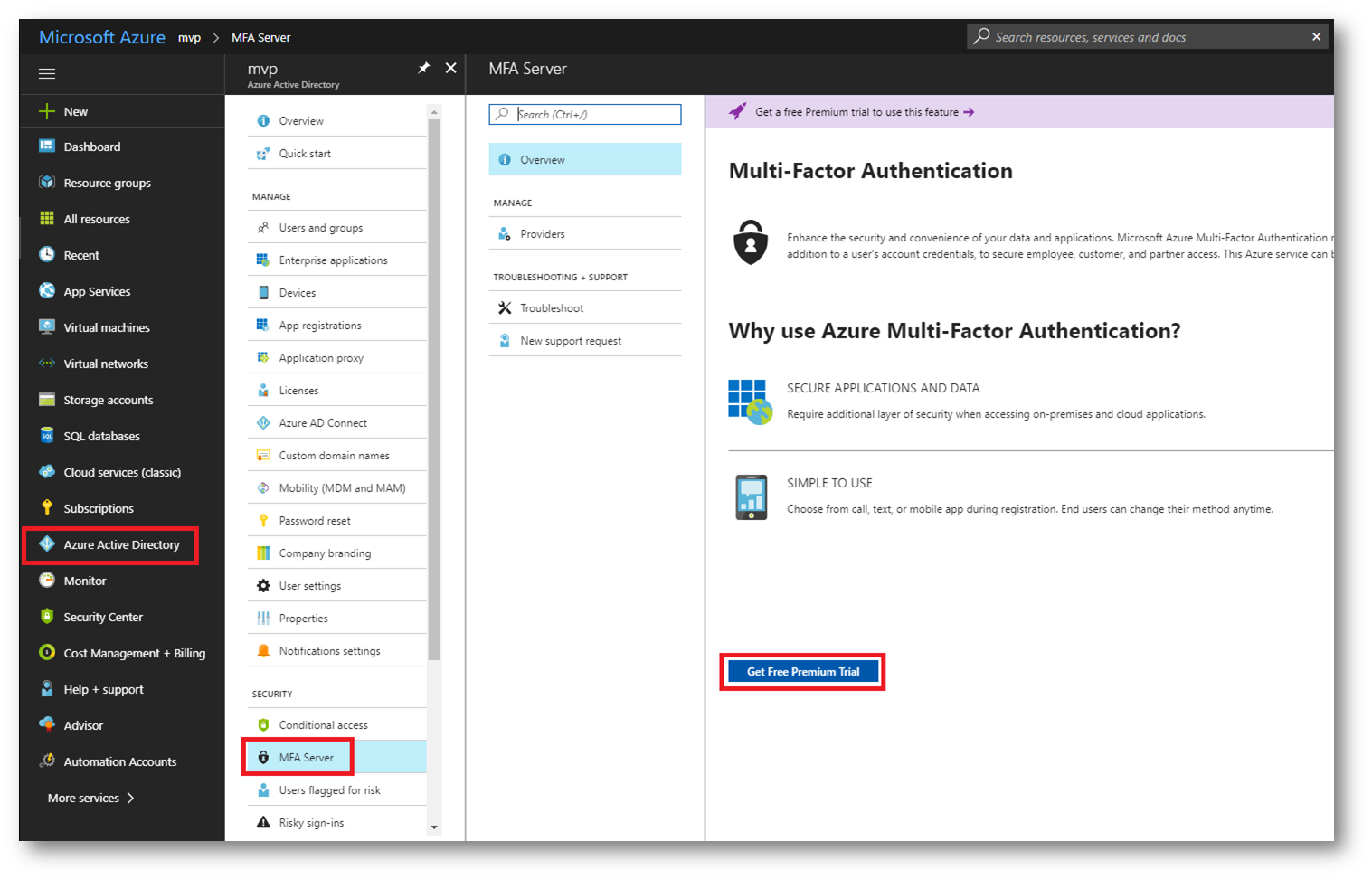

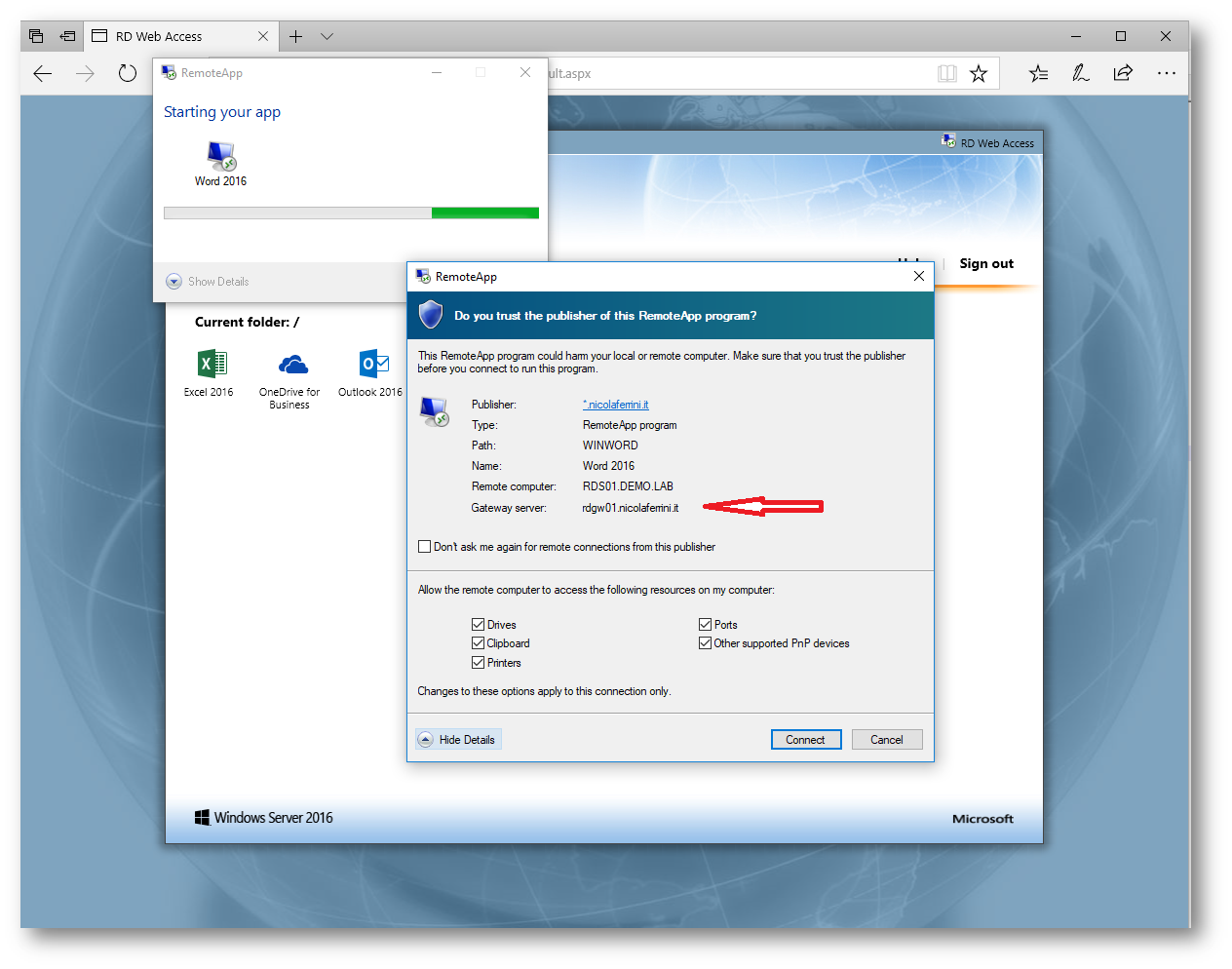

Miglioramenti in Sicurezza e Privacy

Aggiornamento di Windows Defender Application Guard (WDAG). Introdotto con Fall Creators Update e disponibile soltanto per l’edizione

Enterprise di Windows 10, WDAG è un sistema di protezione per Microsoft Edge che offre una protezione senza precedenti contro le minacce mirate utilizzando la tecnologia di virtualizzazione Hyper-V (Figura 33). Esso funziona isolando il browser dal resto del sistema, in modo da proteggere il PC da possibili attacchi sofisticati tramite il browser.

Da Windows 10 versione 1803 questa importante funzionalità di sicurezza, per fortuna, viene estesa anche agli utenti Windows 10 Pro.

![]()

Figura 33 – Windows Defender Application Guard attivo

Visualizzatore dati di diagnostica. Come ben sappiano Microsoft utilizza i dati diagnostici di Windows per focalizzare l’attenzione sulle decisioni da prendere nel miglioramento delle sue piattaforme, tant’è che è possibile indicare in fase di prima installazione/attivazione, del sistema operativo, la misura dell’invio dei dati diagnostici scegliendo fra Base o Completo. Ne abbiamo parlato in questo articolo dedicato.

L’azienda di Redmond, impegnata continuamente ad essere il più trasparente possibile sui dati diagnostici raccolti dai dispositivi Windows e fornire un maggiore controllo su tali dati, introduce due nuove funzionalità collocate in Impostazioni > Privacy > Feedback e diagnostica (Figura 34). Innanzitutto viene data la possibilità di attivare un’app (da installare tramite il Microsoft Store) (Figura 35), per la Visualizzazione dei dati di diagnostica in maniera più dettagliata e tramite ricerca (Figura 36); in aggiunta sarà possibile Eliminare i dati di diagnostica raccolti da Microsoft sul dispositivo attraverso un pulsante dedicato.

Si tratta di miglioramenti che dovrebbero andare incontro alle continue (e lecite) critiche rivolte a Microsoft per aver introdotto, in Windows 10 e altri servizi, un meccanismo di trasmissione / raccolta di dati spesso poco chiaro e trasparente per gli utenti.

![]()

Figura 34 – Feedback e diagnostica nelle impostazioni della Privacy

![]()

Figura 35 – App “Visualizzatore dati di diagnostica” presente nel Microsoft Store

![]()

Figura 36 – Esempio del dettaglio di un dato diagnostico

Riquadro delle impostazioni sulla Privacy aggiornato. Per migliorare l’impatto visivo sono state aggiunte nuove categorie nel riquadro di navigazione delle impostazioni sulla Privacy (Figura 37).

![]()

Figura 37 – Riquadro Privacy ridisegnato

Windows Defender ora è Sicurezza di Windows. È stata rinominata la pagina delle impostazioni per Windows Defender Antivirus in Impostazioni > Aggiornamento e sicurezza da Windows Defender a Sicurezza di Windows. La pagina è stata completamente ridisegnata, in modo da avere un rapido accesso alle varie Aree di protezione (Figura 38).

![]()

Figura 38 – Sezione “Sicurezza di Windows”

Configurazione di Windows Hello più semplice. Ora è possibile impostare il riconoscimento del volto, le impronte digitali o il PIN di Windows Hello direttamente dalla schermata di blocco facendo clic sul riquadro di Windows Hello in Opzioni di accesso (Figura 39).

![]()

Figura 39 – Configurazione di Windows Hello dalla schermata di blocco

Domande di sicurezza anche per gli account locali. Generalmente quando ci dimentichiamo la password di un servizio online, se configurato opportunamente, il sistema potrebbe proporci di inserire e, successivamente, rispondere a delle domande sulla sicurezza in modo da verificare la nostra identità. In Windows 10 1803 questa possibilità verrà estesa anche agli account locali in fase di prima installazione, aggiunta di un account al PC (Figura 40) e come configurazione nella sezione Opzione di accesso > Password (Figura 41).

![]()

Figura 40 – Richiesta d’inserimento domande di sicurezza durante la creazione di un nuovo account utente

![]()

Figura 41 – Aggiornamento domande di sicurezza di un utente esistente

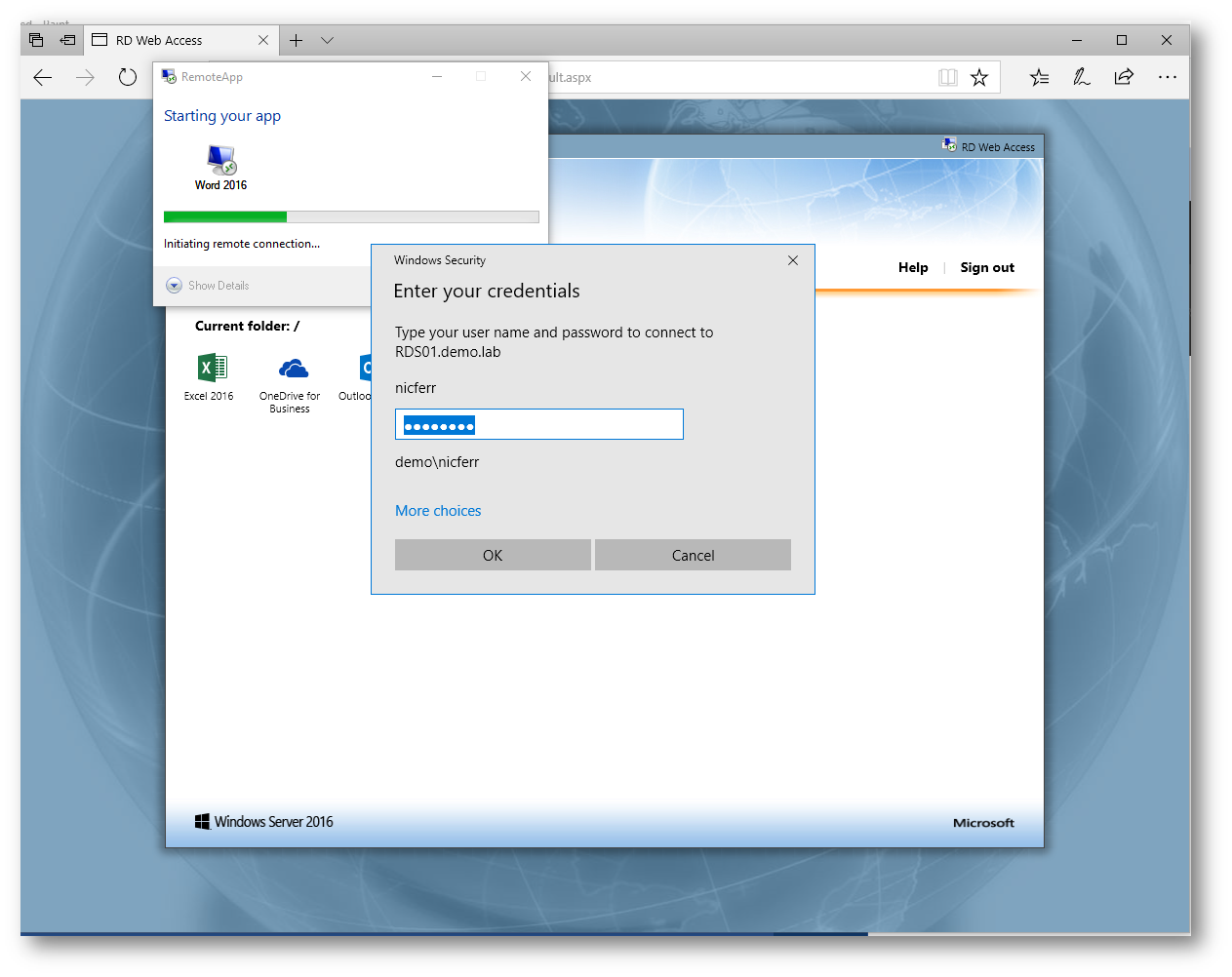

Miglioramenti per Professionisti IT e varie

Nuova API della piattaforma Windows Hypervisor. È stata aggiunta un’API in modalità utente estesa per gli stack e le applicazioni di virtualizzazione di terze parti, che consente di creare e gestire le partizioni a livello di Hypervisor, configurare i mapping di memoria per la partizione e, creare e controllare l’esecuzione dei processori virtuali (Figura 42). Per maggiori dettagli vi consigliamo di andare a questo link.

![]()

Figura 42 – Schema della nuova API aggiunta nella piattaforma Windows Hypervisor

Aggiunte nuove Policy dedicate alla Ottimizzazione recapito per limitare la larghezza di banda massima di tutte quelle attività di download, in primo piano o in background, su determinate fasce orarie della giornata, limitare la selezione dei Peer (al momento) alla stessa sottorete, e molte altre. Le nuove policy sono editabili in Administrative Templates > Windows Components > Delivery Optimization (Figura 43).

![]()

Figura 43 – Nuove Policy dedicate alla “Ottimizzazione recapito”

Nuova combinazione per il risparmio energia in Windows 10 Pro for Workstations. Nella nuova edizione di Windows 10, introdotta con Fall Creators Update e dedicata a PC di fascia molto alta, viene aggiunta una combinazione di “risparmio energia” dedicata a tutti coloro che vogliono sfruttare al massimo tutte le potenzialità dell’hardware in possesso senza compromessi (Figura 44).

Microsoft assicura che, utilizzando questa combinazione Ultimate Performance, saranno eliminate tutte quelle micro-latenze che possono impattare direttamente sull’hardware; naturalmente questa opzione consuma molta più energia rispetto alla combinazione di default. Al momento non è disponibile su sistemi alimentati a batteria.

![]()

Figura 44 – Nuova combinazione di risparmio energia per Windows 10 Pro for Workstations

Focus sulla produttività in Windows 10 Pro for Workstations. Nell’aggiornamento di Windows 10 Fall Creators, l’esperienza out of the box per Windows 10 Pro for Workstations si basa sulla versione Pro di Windows 10. Nella prossima versione di Windows, all’interno del menu Start saranno presenti applicazioni incentrate su produttività e azienda (Figura 45), al posto delle applicazioni e dei giochi dedicate più ai consumatori.

![]()

Figura 45 – Focus sulla produttività nel menu Start di Windows 10 Pro for Workstations

Gruppo Home deprecato. A partire da questa versione il servizio Gruppo Home non sarà più operativo in Windows 10 (Figura 46). Microsoft consiglia di sfruttare funzionalità più moderne come la nuova Condivisione e OneDrive. Il profilo utente utilizzato per la condivisione e le condivisioni di file / cartelle / stampanti continueranno a funzionare.

![]()

Figura 46 – La funzionalità Gruppo Home in Windows 10 Fall Creators Update

Queste sono tutte le novità più salienti che troveremo nella prossima versione di Windows 10, la 1803. Per approfondire vi lasciamo gli articoli di riferimento direttamente dal Blog di Windows: